Pytanie 1

Programem w systemie Linux, który umożliwia nadzorowanie systemu za pomocą zcentralizowanego mechanizmu, jest narzędzie

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Programem w systemie Linux, który umożliwia nadzorowanie systemu za pomocą zcentralizowanego mechanizmu, jest narzędzie

Kiedy wygasa autorskie prawo majątkowe dotyczące programu komputerowego, stworzonego przez kilku programistów, którzy jako jego autorzy podpisali aplikację swoimi imionami i nazwiskami?

W systemie Linux, aby wyświetlić informację o nazwie bieżącego katalogu roboczego, należy zastosować polecenie

Która struktura partycji pozwala na stworzenie do 128 partycji podstawowych na pojedynczym dysku?

Jakim interfejsem można osiągnąć przesył danych o maksymalnej przepustowości 6Gb/s?

Aby sprawdzić minimalny czas ważności hasła w systemie Windows, stosuje się polecenie

Wskaź na błędny układ dysku z użyciem tablicy partycji MBR?

Komputer zarejestrowany w domenie Active Directory nie ma możliwości połączenia się z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie utworzony na tym urządzeniu?

W sieciach bezprzewodowych Ad-Hoc (Independent Basic Service Set) wykorzystywana jest fizyczna struktura

Najczęściej używany kodek audio przy ustawianiu bramki VoIP to

W systemie SI jednostką do mierzenia napięcia jest

Industry Standard Architecture to standard magistrali, który określa, że szerokość szyny danych wynosi:

Jakim parametrem definiuje się stopień zmniejszenia mocy sygnału w danej parze przewodów po przejściu przez cały tor kablowy?

Jakie urządzenie służy do pomiaru wartości mocy zużywanej przez komputerowy zestaw?

W systemie Linux narzędzie do śledzenia zużycia CPU, pamięci, procesów oraz obciążenia systemu z poziomu terminala to

Jakie urządzenie pozwala na połączenie lokalnej sieci komputerowej z Internetem?

Jakie urządzenie powinno zostać użyte do segmentacji domeny rozgłoszeniowej?

Możliwość odzyskania listy kontaktów z telefonu komórkowego działającego na systemie Android występuje, gdy użytkownik wcześniej przeprowadził synchronizację danych urządzenia z Google Drive przy użyciu

Polecenie grep w systemie Linux pozwala na

Jak ustawić w systemie Windows Server 2008 parametry protokołu TCP/IP karty sieciowej, aby komputer mógł jednocześnie funkcjonować w dwóch sieciach lokalnych o różnych adresach IP?

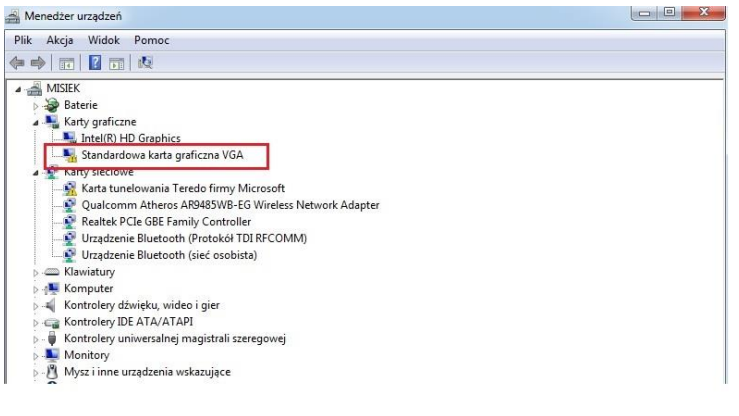

Jakie kroki powinien podjąć użytkownik, aby wyeliminować błąd zaznaczony na rysunku ramką?

Jaką komendę należy wykorzystać, aby uzyskać informację o rekordzie MX dla podanej domeny?

W jakiej topologii fizycznej sieci każde urządzenie ma dokładnie dwa połączenia, jedno z najbliższymi sąsiadami, a dane są przesyłane z jednego komputera do kolejnego w formie pętli?

Który protokół zamienia adresy IP na adresy MAC, używane w sieciach Ethernet?

Który adres IP jest zaliczany do klasy B?

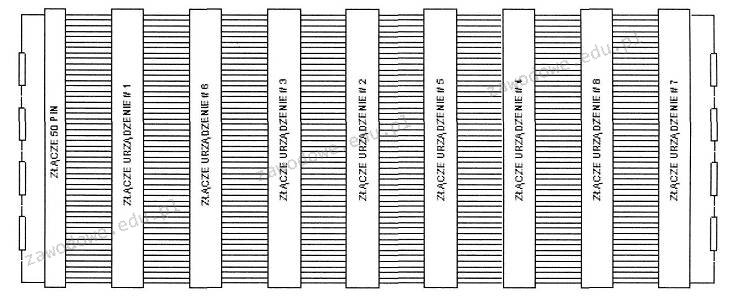

Za pomocą taśmy 60-pinowej pokazanej na ilustracji łączy się z płytą główną komputera

Jakie ustawienie należy wprowadzić przy konfiguracji serwera DHCP?

Użytkownik zamierza zmodernizować swój komputer zwiększając ilość pamięci RAM. Zainstalowana płyta główna ma parametry przedstawione w tabeli. Wybierając dodatkowe moduły pamięci, powinien pamiętać, aby

| Parametry płyty głównej | |

|---|---|

| Model | H97 Pro4 |

| Typ gniazda procesora | Socket LGA 1150 |

| Obsługiwane procesory | Intel Core i7, Intel Core i5, Intel Core i3, Intel Pentium, Intel Celeron |

| Chipset | Intel H97 |

| Pamięć | 4 x DDR3- 1600 / 1333/ 1066 MHz, max 32 GB, ECC, niebuforowana |

| Porty kart rozszerzeń | 1 x PCI Express 3.0 x16, 3 x PCI Express x1, 2 x PCI |

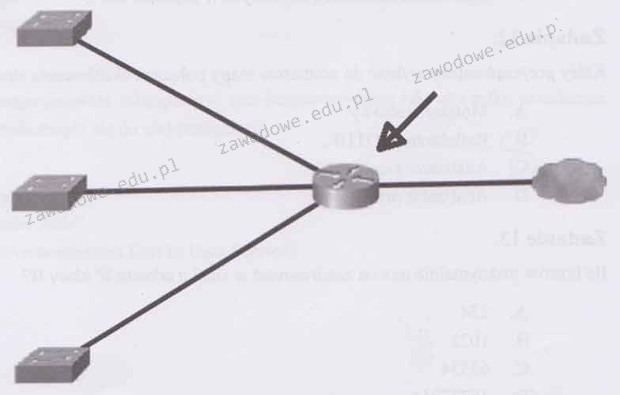

Którego urządzenia dotyczy strzałka na rysunku?

Jakie medium transmisyjne w sieciach LAN zaleca się do użycia w budynkach zabytkowych?

Jakie urządzenie jest kluczowe do połączenia pięciu komputerów w sieci o topologii gwiazdy?

Jaką funkcję pełni serwer ISA w systemie Windows?

Jaki będzie wynik operacji odejmowania dwóch liczb szesnastkowych: 60Ah – 3BFh?

Aby wyświetlić listę wszystkich zainstalowanych urządzeń w systemie Windows lub zmienić ich właściwości, należy skorzystać z narzędzia

Obudowa oraz wyświetlacz drukarki fotograficznej są mocno zabrudzone. Jakie środki należy zastosować, aby je oczyścić bez ryzyka uszkodzenia?

Wykonanie polecenia net use z:\\192.168.20.2\data /delete, spowoduje

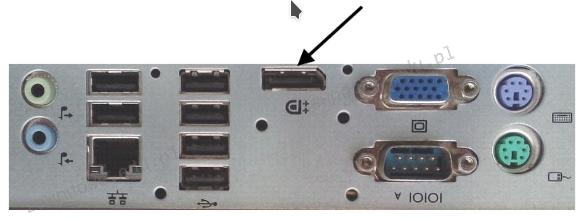

Na ilustracji ukazany jest tylny panel stacji roboczej. Strzałką wskazano port

Czym dokonuje się przekształcenia kodu źródłowego w program do wykonania?

Osoba korzystająca z systemu Windows zdecydowała się na przywrócenie systemu do określonego punktu. Które pliki utworzone po tym punkcie NIE zostaną zmienione w wyniku tej operacji?

Który z podanych adresów IPv4 stanowi adres publiczny?