Pytanie 1

W systemie Windows 7 program Cipher.exe w trybie poleceń jest używany do

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

W systemie Windows 7 program Cipher.exe w trybie poleceń jest używany do

W systemie Windows XP, aby zmienić typ systemu plików z FAT32 na NTFS, należy użyć programu

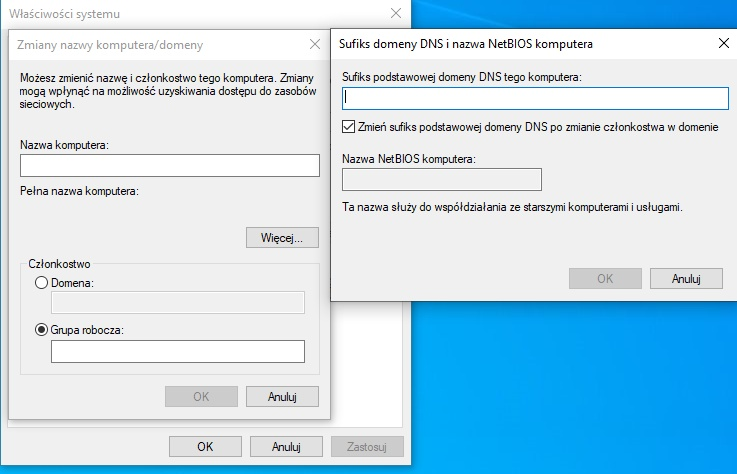

Aby podłączyć stację roboczą z zainstalowanym systemem Windows do domeny zst.local należy

Jakiego parametru w poleceniu ping należy użyć, aby uzyskać rezultat pokazany na zrzucie ekranu?

W systemie SI jednostką do mierzenia napięcia jest

Poprawność działania lokalnej sieci komputerowej po modernizacji powinna być potwierdzona

Który z systemów operacyjnych przeznaczonych do sieci jest dostępny na zasadach licencji GNU?

Do jakiego pomiaru wykorzystywany jest watomierz?

Podstawowym zadaniem mechanizmu Plug and Play jest

Które polecenie w systemie Linux służy do zakończenia procesu?

Aby wykonać ręczne ustawienie interfejsu sieciowego w systemie LINUX, należy użyć polecenia

ARP (Adress Resolution Protocol) jest protokołem, który umożliwia przekształcenie adresu IP na

Który z poniższych zapisów reprezentuje adres strony internetowej oraz przypisany do niego port?

Jaki będzie rezultat odejmowania dwóch liczb zapisanych w systemie heksadecymalnym 60Ah - 3BFh?

Złącze umieszczone na płycie głównej, które umożliwia podłączanie kart rozszerzeń o różnych ilościach pinów, w zależności od wersji, nazywane jest

Na ilustracji zobrazowano okno ustawień rutera. Wprowadzone parametry sugerują, że

Zainstalowanie serwera WWW w środowisku Windows Server zapewnia rola

Jakie urządzenie powinno zostać wykorzystane do podłączenia komputerów, aby mogły funkcjonować w odrębnych domenach rozgłoszeniowych?

Termin określający zdolność do rozbudowy sieci to

Port zgodny z standardem RS-232, działający w trybie asynchronicznym, to

Który z poniższych mechanizmów zagwarantuje najwyższy poziom ochrony w sieciach bezprzewodowych opartych na standardzie 802.11n?

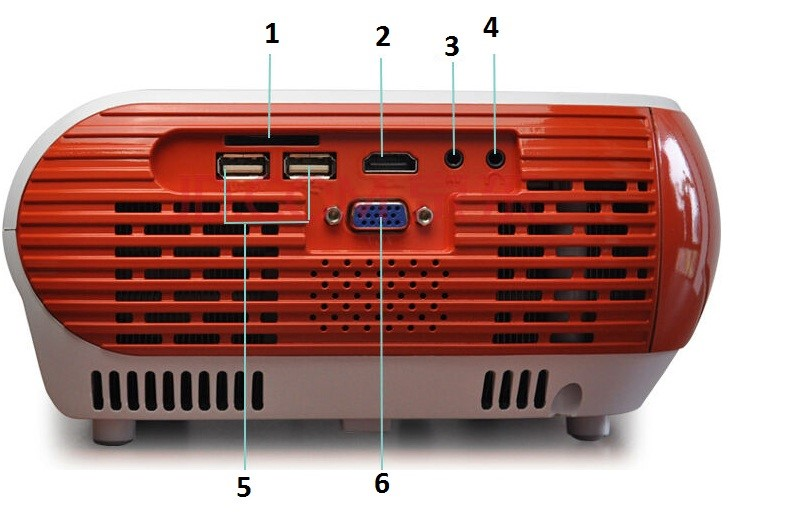

Aby za pomocą złącza DE-15F podłączyć przedstawiony projektor do laptopa, należy wykorzystać gniazdo oznaczone numerem

NOWY, GOTOWY, OCZEKUJĄCY oraz AKTYWNY to

Którą czynność należy wykonać podczas konfiguracji rutera, aby ukryta sieć bezprzewodowa była widoczna dla wszystkich użytkowników znajdujących się w jej zasięgu?

W filmie przedstawiono konfigurację ustawień maszyny wirtualnej. Wykonywana czynność jest związana z

W ustawieniach haseł w systemie Windows Server aktywowano opcję, że hasło musi spełniać wymagania dotyczące złożoności. Z jakiej minimalnej liczby znaków musi składać się hasło użytkownika?

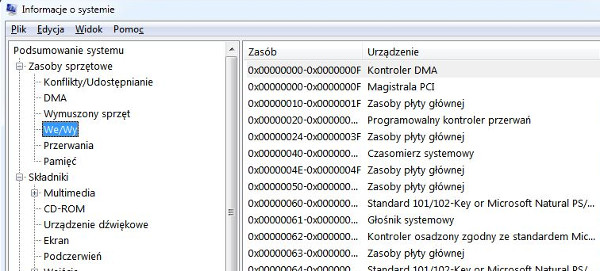

W jakim systemie numerycznym przedstawione są zakresy We/Wy na ilustracji?

Kontrola pasma (ang. bandwidth control) w switchu to funkcjonalność

Który protokół jest odpowiedzialny za przekształcanie adresów IP na adresy MAC w kontroli dostępu do nośnika?

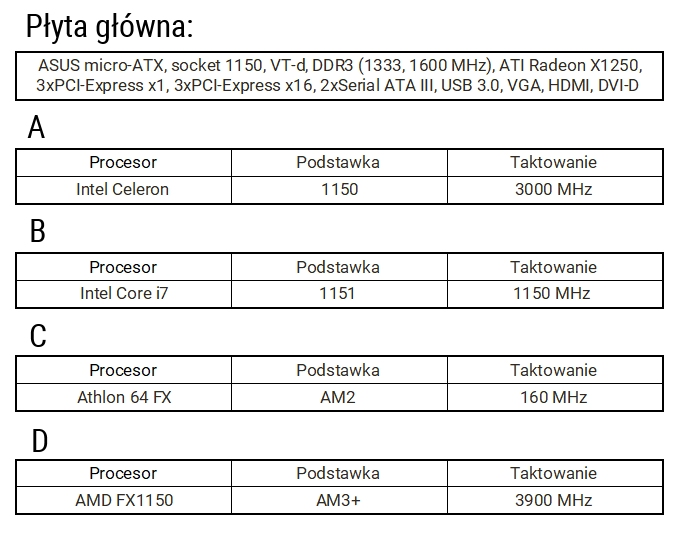

Jaki procesor pasuje do płyty głównej o podanej specyfikacji?

W celu zainstalowania serwera proxy w systemie Linux, należy wykorzystać oprogramowanie

Jakie znaczenie ma parametr LGA 775 zawarty w dokumentacji technicznej płyty głównej?

Polecenie chmod +x test

Karta rozszerzeń przedstawiona na zdjęciu dysponuje systemem chłodzenia

Protokół stosowany w sieciach komputerowych do zarządzania zdalnym terminalem w modelu klient-serwer, który nie gwarantuje bezpieczeństwa przekazywanych danych i funkcjonuje tylko w formacie tekstowym, to

Zjawisko przesłuchu w sieciach komputerowych polega na

Aby zmienić istniejące konto użytkownika przy użyciu polecenia net user oraz wymusić reset hasła po kolejnej sesji logowania użytkownika, jaki parametr należy dodać do tego polecenia?

Diody LED RGB funkcjonują jako źródło światła w różnych modelach skanerów

Pliki specjalne urządzeń, tworzone podczas instalacji sterowników w systemie Linux, są zapisywane w katalogu

Który z protokołów jest stosowany w procesie rozpoczęcia sesji VoIP?