Pytanie 1

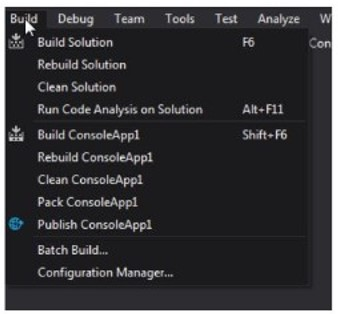

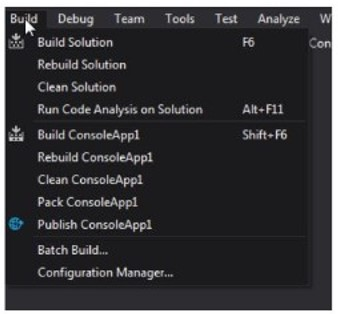

W środowisku do tworzenia aplikacji, gdzie przedstawiono menu, aby usunąć wszystkie pliki tymczasowe oraz wyniki projektu, należy wybrać opcję

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

W środowisku do tworzenia aplikacji, gdzie przedstawiono menu, aby usunąć wszystkie pliki tymczasowe oraz wyniki projektu, należy wybrać opcję

Jakie są cechy biblioteki statycznej w zestawieniu z dynamiczną?

Która z wymienionych właściwości odnosi się do klasy pochodnej?

Narzędzie przeznaczone do rozwijania aplikacji w systemie WPf (ang. Windows Presentation Foundation) to

Jaki będzie wynik działania poniższego kodu JavaScript?

| function foo() { console.log(a); var a = 1; console.log(a); } foo(); |

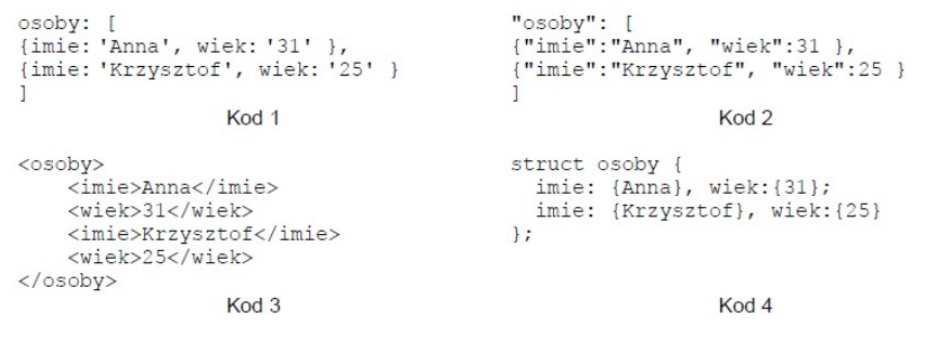

Wskaż poprawny pod względem składniowym kod dla formatu JSON, który jest używany do wymiany danych między backendem a frontendem aplikacji.

Który język programowania jest używany do stylizacji stron internetowych?

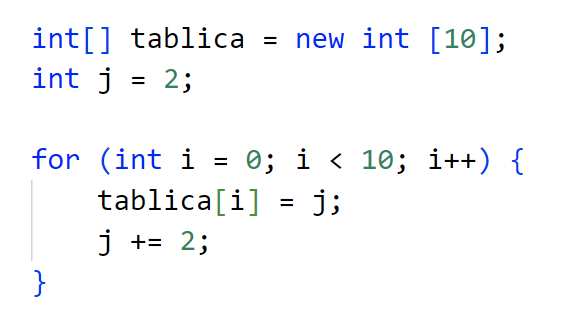

Zaproponowany fragment kodu w języku Java wypełnia tablicę elementami:

Co oznacza operator '===' w JavaScript?

Jakie narzędzie najlepiej wykorzystać do testowania API REST?

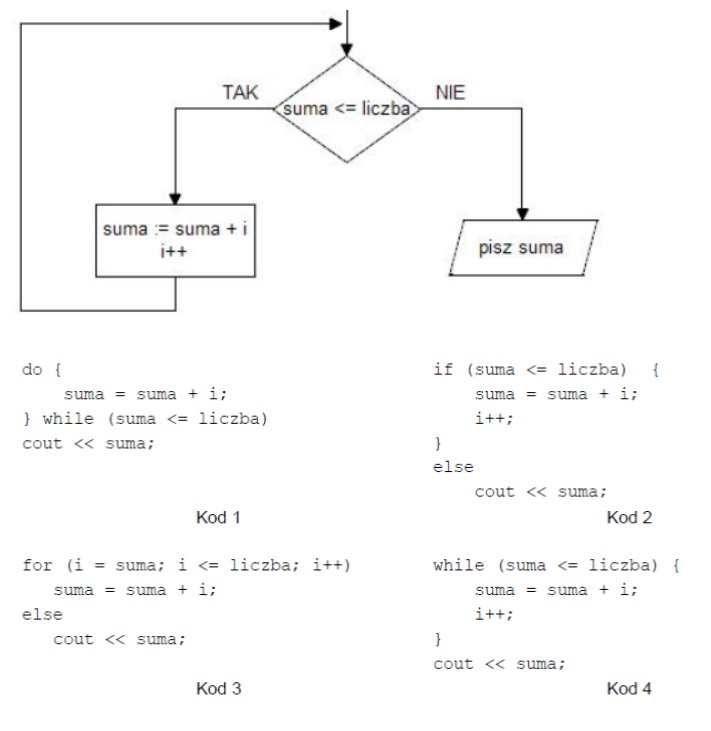

Wskaż fragment kodu, który stanowi realizację przedstawionego algorytmu w języku C++

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Liczba A4 w zapisie heksadecymalnym ma odpowiadający jej zapis binarny

Który z objawów może sugerować zawał serca?

Który z faz cyklu życia projektu wiąże się z identyfikacją wymagań użytkownika?

Który z frameworków bazuje na budowaniu komponentów przy użyciu języka JavaScript?

Który z wymienionych typów kolekcji pozwala na dostęp do ostatnio dodanego elementu w pierwszej kolejności?

Który system operacyjny jest podstawowym środowiskiem do tworzenia aplikacji mobilnych w języku Swift?

Które z poniższych stwierdzeń najlepiej charakteryzuje tablicę asocjacyjną?

Który komponent systemu komputerowego zajmuje się transferem danych pomiędzy procesorem a pamięcią RAM?

Mobilna aplikacja przedstawia listę, w której każdy element można dotknąć palcem, aby zobaczyć jego detale. Zdarzenie, które odpowiada tej czynności, to

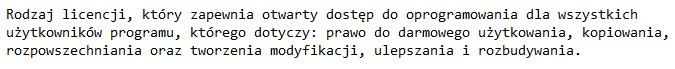

Jaki rodzaj licencji umożliwia dowolne zmienianie oraz rozpowszechnianie kodu źródłowego?

Co to jest algorytm QuickSort?

Które z poniższych nie jest systemem kontroli wersji?

Jakie są różnice między testami funkcjonalnymi a niefunkcjonalnymi?

Jaka będzie zawartość zmiennej filteredItems po wykonaniu poniższego kodu?

| const items = [ { id: 1, name: 'phone', price: 500 }, { id: 2, name: 'laptop', price: 1000 }, { id: 3, name: 'tablet', price: 750 } ]; const filteredItems = items.filter(item => item.price > 600) .map(item => item.name); |

Co oznacza skrót CDN w kontekście aplikacji webowych?

Jakie korzyści płyną z użycia pseudokodu przy tworzeniu algorytmu?

Które z wymienionych stwierdzeń najcelniej opisuje proces uruchamiania aplikacji?

Jakie są kluczowe różnice między typami stałoprzecinkowymi a zmiennoprzecinkowymi?

Który z poniższych elementów UI umożliwia graficzną nawigację pomiędzy różnymi sekcjami aplikacji?

Który z poniższych przykładów ilustruje deklarację złożonego typu w języku C++?

Zawarty w ramce opis licencji sugeruje, że mamy do czynienia z licencją

Który z operatorów w Pythonie umożliwia sprawdzenie, czy dany element należy do listy?

Jaki będzie wynik działania poniższego kodu w języku C#?

| int x = 5; int y = 10; Console.WriteLine($"Suma {x} i {y} wynosi {x + y}"); |

Jakiego kwalifikatora powinno się użyć dla metody, aby umożliwić do niej dostęp jedynie z wnętrza tej klasy oraz klas dziedziczących, a także, by metoda ta nie była dostępna w żadnej funkcji?

Ile kilobajtów (KB) znajduje się w jednym megabajcie (MB)?

W jaki sposób można zmniejszyć liczbę danych zbieranych przez aplikacje mobilne?

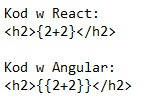

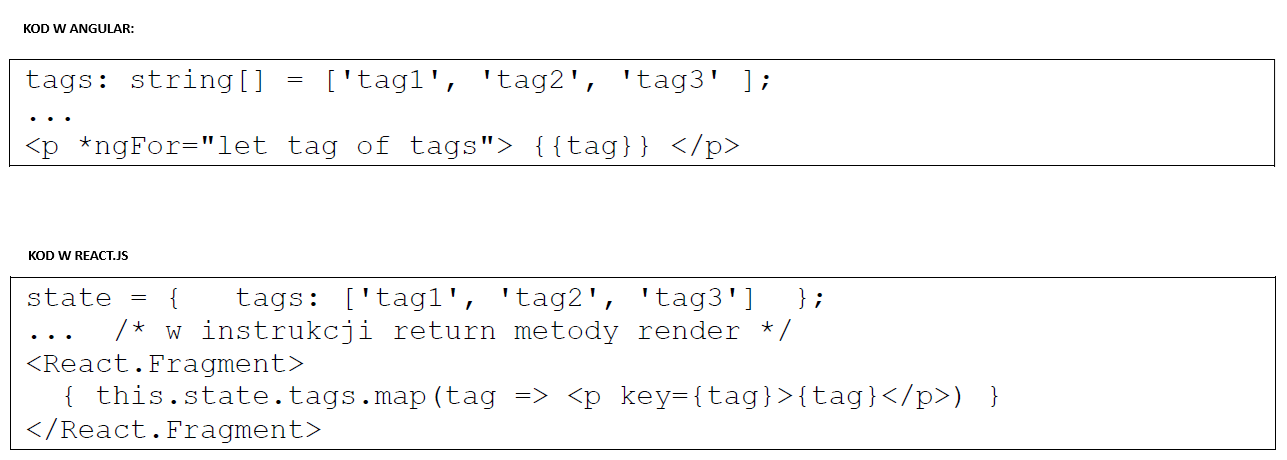

Jakie elementy zostaną wyświetlone w przeglądarce po wykonaniu kodu źródłowego stworzonego za pomocą dwóch funkcjonalnie równoważnych fragmentów?

Jaki tekst zostanie wyświetlony po uruchomieniu jednego z poniższych fragmentów kodu?