Pytanie 1

Technologia o wysokiej przepustowości SDH (Synchronous Digital Hierarchy) stanowi rozwinięcie technologii

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Technologia o wysokiej przepustowości SDH (Synchronous Digital Hierarchy) stanowi rozwinięcie technologii

Jaki protokół jest używany w sieci VPN (Virtual Private Network), w której tradycyjne trasowanie pakietów zostało zastąpione przez tzw. switching etykiet?

W biurze miesięcznie drukuje się na drukarce atramentowej średnio 1500 arkuszy papieru zużywając 5 pojemników tuszu czarnego i 3 kolorowego. W oparciu o dane zamieszczone w tabeli oblicz miesięczny koszt brutto materiałów eksploatacyjnych dla tej drukarki.

| nazwa materiału | j.m. | cena brutto |

|---|---|---|

| tusz kolorowy | 1 szt. | 80,00 zł |

| tusz czarny | 1 szt. | 70,00 zł |

| papier A4 do drukarki | 1 op. (500 arkuszy) | 15,00 zł |

GPRS (General Packet Radio Services) definiuje się jako

Jakie jest pasmo przenoszenia kanału telefonicznego w systemie PCM 30/32?

Który z poniższych protokołów jest klasyfikowany jako protokół wektora odległości?

Jakie cechy ma licencja oprogramowania Donationware?

Zgodnie z wymogami licencji OEM, gdzie należy zamieścić naklejkę z kluczem produktu?

Jakie polecenie jest używane w systemach operacyjnych unix do ustalenia ścieżki do określonego hosta w sieci Internet?

Jaka jest standardowa szerokość racka w szafie sieciowej teleinformatycznej?

Czym jest VPN?

W systemie ISDN wykorzystuje się komutację

Jaką minimalną częstotliwość należy stosować do próbkowania sygnału o ograniczonym paśmie, aby zachować pełne informacje zawarte w próbkach sygnału?

Podaj częstotliwość sygnału związanej z powiadomieniem z centrali.

Plik z rozszerzeniem *.exe to plik

Która forma sygnalizacji cyfrowej wyróżnia się tym, że w oktecie przesyła jeden bit informacji sygnalizacyjnej, a pozostałe bity są wykorzystywane do transmisji informacji abonenta?

Jak nazywa się zależność współczynnika załamania medium od częstotliwości fali świetlnej?

W węzłach sieci do wtórnego źródła sygnałów synchronizacyjnych wykorzystuje się

Jakie rodzaje zakończeń sieciowych ISDN są oferowane przez operatora sieci?

Aktywny pomiar jakości usług QoS (Quality of Service) nie bazuje na ocenie

Programy takie jak Open Office, GIMP oraz Inkscape są wydawane na podstawie jakiej licencji?

Linia długa bezstratna to taka linia, dla której

Który z protokołów jest używany do zagwarantowania poufności oraz integralności danych przesyłanych w sieci?

W digitalnym łączu abonenckim do wymiany informacji pomiędzy stacjami abonenckimi a węzłem komutacyjnym wykorzystuje się sygnalizację

Który z programów wchodzących w skład pakietu Microsoft Office służy do zarządzania bazami danych (SZBD)?

W jaki sposób generowany jest obraz na wyświetlaczu LCD?

Jaki jest adres rozgłoszeniowy IPv4 dla sieci z adresem 192.168.10.0 w klasycznym routingu?

Wybór impulsowy polega na przesyłaniu wybranej liczby w postaci

Jaka jest maksymalna liczba przeskoków w protokole RIP, po której pakiety kierowane do następnego rutera będą odrzucane?

Aby umożliwić dostęp do Internetu dla komputerów, tabletów i innych urządzeń w domu lub mieszkaniu, konieczne jest zastosowanie rutera

Użytkownik ściągnął z sieci za pomocą smartfona 10 GB danych. Koszt pakietu 50 MB to 0,50 zł brutto. Jaką kwotę zapłaci za ściągnięte dane?

Jaki będzie efekt wykonania, w systemie Windows, pliku wsadowego o podanej składni?

| @echo off DEL c:\KAT1\*.txt pause |

Jak nazywa się element sieci ISDN, który pozwala na podłączenie analogowego telefonu?

Jak określa się stację do nadawania i odbierania sygnału, która zapewnia użytkownikom końcowym łączność radiową z siecią telefonii komórkowej GSM?

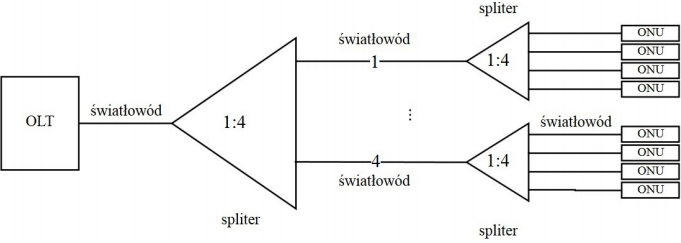

Na rysunku przedstawiono schemat blokowy sieci

Co należy zrobić przed wymianą karty sieciowej w komputerze?

Funkcjonowanie plotera sprowadza się do drukowania

Metoda filtrowania datagramów, stosowana do ochrony sieci lokalnej przed nieautoryzowanym dostępem z zewnątrz, to

W systemach operacyjnych z rodziny Windows program chkdsk jest wykorzystywany do

W trakcie uruchomienia cyfrowego terminalu abonenckiego konieczne jest zmierzenie współczynnika BER, który definiuje