Pytanie 1

Jakie parametry jednostkowe długiej linii bezstratnej mają wartość równą 0?

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Jakie parametry jednostkowe długiej linii bezstratnej mają wartość równą 0?

Aby obliczyć adres sieci na podstawie podanego adresu hosta oraz maski sieci w formie binarnej, konieczne jest użycie operatora logicznego

Różne składniki tej samej informacji mogą być przesyłane różnymi trasami w komutacji

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Który protokół routingu jest używany do wymiany danych dotyczących dostępności sieci pomiędzy autonomicznymi systemami?

Z czego wykonane są przewody kabla sieciowego UTP cat. 5e?

Zainstalowanie usługi infolinii w centrali abonenckiej wymaga właściwej konfiguracji

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jaką maksymalną wartość ma szerokość pasma, które może być wykorzystywane przez asymetryczny system VDSL w Europie?

Jak nazywa się procedura, która weryfikuje kluczowe komponenty komputera podczas jego uruchamiania?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

W dzisiejszych smartfonach używa się baterii

Sygnał wykorzystywany w procesie modulacji określa się mianem sygnału

Symbol FM odnosi się do modulacji

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jakie oznaczenie jest przypisane do kabla światłowodowego?

Właściwością charakterystyczną lokalnej wirtualnej sieci, znanej jako sieć natywna, jest

Wykonanie w terminalu Windows polecenia ```net user Marcinkowski /times:Pn-Pt,6-17```

Która z metod polega na tworzeniu na żądanie połączenia między dwiema lub więcej stacjami końcowymi, które pozostaje do ich wyłącznego użytku aż do momentu rozłączenia?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Według cennika usług telekomunikacyjnych dla użytkowników sieci stacjonarnej, którzy mają plan taryfowy rozliczany jednostką taryfikacyjną, okresy taryfikacyjne dla połączeń lokalnych oraz strefowych w sieci przedstawiają się następująco:

T1: 15,00 sekund w godzinach od 8:00 do 18:00 w dni robocze

T2: 30,00 sekund w godzinach od 8:00 do 18:00 w soboty, niedziele oraz święta

T3: 40,00 sekund w godzinach od 18:00 do 8:00 we wszystkie dni tygodnia

Użytkownik telefonii stacjonarnej wykonał w południe, w piątek, 1 stycznia połączenie lokalne, które trwało 2 minuty. Oblicz koszt tego połączenia, wiedząc, że jedna jednostka taryfikacyjna kosztuje 0,31 zł.

Średni czas dostępu to miara czasu

Jaką czynność należy wykonać w pierwszej kolejności, pomagając osobie porażonej prądem?

Przystępując do udzielania pierwszej pomocy osobie, która została porażona prądem elektrycznym, co należy zrobić w pierwszej kolejności?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Ile częstotliwości występuje w tonie generowanym po naciśnięciu klawisza DTMF w telefonie?

W łączu abonenckim sygnał tonowy o ciągłej emisji oznacza

Modulacja, która polega na kodowaniu przy użyciu dwóch bitów na czterech ortogonalnych przesunięciach fazy, to modulacja

Jaki zakres częstotliwości jest stosowany do przesyłania dźwięku w telefonie analogowym w standardowym kanale telefonicznym?

Jak określa się podział jednego kanału transmisyjnego na kilka kanałów fizycznych?

Jaką przepływność ma kanał H12 w sieci ISDN?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jakie jest natężenie ruchu telekomunikacyjnego w ciągu doby na jednej linii, jeśli jest ona używana przez 12 h?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

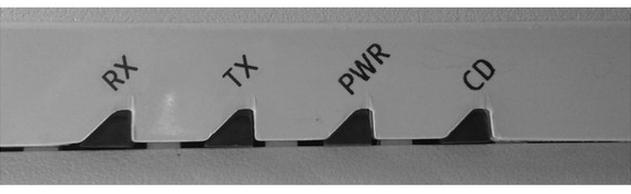

Dioda, która na obudowie modemu zewnętrznego sygnalizuje nadawanie danych oznaczona jest symbolem literowym

Jaką licencję posiada oprogramowanie, które jest darmowo dystrybuowane i którego kopie można legalnie wymieniać, jednak jego użytkowanie po pewnym czasie wymaga uiszczenia określonych opłat lub zakupu licencji, aby uzyskać dostęp do wszystkich jego funkcji?

W jakim standardzie dane są przesyłane w postaci komórek zawierających nagłówek o długości

5 bajtów oraz pole informacyjne o długości 48 bajtów?

Jak brzmi nazwa protokołu typu point-to-point, używanego do zarządzania tunelowaniem w warstwie 2 modelu ISO/OSI?

Moc sygnału na początku łącza wynosi 500 mW, natomiast na końcu łącza 50 mW. Jaką wartość ma tłumienność tego łącza?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.