Pytanie 1

Urządzenie sieciowe działające w drugiej warstwie modelu OSI, które przesyła sygnał do portu połączonego z urządzeniem odbierającym dane na podstawie analizy adresów MAC nadawcy i odbiorcy, to

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Urządzenie sieciowe działające w drugiej warstwie modelu OSI, które przesyła sygnał do portu połączonego z urządzeniem odbierającym dane na podstawie analizy adresów MAC nadawcy i odbiorcy, to

W jakich jednostkach opisuje się przesłuch zbliżny NEXT?

ACPI to interfejs, który pozwala na

W systemie Linux program top umożliwia

Którego z poniższych zadań nie wykonują serwery plików?

Zjawisko przesłuchu w sieciach komputerowych polega na

W systemach Linux, aby wprowadzić nowe repozytorium, należy wykorzystać komendy

Po zauważeniu przypadkowego skasowania istotnych danych na dysku, najlepszym sposobem na odzyskanie usuniętych plików jest

Wskaź, które zdanie dotyczące zapory sieciowej jest nieprawdziwe?

Długi oraz dwa krótkie dźwięki sygnałowe BIOS POST od AMI i AWARD sygnalizują problem

Na podstawie filmu wskaż z ilu modułów składa się zainstalowana w komputerze pamięć RAM oraz jaką ma pojemność.

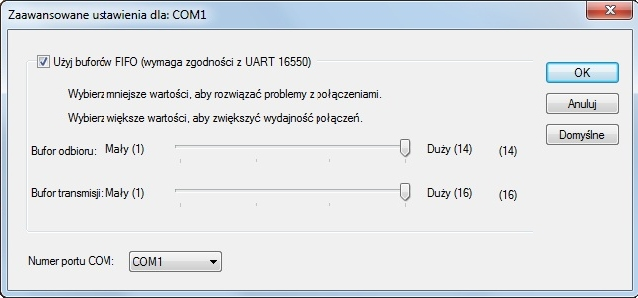

Ustawienia przedstawione na ilustracji odnoszą się do

Który z protokołów służy do weryfikacji poprawności połączenia pomiędzy dwoma hostami?

Który z protokołów będzie wykorzystany przez administratora do przesyłania plików na serwer?

ARP (Adress Resolution Protocol) jest protokołem, który umożliwia przekształcenie adresu IP na

Pełna maska podsieci z prefiksem /25 to

Aby przywrócić dane z sformatowanego dysku twardego, konieczne jest zastosowanie programu

Element płyty głównej odpowiedzialny za wymianę danych między mikroprocesorem a pamięcią operacyjną RAM oraz magistralą karty graficznej jest na rysunku oznaczony numerem

Substancją używaną w drukarkach 3D jest

Złośliwe programy komputerowe, które potrafią replikować się same i wykorzystują luki w systemie operacyjnym, a także mają zdolność modyfikowania oraz uzupełniania swojej funkcjonalności, nazywamy

Na którym z domyślnych portów realizowana jest komunikacja protokołu ftp?

Zarządzanie pasmem (ang. bandwidth control) w switchu to funkcjonalność

Który z poniższych protokołów jest używany do bezpiecznego przesyłania danych w sieci?

Brak danych dotyczących parzystości liczby lub znaku rezultatu operacji w ALU może sugerować usterki w funkcjonowaniu

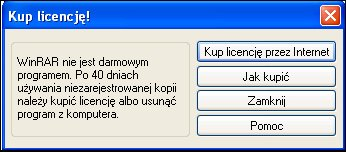

Program WinRaR zaprezentował okno informacyjne widoczne na ilustracji. Jakiego rodzaju licencji na program używał do tej pory użytkownik?

Lokalny komputer dysponuje adresem 192.168.0.5. Po otwarciu strony internetowej z tego urządzenia, która identyfikuje adresy w sieci, uzyskano informację, że adresem komputera jest 195.182.130.24. Co to oznacza?

W systemie Linux komenda usermod -s umożliwia dla danego użytkownika

Po włączeniu komputera wyświetlił się komunikat "Non-system disk or disk error. Replace and strike any key when ready". Może to być spowodowane

Wskaż usługę, którą należy skonfigurować na serwerze aby blokować ruch sieciowy?

Co nie ma wpływu na utratę danych z dysku HDD?

Który z poniższych zapisów reprezentuje adres strony internetowej oraz przypisany do niego port?

Jaki protokół jest używany przez komendę ping?

Polecenie dsadd służy do

W systemie Linux komendą, która jednocześnie podnosi uprawnienia dla procesu uruchamianego z terminala, jest

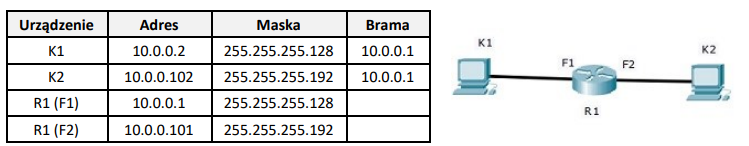

Komputery K1 i K2 nie są w stanie nawiązać komunikacji. Adresy urządzeń zostały przedstawione w tabeli. Co należy zmienić, aby przywrócić połączenie w sieci?

Jakie narzędzie pozwala na zarządzanie menedżerem rozruchu w systemach Windows od wersji Vista?

Za co odpowiada protokół DNS?

Co oznacza zapis 192.168.1/24 w kontekście maski podsieci?

Oprogramowanie komputerowe, które jest dostępne bezpłatnie i bez ograniczeń czasowych, jest dystrybuowane na podstawie licencji typu

W systemie Linux do wyświetlania treści pliku tekstowego służy polecenie