Pytanie 1

Aby podłączyć kabel w module Keystone, jakie narzędzie należy zastosować?

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Aby podłączyć kabel w module Keystone, jakie narzędzie należy zastosować?

Zjawisko przenikania, które ma miejsce w sieciach komputerowych, polega na

Jak można skonfigurować interfejs sieciowy w systemie Linux, modyfikując plik

Jaki protokół jest stosowany do przesyłania danych w warstwie transportowej modelu ISO/OSI?

Informacje ogólne dotyczące zdarzeń systemowych w systemie Linux są zapisywane w

Aby uzyskać więcej wolnego miejsca na dysku bez tracenia danych, co należy zrobić?

W systemach Linux, aby wprowadzić nowe repozytorium, należy wykorzystać komendy

Aby zablokować hasło dla użytkownika egzamin w systemie Linux, jakie polecenie należy zastosować?

Komputer lokalny dysponuje adresem 192.168.0.5. Po otwarciu strony internetowej z tego komputera, która rozpoznaje adresy w sieci, uzyskano informację, że adres komputera to 195.182.130.24. To oznacza, że

Wyjście audio dla słuchawek lub głośników minijack na karcie dźwiękowej oznaczone jest jakim kolorem?

Na dysku obok systemu Windows zainstalowano system Linux Ubuntu. W celu dostosowania kolejności uruchamiania systemów operacyjnych, należy zmienić zawartość

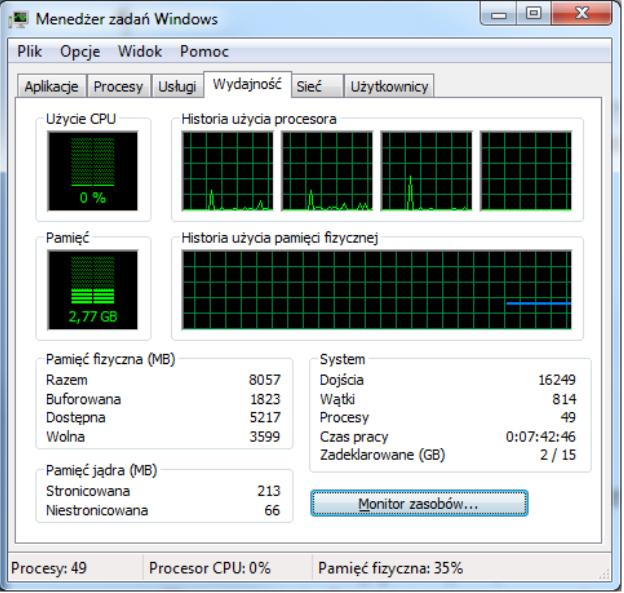

Aby uruchomić przedstawione narzędzie w systemie Windows, jakie polecenie należy zastosować?

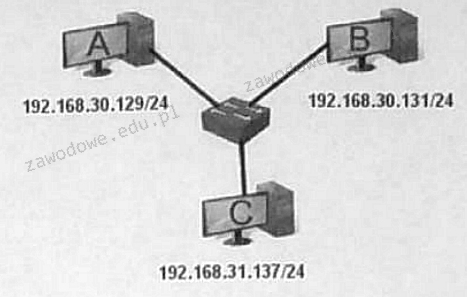

Na ilustracji przedstawiono sieć komputerową w danej topologii

Aby zapobiec uszkodzeniom układów scalonych przy serwisie sprzętu komputerowego, należy korzystać z

Jakie zastosowanie ma przedstawione narzędzie?

Aby prawidłowo uzupełnić składnię przedstawionego polecenia, które dzieli folder Dane pod nazwą test, w miejscu kropek należy wpisać słowo ```net ... test=C:\Dane```

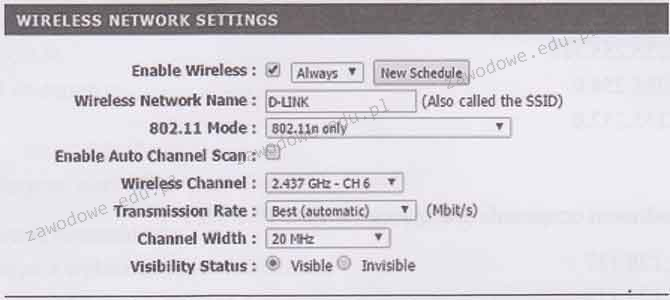

Który z parametrów w ustawieniach punktu dostępowego działa jako login używany podczas próby połączenia z punktem dostępowym w sieci bezprzewodowej?

Hosty A i B nie są w stanie nawiązać komunikacji z hostem C. Między hostami A i B wszystko działa poprawnie. Jakie mogą być powody, dla których hosty A i C oraz B i C nie mogą się komunikować?

W serwerach warto wykorzystywać dyski, które obsługują tryb Hot plugging, ponieważ

Jak nazywa się protokół odpowiedzialny za wysyłkę wiadomości e-mail?

Jaką liczbę adresów IP należy wykorzystać, aby 4 komputery podłączone do switcha mogły się swobodnie komunikować?

Jakie zakresy adresów IPv4 mogą być używane jako adresy prywatne w lokalnej sieci?

W systemie Linux komenda ps wyświetli

Jaki adres IP należy do grupy A?

Jak brzmi pełna wersja adresu IPv6 2001:0:db8::1410:80ab?

W protokole IPv4 adres broadcastowy, zapisany w formacie binarnym, bez podziału na podsieci, w sekcji przeznaczonej dla hosta zawiera

Lokalny komputer dysponuje adresem 192.168.0.5. Po otwarciu strony internetowej z tego urządzenia, która identyfikuje adresy w sieci, uzyskano informację, że adresem komputera jest 195.182.130.24. Co to oznacza?

Wypukłe kondensatory elektrolityczne w module zasilania monitora LCD mogą doprowadzić do uszkodzenia

Każdy następny router IP na ścieżce pakietu

Który z protokołów jest używany podczas rozpoczynania sesji VoIP?

Czym jest serwer poczty elektronicznej?

Podstawowym zadaniem mechanizmu Plug and Play jest

Ile hostów można zaadresować w podsieci z maską 255.255.255.248?

Adres MAC (Medium Access Control Address) to sprzętowy identyfikator karty sieciowej Ethernet w warstwie modelu OSI

Do jakiego pomiaru wykorzystywany jest watomierz?

Który rodzaj pracy Access Pointa jest używany, aby umożliwić urządzeniom bezprzewodowym dostęp do przewodowej sieci LAN?

Kabel typu skrętka, w którym każda para żył jest umieszczona w oddzielnym ekranie z folii, a wszystkie przewody znajdują się w jednym ekranie, ma oznaczenie

Który z poniższych systemów operacyjnych nie jest wspierany przez system plików ext4?

W systemie Linux, żeby ustawić domyślny katalog domowy dla nowych użytkowników na katalog /users/home/new, konieczne jest użycie polecenia

Na przedstawionym panelu tylnym płyty głównej znajdują się między innymi następujące interfejsy: