Pytanie 1

W języku PHP przeprowadzono operację pokazującą poniżej. Aby uzyskać wszystkie rezultaty tego zapytania, należy

|

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

W języku PHP przeprowadzono operację pokazującą poniżej. Aby uzyskać wszystkie rezultaty tego zapytania, należy

|

W języku PHP funkcja trim służy do

Jakie mechanizmy przyznawania zabezpieczeń, umożliwiające przeprowadzanie operacji na bazie danych, są powiązane z tematyką zarządzania kontami, użytkownikami oraz uprawnieniami?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Normalizacja tabel to proces, którego celem jest

Do jakich celów wykorzystywany jest certyfikat SSL?

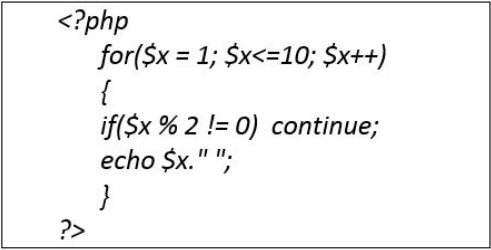

Kod umieszczony w ramce spowoduje wyświetlenie liczb

Zademonstrowano fragment kodu JavaScript. Po jego uruchomieniu zmienna str2 otrzyma wartość. ```var str1 = "JavaScript"; var str2 = str1.substring(2, 6);```

Czym jest DBMS?

W zaprezentowanej części formularza HTML znajduje się pole ``````, które można określić jako

Aby obraz umieszczony na stronie internetowej mógł automatycznie dostosowywać się do rozmiaru ekranu, na którym jest prezentowana strona, trzeba

Jaki jest wynik wykonania pętli for w poniższym kodzie PHP, jeśli chodzi o wypisanie liczb?

| <?php for($i=5; $i>1; $i-=2) echo ($i%2) . " " ; ? > |

Celem testów związanych ze skalowalnością oprogramowania jest ocena, czy aplikacja

O zmiennej predefiniowanej

$_POSTw języku PHP można stwierdzić, że

Edytor, który spełnia kryteria WYSIWYG, powinien umożliwiać

Aby w tabeli praca, tworzonej w języku SQL, dodać do kolumny stawka warunek, który wymusza, aby przyjmowane były jedynie wartości dodatnie, a jednocześnie mniejsze niż 50, należy zastosować zapis

W tabeli zwierzeta znajdują się kolumny nazwa, gatunek, gromada, cechy, dlugosc_zycia. Aby uzyskać listę nazw zwierząt, które dożywają przynajmniej 20 lat oraz są ssakami, jakie zapytanie należy wykonać?

Jakiego typu mechanizm zabezpieczeń aplikacji jest zawarty w środowisku uruchomieniowym platformy .NET Framework?

W JavaScript wynik operacji przyjmuje wartość NaN, jeśli skrypt próbował wykonać

Które z poniższych twierdzeń o zasadach programowania w PHP jest poprawne?

Formatowanie CSS dla akapitu określa styl szarej ramki z następującymi właściwościami: ```p { padding: 15px; border: 2px dotted gray; }```

W MS SQL Server instrukcja RESTORE DATABASE jest używana do

Jakie zadanie wykonuje funkcja COUNT w języku SQL?

Źródłem danych dla raportu może być

W instrukcji warunkowej w języku JavaScript należy zweryfikować sytuację, w której wartość zmiennej a mieści się w przedziale (0, 100), a wartość zmiennej b jest większa od zera. Jak można poprawnie zapisać taki warunek?

Podaj nazwę Systemu Zarządzania Treścią, którego logo jest widoczne na zamieszczonym rysunku?

Przedstawiony kod źródłowy ma na celu zaprezentowanie

| $liczba = 1; while ($liczba != 0) { $liczba = rand(0,100); echo $liczba; } |

Co wpływa na wysokość dźwięku?

Warunek zapisany językiem PHP wypisze liczbę, gdy

| if ($liczba % 2 == 0) { echo $liczba; } |

Jakie jest poprawne zapisanie tagu HTML?

| <a href="#hobby">przejdź</a> |

Jak można usunąć ciasteczko o nazwie ciastko, korzystając z języka PHP?

W języku PHP wyniki zapytania z bazy danych zostały pobrane przy użyciu polecenia mysql_query(). Aby uzyskać dane w postaci wierszy z tej zwróconej kwerendy, należy użyć polecenia:

Dokument HTML określa akapit oraz obrazek. Aby obrazek był wyświetlany przez przeglądarkę w tej samej linii co akapit po jego lewej stronie, należy w stylu CSS obrazka uwzględnić właściwość

Która z poniższych zasad NIE WPŁYNIE pozytywnie na poprawę czytelności kodu?

Aby przyznać użytkownikowi prawa do tabel w bazie danych, powinno się użyć polecenia

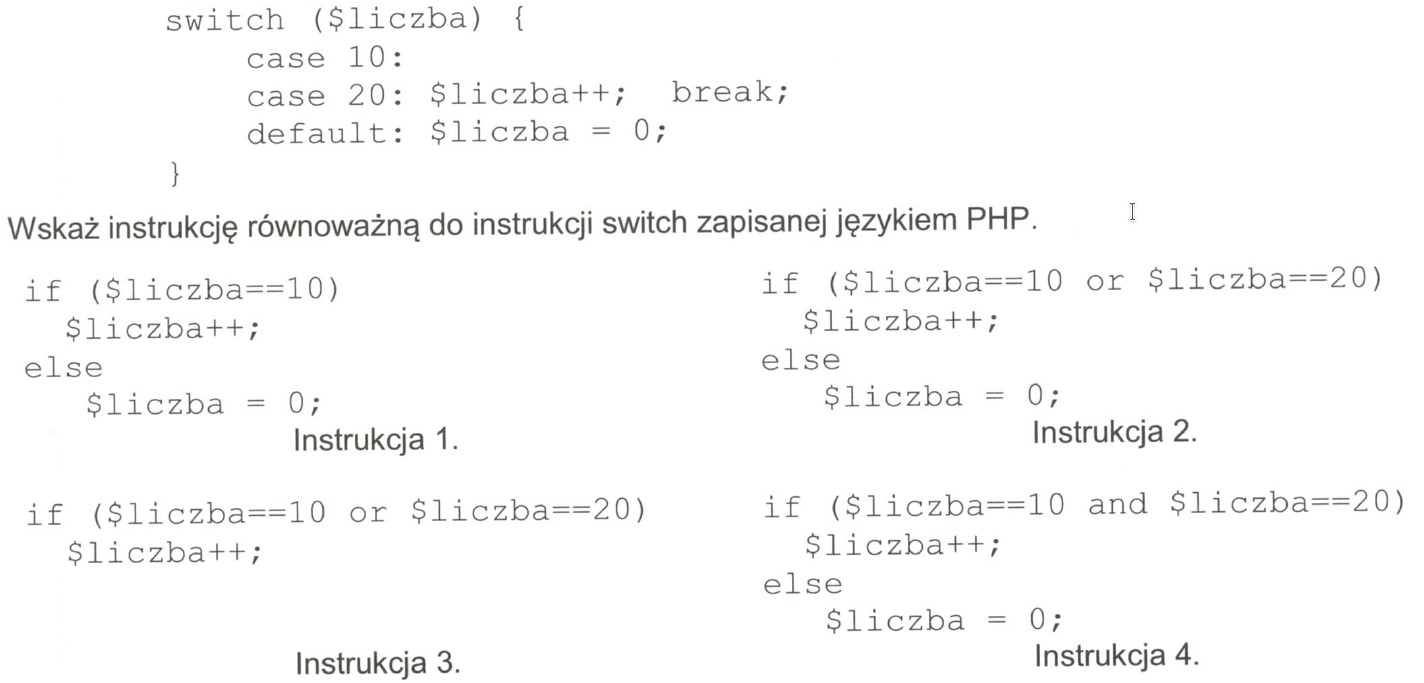

Wskaź, która instrukcja jest równoważna z instrukcją switch w języku PHP?

Aby wyciszyć dźwięk w filmie odtwarzanym w przeglądarce, do podanej definicji znacznika <video> powinien zostać dodany atrybut <video> <source src="film.mp4" type="video/mp4"> </video>

W systemie baz danych sklepu komputerowego znajduje się tabela o nazwie komputery. Aby stworzyć raport, który wyświetli dane dla konkretnego zestawu informacji z tej tabeli, zawierający tylko te komputery, które mają co najmniej 8 GB pamięci RAM oraz procesor Intel, można wykorzystać zapytanie:

Aby przekształcić tekst "ala ma psa" na "ALA MA PSA", należy zastosować funkcję PHP

W języku SQL po wykonaniu poniższego zapytania zostanie