Pytanie 1

Przedsiębiorca przekazujący do składowania odpady inne niż komunalne ma obowiązek prowadzić

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Przedsiębiorca przekazujący do składowania odpady inne niż komunalne ma obowiązek prowadzić

Serwer DNS pełni rolę

W systemie Windows harmonogram zadań umożliwia przydzielenie

W systemie Windows można zweryfikować parametry karty graficznej, używając następującego polecenia

W bezprzewodowej sieci firmowej aktywowano usługę, która zajmuje się tłumaczeniem nazw mnemonicznych. Co to za usługa?

Funkcja systemu operacyjnego, która umożliwia jednoczesne uruchamianie wielu aplikacji w trybie podziału czasu, z tym że realizacja tego podziału odbywa się przez same aplikacje, nosi nazwę

Złącze o rozmiarze ferruli 1,25 to jakie?

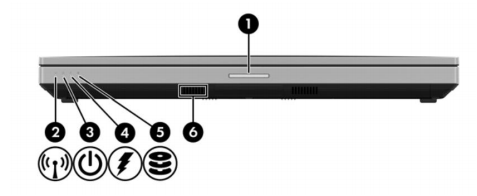

Graficzny symbol pokazany na ilustracji oznacza

Jaki rodzaj portu może być wykorzystany do podłączenia zewnętrznego dysku do laptopa?

Jakie porty powinny być odblokowane w firewallu komputera, aby uzyskać dostęp do zainstalowanej usługi FTP?

Jaką licencję ma wolne i otwarte oprogramowanie?

Pamięć podręczna Intel Smart Cache, która znajduje się w procesorach wielordzeniowych, takich jak Intel Core Duo, to pamięć

Urządzenie peryferyjne, które jest kontrolowane przez komputer i wykorzystywane do obsługi dużych, płaskich powierzchni, a do produkcji druków odpornych na czynniki zewnętrzne używa farb rozpuszczalnikowych, to ploter

Którą kartę rozszerzeń w komputerze przedstawia to zdjęcie?

Aby zasilić najbardziej wydajne karty graficzne, konieczne jest dodatkowe 6-pinowe gniazdo zasilacza PCI-E, które dostarcza napięcia

Moduł w systemie Windows, który odpowiada za usługi informacyjne w Internecie, to

W systemie Linux uprawnienia pliku wynoszą 541. Właściciel ma możliwość:

Jakie będą całkowite wydatki na materiały potrzebne do stworzenia 20 kabli połączeniowych typu patchcord, z których każdy ma długość 1,5m, jeśli cena 1 metra bieżącego kabla wynosi 1zł, a cena wtyku to 50 gr?

AES (ang. Advanced Encryption Standard) to?

Materiałem eksploatacyjnym, stosowanym w rzutniku multimedialnym, jest

Jaką metodę stosuje się do dostępu do medium transmisyjnego z wykrywaniem kolizji w sieciach LAN?

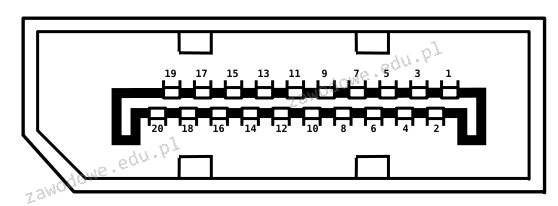

Na ilustracji pokazano złącze:

Pracownik serwisu komputerowego podczas wykonywania konserwacji i czyszczenia drukarki laserowej, odłączonej od źródła zasilania, może wykorzystać jako środek ochrony indywidualnej

Brak odpowiedzi na to pytanie.

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

Brak odpowiedzi na to pytanie.

Druk z drukarki igłowej realizowany jest z wykorzystaniem zestawu stalowych igieł w liczbie

Brak odpowiedzi na to pytanie.

Aby stworzyć kontroler domeny w środowisku systemów Windows Server na lokalnym serwerze, konieczne jest zainstalowanie roli

Brak odpowiedzi na to pytanie.

W systemie Linux narzędzie top pozwala na

Brak odpowiedzi na to pytanie.

Aby zmienić port drukarki zainstalowanej w systemie Windows, która funkcja powinna zostać użyta?

Brak odpowiedzi na to pytanie.

Ustanowienie połączenia pomiędzy dwoma oddalonymi hostami za pomocą publicznej sieci, takiej jak Internet, w sposób, że węzły tej sieci nie wpływają na przesyłane pakiety, to

Brak odpowiedzi na to pytanie.

Transmisję danych w sposób bezprzewodowy umożliwia standard, który zawiera interfejs

Brak odpowiedzi na to pytanie.

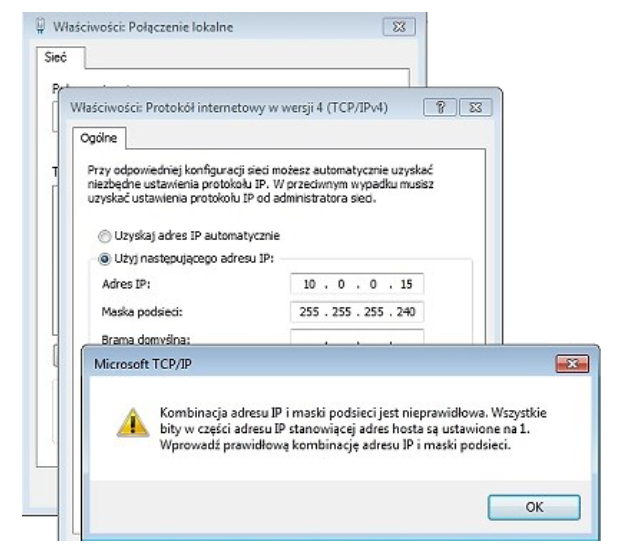

Na ilustracji widoczny jest komunikat, który pojawia się po wprowadzeniu adresu IP podczas ustawiania połączenia sieciowego na komputerze. Adres IP podany przez administratora to adres IP

Brak odpowiedzi na to pytanie.

Jakie urządzenia wyznaczają granice domeny rozgłoszeniowej?

Brak odpowiedzi na to pytanie.

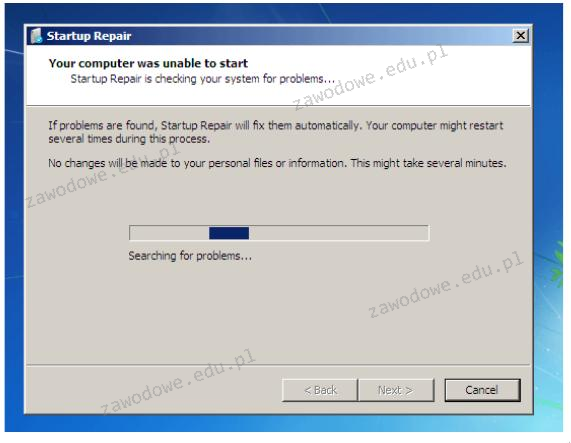

Komunikat, który pojawia się po uruchomieniu narzędzia do naprawy systemu Windows, może sugerować

Brak odpowiedzi na to pytanie.

Karta sieciowa w standardzie Fast Ethernet umożliwia przesył danych z maksymalną prędkością

Brak odpowiedzi na to pytanie.

Na podstawie filmu wskaż z ilu modułów składa się zainstalowana w komputerze pamięć RAM oraz jaką ma pojemność.

Brak odpowiedzi na to pytanie.

Na ilustracji widoczne jest oznaczenie sygnalizacji świetlnej w dokumentacji technicznej laptopa. Wskaż numer odpowiadający kontrolce, która zapala się podczas ładowania akumulatora?

Brak odpowiedzi na to pytanie.

Który z adresów IPv4 jest odpowiedni do ustawienia interfejsu serwera DNS zarejestrowanego w lokalnych domenach?

Brak odpowiedzi na to pytanie.

Które polecenie pozwala na mapowanie zasobów sieciowych w systemie Windows Serwer?

Brak odpowiedzi na to pytanie.

Zgodnie z normą PN-EN 50174, maksymalna długość kabla poziomego kategorii 6 pomiędzy punktem abonenckim a punktem dystrybucji w panelu krosowym wynosi

Brak odpowiedzi na to pytanie.

Który protokół z warstwy aplikacji reguluje przesyłanie wiadomości e-mail?

Brak odpowiedzi na to pytanie.