Pytanie 1

Wartość wyrażana w decybelach, będąca różnicą pomiędzy mocą sygnału przekazywanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej to

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Wartość wyrażana w decybelach, będąca różnicą pomiędzy mocą sygnału przekazywanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej to

Zgodnie z podanym cennikiem, przeciętny koszt zakupu wyposażenia stanowiska komputerowego wynosi:

| Nazwa sprzętu | Cena minimalna | Cena maksymalna |

|---|---|---|

| Jednostka centralna | 1300,00 zł | 4550,00 zł |

| Monitor | 650,00 zł | 2000,00 zł |

| Klawiatura | 28,00 zł | 100,00 zł |

| Myszka | 22,00 zł | 50,00 zł |

Pamięć RAM ukazana na grafice jest instalowana w płycie głównej z gniazdem

W których nośnikach pamięci masowej uszkodzenia mechaniczne są najbardziej prawdopodobne?

Przyczyną niekontrolowanego wypełnienia przestrzeni na dysku może być

Komenda systemowa ipconfig pozwala na konfigurację

Niekorzystną właściwością macierzy RAID 0 jest

Jak nazywa się licencja oprogramowania pozwalająca na bezpłatne dystrybucję aplikacji?

W systemie Linux dane dotyczące haseł użytkowników są zapisywane w pliku:

Matryce monitorów typu charakteryzują się najmniejszymi kątami widzenia

Który z pakietów powinien być zainstalowany na serwerze Linux, aby komputery z systemem Windows mogły udostępniać pliki oraz drukarki z tego serwera?

Jak określa się w systemie Windows profil użytkownika, który jest tworzony przy pierwszym logowaniu do komputera i zapisywany na lokalnym dysku twardym, a wszelkie jego modyfikacje dotyczą tylko tego konkretnego komputera?

Jakie urządzenie pozwoli na podłączenie drukarki, która nie jest wyposażona w kartę sieciową, do lokalnej sieci komputerowej?

Adres IP komputera wyrażony sekwencją 172.16.0.1 jest zapisany w systemie

Aby w edytorze Regedit przywrócić stan rejestru systemowego za pomocą wcześniej utworzonej kopii zapasowej, należy użyć funkcji

Jaką maksymalną liczbę hostów można przypisać w sieci o adresie IP klasy B?

Jak nazywa się identyfikator, który musi być jednakowy, aby urządzenia sieciowe mogły współpracować w danej sieci bezprzewodowej?

Na ilustracji zobrazowano okno ustawień rutera. Wprowadzone parametry sugerują, że

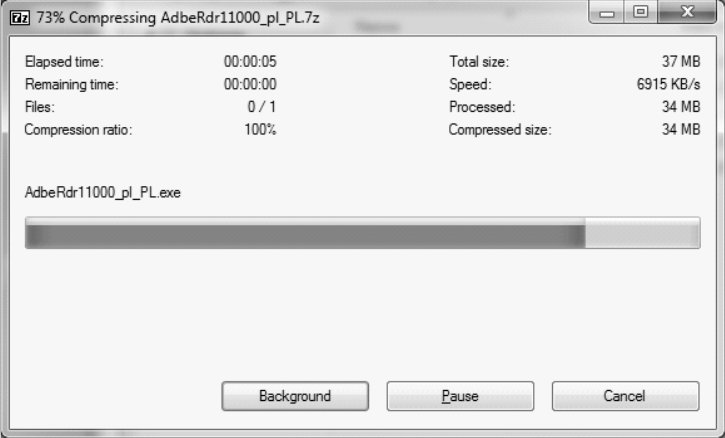

Obrazek ilustruje rezultat działania programu

Płyta główna wyposażona w gniazdo G2 będzie współpracowała z procesorem

W jakiej warstwie modelu ISO/OSI wykorzystywane są adresy logiczne?

Cookie to plik

Wskaź narzędzie przeznaczone do mocowania pojedynczych żył kabla miedzianego w złączach?

Po wykonaniu eksportu klucza HKCR zostanie zapisana kopia rejestru, zawierająca informacje dotyczące konfiguracji

Jaki jest adres rozgłoszeniowy w sieci, w której działa host z adresem IP 195.120.252.32 i maską podsieci 255.255.255.192?

Jakie polecenie jest wysyłane do serwera DHCP, aby zwolnić wszystkie adresy przypisane do interfejsów sieciowych?

Program fsck jest stosowany w systemie Linux do

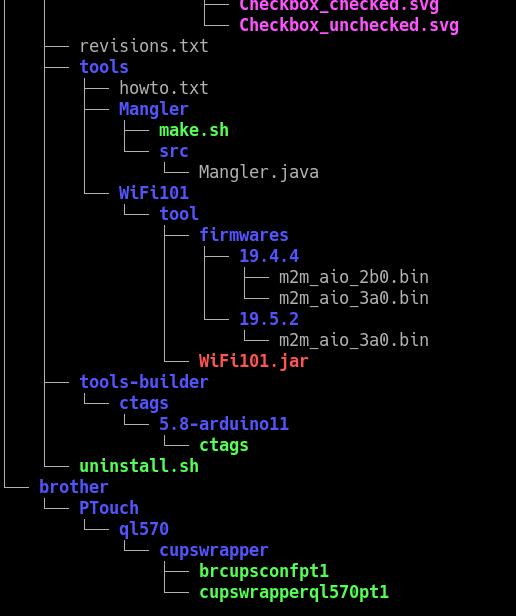

Którego protokołu działanie zostało zaprezentowane na diagramie?

Aplikacja komputerowa, która umożliwia zarządzanie plikami oraz folderami, to:

Jakie oprogramowanie zabezpieczające przed nieautoryzowanym dostępem do sieci powinno być zainstalowane na serwerze, który udostępnia dostęp do internetu?

Narzędziem do monitorowania wydajności i niezawodności w systemach Windows 7, Windows Server 2008 R2 oraz Windows Vista jest

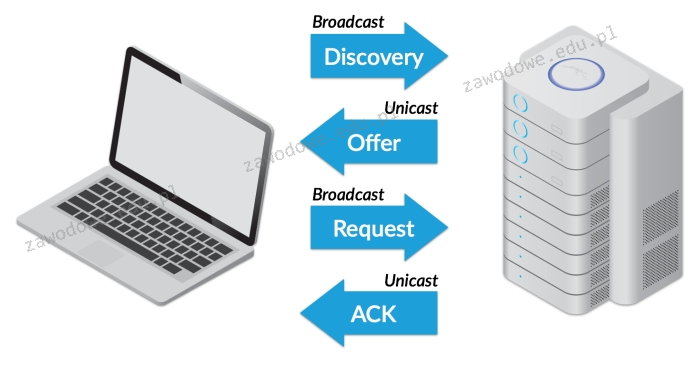

Jakie urządzenie diagnostyczne jest pokazane na ilustracji oraz opisane w specyfikacji zawartej w tabeli?

Jakim sposobem zapisuje się dane na nośnikach BD-R?

W którym trybie działania procesora Intel x86 uruchamiane były aplikacje 16-bitowe?

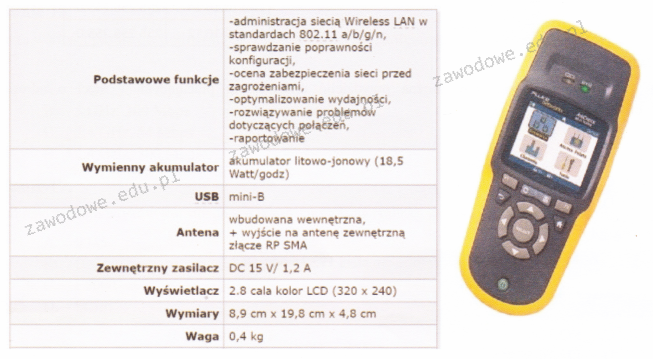

Na dołączonym obrazku ukazano proces

Co to jest serwer baz danych?

Jaki wydruk w systemie rodziny Linux uzyskamy po wprowadzeniu komendy

dr-x------ 2 root root 0 lis 28 12:39 .gvfs -rw-rw-r-- 1 root root 361016 lis 8 2012 history.dat -rw-r--r-- 1 root root 97340 lis 28 12:39 .ICEauthority drwxrwxr-x 5 root root 4096 paź 7 2012 .icedtea drwx------ 3 root root 4096 cze 27 18:40 .launchpadlib drwxr-xr-x 3 root root 4096 wrz 2 2012 .local

Literowym symbolem P oznacza się

Jakiego protokołu używa polecenie ping?

Adres IP 192.168.2.0/24 został podzielony na 8 podsieci. Jaką maskę należy zastosować dla tych nowych podsieci?