Pytanie 1

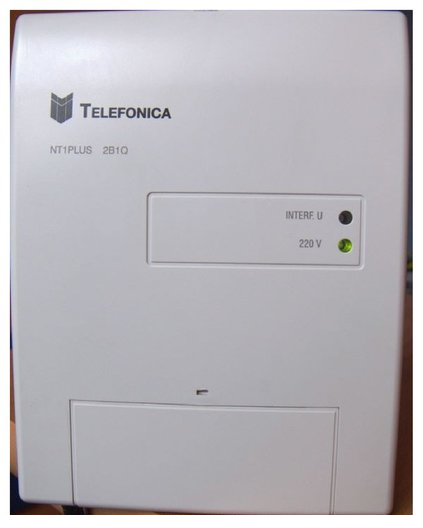

Co oznacza zapis 2B1Q na zakończeniu sieciowym u abonenta?

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Co oznacza zapis 2B1Q na zakończeniu sieciowym u abonenta?

W telefonie komórkowym funkcję eliminacji dźwięków przechodzących z mikrofonu do słuchawki pełni

Sygnał, który w każdym momencie jest określany zmienną losową posiadającą znane statystyki, jest sygnałem

Jakie jednostki są używane do opisu zysku energetycznego anten?

Symbol XTKMXpw 5x2x0,6 oznacza rodzaj kabla telekomunikacyjnego?

Access Point to sprzęt

Podczas próby uruchomienia komputera użytkownik zauważył czarny ekran z informacją ntldr is missing. W efekcie tego błędu

Algorytmem kolejkowania, który jest powszechnie stosowany w urządzeniach sieciowych i działa według zasady "pierwszy wchodzi, pierwszy wychodzi", jest algorytm

Wielokrotne użycie WDM (Wavelength Division Multiplexing) polega na zwiększeniu

Impuls wysłany do jednorodnej linii transmisyjnej powrócił po odbiciu od jej końca po czasie 100 μs. Jaka jest długość linii, jeśli prędkość propagacji sygnału w linii wynosi 2 · 108 m/s?

Do zadań filtru dolnoprzepustowego wchodzącego w skład układu próbkującego przetwornika A/C należy

Który zapis w formacie "dot-decimal" nie wskazuje na maskę podsieci IPv4?

Program cleanmgr.exe, który jest elementem systemów operacyjnych z rodziny Windows, służy do

Ośmiobitowy przetwornik A/C działający w trybie przetwarzania bezpośredniego ma czas przetwarzania równy 256 µs. Dwunastobitowy przetwornik A/C tego samego rodzaju, zbudowany z tych samych komponentów co przetwornik ośmiobitowy, ma czas przetwarzania wynoszący

Komputery o poniżej wymienionych adresach IP

- 10.1.61.10 z maską 255.0.0.0

- 10.2.62.10 z maską 255.0.0.0

- 10.3.63.10 z maską 255.0.0.0

- 10.4.64.10 z maską 255.0.0.0

- 10.5.65.10 z maską 255.0.0.0

tworzą w danej organizacji

W trybie skojarzonym sygnalizacja międzycentralowa jest przesyłana

Aktywacja mikrotelefonu przez użytkownika rozpoczynającego połączenie w publicznej sieci telefonicznej z komutacją jest oznaczana przepływem prądu przez pętlę abonencką

Który system plików powinien zostać zainstalowany na komputerze, jeśli istnieje konieczność ochrony danych na poziomie plików i folderów?

Czym zajmuje się program MS Access?

Przypisanie wartości sygnału skwantowanego do słów binarnych to

Sygnalizacja odnosi się do wymiany informacji związanych

Jaki zapis nie stanowi adresu IPv6?

Fragment specyfikacji technicznej opisuje

| Długości fal pomiarowych | MM-850/1300 SM-1310/1550 nm |

| Dynamika pomiaru | MM-21/19 SM-35/33dB |

| Strefa martwa zdarzeń | MM i SM 1,5m |

| Strefa martwa tłumiennościowa | MM i SM 8m |

| Szerokość impulsu | 3ns, 5ns, 10ns, 20ns, 50ns, 100ns, 200ns, 500ns, 1μs, 2μs, 5μs, 10μs, 20μs |

| Liniowość | -<0,05dB/dB |

| Próg czułości | 0.01dB |

Jakiego rodzaju adresowania brakuje w protokole IPv6, a które istniało w protokole IPv4?

Jak nazywa się amerykański system satelitarnej nawigacji?

Oblicz wydatki na zużycie energii elektrycznej przez komputer, który działa przez 10 godzin dziennie przez 30 dni w miesiącu, zakładając, że cena brutto wynosi 0,17 zł za 1 kWh, a komputer pobiera 0,2 kWh.

Jak można ustalić, czy osoba rażona prądem elektrycznym nie ma zaburzeń w świadomości?

Jaką rolę pełni parametr boot file name w serwerze DHCP?

Licencja typu trial to forma licencji na oprogramowanie, która umożliwia

Jakie zdanie najlepiej wyjaśnia zasadę funkcjonowania drukarki laserowej?

Jakie medium transmisyjne powinno być użyte w pomieszczeniach, gdzie występują silne zakłócenia elektromagnetyczne?

W systemie ISDN wykorzystuje się komutację

Jakie urządzenie pomiarowe wykorzystuje się do określenia poziomu mocy sygnału w cyfrowej sieci telekomunikacyjnej?

Jakim skrótem oznaczany jest przenik zbliżny?

Który typ przetwornika A/C charakteryzuje się prostą konstrukcją oraz analizuje różnice między kolejnymi próbkami?

W jakiej sytuacji zanik zasilania w sieci elektrycznej użytkownika nie wpłynie na utratę połączenia z Internetem w modemie VDSL?

Jaką prędkość transmisji mają modemy oznaczone symbolem V.32?

Aby zrealizować telekomunikacyjną sieć abonencką w budynku wielorodzinnym, konieczne jest użycie kabla

Jakie kodowanie jest używane na styku S w ISDN BRA?

Który z poniższych komunikatów nie jest obecny w pierwotnej wersji protokołu zarządzania siecią SNMPv1 (Simple Network Management Protocol)?