Pytanie 1

Przydzielanie przestrzeni dyskowej w systemach z rodziny Windows

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Przydzielanie przestrzeni dyskowej w systemach z rodziny Windows

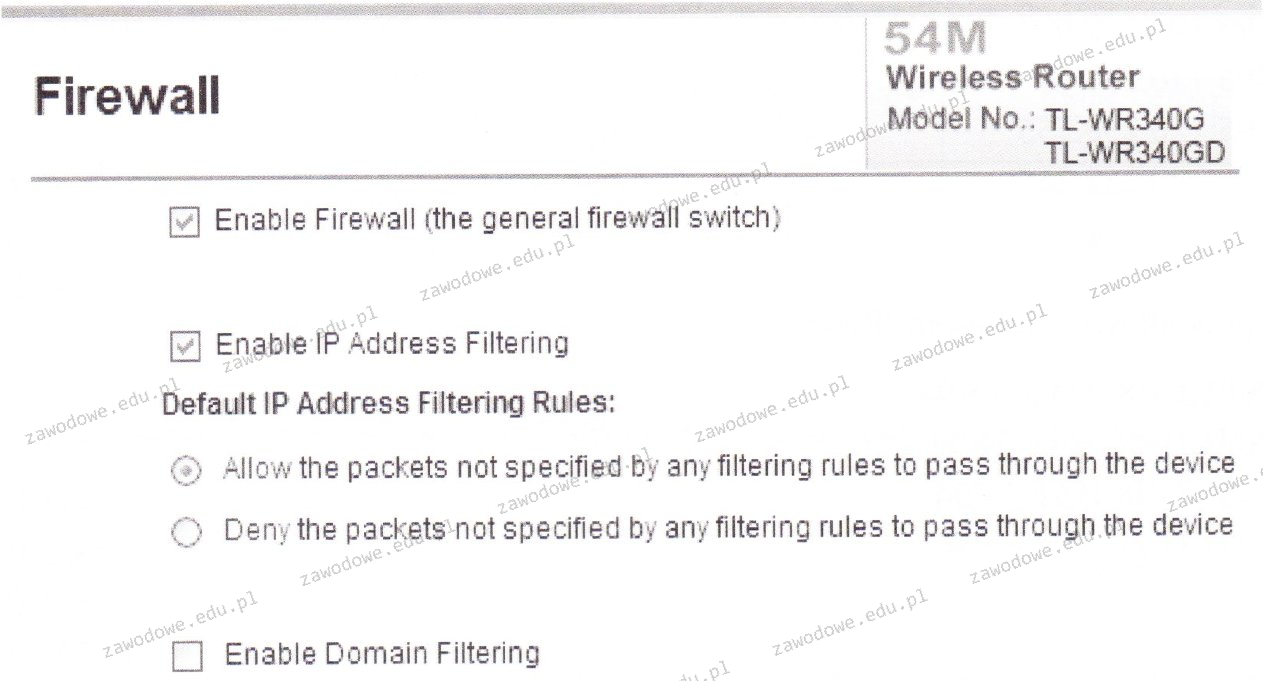

Na rysunku poniżej przedstawiono ustawienia zapory ogniowej w ruterze TL-WR340G. Jakie zasady dotyczące konfiguracji zapory zostały zastosowane?

W wyniku wykonania przedstawionych poleceń systemu Linux interfejs sieciowy eth0 otrzyma:

ifconfig eth0 10.0.0.100 netmask 255.255.255.0 broadcast 10.0.0.255 up route add default gw 10.0.0.10

Funkcja System Image Recovery dostępna w zaawansowanych opcjach uruchamiania systemu Windows 7 pozwala na

Co umożliwia zachowanie jednolitego rozkładu temperatury pomiędzy procesorem a radiatorem?

Która z wymienionych czynności konserwacyjnych drukarek dotyczy tylko drukarki laserowej?

Typ systemu plików, który nie obsługuje tworzenia wewnętrznego rejestru zmian, zwanego księgowaniem, to

Na ilustracji zaprezentowano porty, które są częścią karty

W sytuacji, gdy nie ma możliwości uruchomienia programu BIOS Setup, jak przywrócić domyślne ustawienia płyty głównej?

Jakie oprogramowanie jest wykorzystywane do kontrolowania stanu dysków twardych?

Przedmiot widoczny na ilustracji to

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie adresacji przedstawionej w tabeli określ właściwy adres bramy dla komputera K2.

Co oznacza standard ACPI w BIOSie komputera?

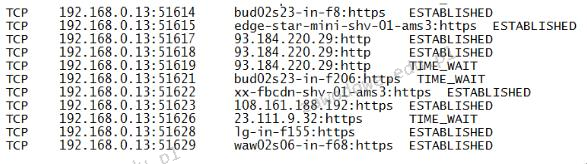

Na ilustracji pokazano część efektu działania programu przeznaczonego do testowania sieci. Sugeruje to użycie polecenia diagnostycznego w sieci

PoE to norma

Sprzęt, który umożliwia konfigurację sieci VLAN, to

Użytkownik chce zabezpieczyć mechanicznie dane na karcie pamięci przed przypadkowym skasowaniem. Takie zabezpieczenie umożliwia karta

Czym jest serwer poczty elektronicznej?

Wskaż poprawną wersję maski podsieci?

Który z symboli w systemach operacyjnych z rodziny Windows powinien być użyty przy udostępnianiu zasobu ukrytego w sieci?

Który z poniższych programów nie jest wykorzystywany do zdalnego administrowania komputerami w sieci?

Aby uzyskać dostęp do adresu serwera DNS w ustawieniach karty sieciowej w systemie z rodziny Windows, należy wprowadzić polecenie

Do przeprowadzenia aktualizacji systemu Windows służy polecenie

Liczba 54321(8) zapisana w systemie szesnastkowym ma postać

Która z usług serwerowych oferuje automatyczne ustawienie parametrów sieciowych dla stacji roboczych?

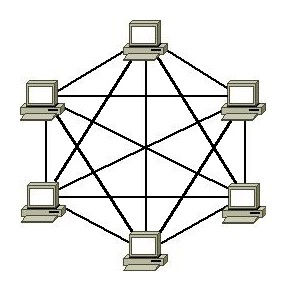

Jakiego rodzaju fizyczna topologia sieci komputerowej jest zobrazowana na rysunku?

Osoba korzystająca z lokalnej sieci musi mieć możliwość dostępu do dokumentów umieszczonych na serwerze. W tym celu powinna

Na stabilność wyświetlanego obrazu w monitorach CRT istotny wpływ ma

Brak odpowiedzi na to pytanie.

Thunderbolt to interfejs:

Brak odpowiedzi na to pytanie.

Symbole i oznaczenia znajdujące się na zamieszczonej tabliczce znamionowej podzespołu informują między innymi o tym, że produkt jest

Brak odpowiedzi na to pytanie.

Po dokonaniu eksportu klucza HKCU powstanie kopia rejestru zawierająca dane dotyczące ustawień

Brak odpowiedzi na to pytanie.

Wykonanie polecenia net use z:\\192.168.20.2\data /delete, spowoduje

Brak odpowiedzi na to pytanie.

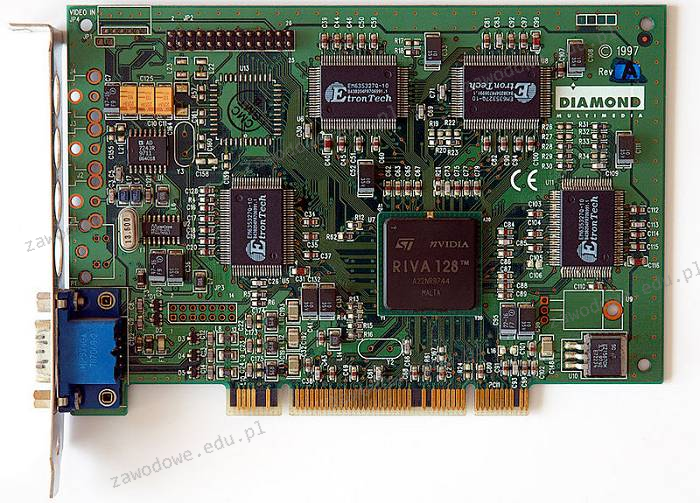

Na ilustracji ukazano kartę

Brak odpowiedzi na to pytanie.

Interfejs HDMI w komputerze umożliwia przesyłanie sygnału

Brak odpowiedzi na to pytanie.

Po zainstalowaniu Windows 10, aby skonfigurować połączenie internetowe z ograniczeniem danych, w ustawieniach sieci i Internetu należy ustawić typ połączenia

Brak odpowiedzi na to pytanie.

Jaką wartość ma transfer danych napędu DVD przy prędkości przesyłu x48?

Brak odpowiedzi na to pytanie.

Menedżer urządzeń w systemie Windows umożliwia identyfikację

Brak odpowiedzi na to pytanie.

Wykonane polecenia, uruchomione w interfejsie CLI rutera marki CISCO, spowodują ```Router#configure terminal Router(config)#interface FastEthernet 0/0 Router(config-if)#ip address 10.0.0.1 255.255.255.0 Router(config-if)#ip nat inside```

Brak odpowiedzi na to pytanie.

Podczas realizacji procedury POST na wyświetlaczu ukazuje się komunikat "CMOS Battery State Low". Jakie kroki należy podjąć, aby uniknąć pojawiania się tego komunikatu w przyszłości?

Brak odpowiedzi na to pytanie.

Kiedy użytkownik wpisuje w przeglądarkę adres www.egzamin.pl, nie ma on możliwości otwarcia strony WWW, natomiast wpisujący adres 211.0.12.41 zyskuje dostęp do tej strony. Problem ten wynika z nieprawidłowej konfiguracji serwera

Brak odpowiedzi na to pytanie.