Pytanie 1

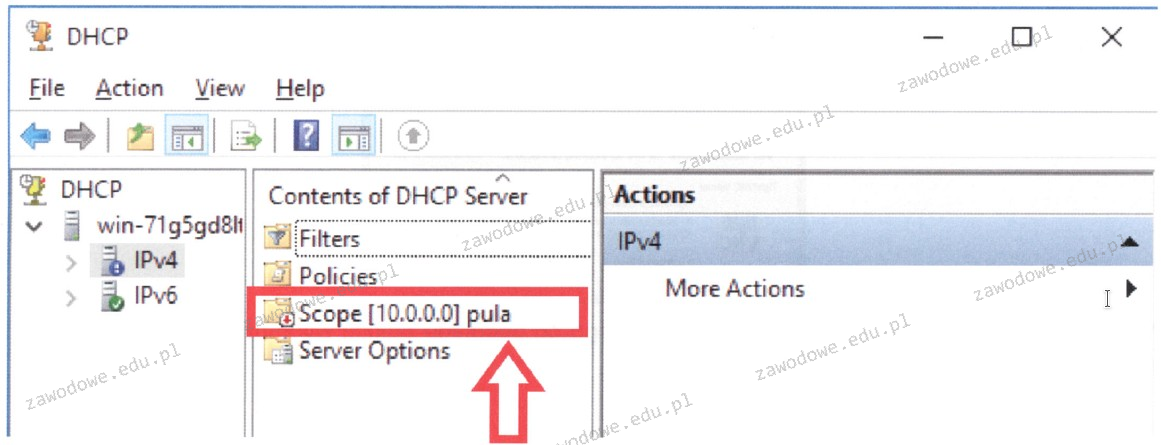

W systemie serwerowym Windows widoczny jest zakres adresów IPv4. Ikona umieszczona obok jego nazwy sugeruje, że

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

W systemie serwerowym Windows widoczny jest zakres adresów IPv4. Ikona umieszczona obok jego nazwy sugeruje, że

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

Jakie środowisko powinien wybrać administrator sieci, aby zainstalować serwer dla stron WWW w systemie Linux?

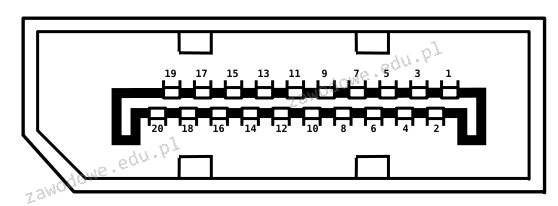

Na ilustracji pokazano złącze:

Protokół Datagramów Użytkownika (UDP) należy do kategorii

Nowe komponenty komputerowe, takie jak dyski twarde czy karty graficzne, są umieszczane w metalizowanych opakowaniach foliowych, których głównym celem jest zabezpieczenie

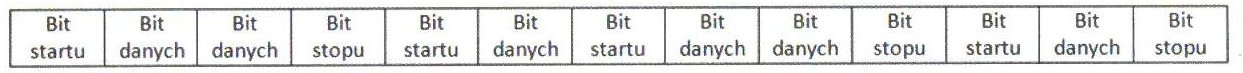

Jakiego typu transmisję danych przesyłanych za pomocą interfejsu komputera osobistego pokazano na ilustracji?

Poprzez użycie opisanego urządzenia możliwe jest wykonanie diagnostyki działania

Jakie polecenie w systemie Windows służy do analizowania ścieżki, jaką pokonują pakiety w sieci?

Nie można uruchomić systemu Windows z powodu błędu oprogramowania. Jak można przeprowadzić diagnozę i usunąć ten błąd w jak najmniej inwazyjny sposób?

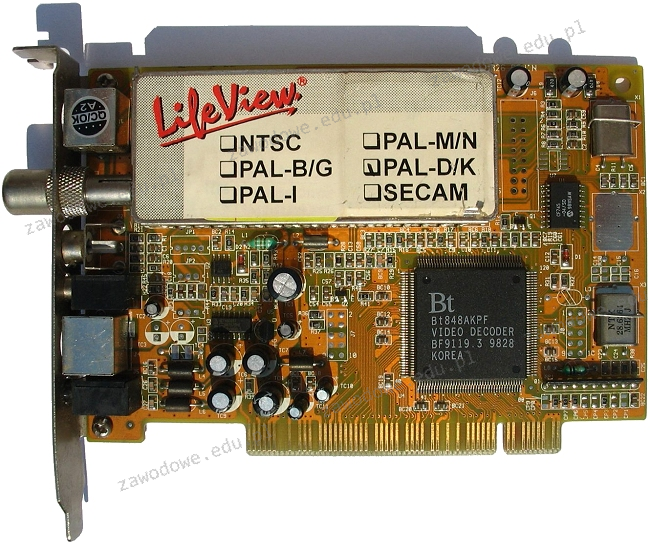

Zainstalowanie w komputerze przedstawionej karty pozwoli na

Na ilustracji zaprezentowano strukturę topologiczną

Jak nazywa się licencja oprogramowania pozwalająca na bezpłatne dystrybucję aplikacji?

Główny protokół stosowany do ustalania ścieżki i przesyłania nią pakietów danych w sieci komputerowej to

Jakim protokołem łączności, który gwarantuje pewne dostarczenie informacji, jest protokół

Do weryfikacji integralności systemu plików w środowisku Linux trzeba zastosować polecenie

Połączenia typu point-to-point, realizowane za pośrednictwem publicznej infrastruktury telekomunikacyjnej, oznacza się skrótem

Jakie znaczenie ma zaprezentowany symbol graficzny?

Jaki protokół służy komputerom do informowania rutera o przynależności do konkretnej grupy multicastowej?

Usługa odpowiedzialna za konwersję nazw domen na adresy sieciowe to

Użytkownik systemu Linux, który pragnie usunąć konto innej osoby wraz z jej katalogiem domowym, powinien użyć polecenia

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

W systemie Linux przypisano uprawnienia do katalogu w formie ciągu znaków rwx--x--x. Jaką wartość liczbową te uprawnienia reprezentują?

W systemie SI jednostką do mierzenia napięcia jest

Który standard sieci lokalnej określa dostęp do medium w oparciu o token (żeton)?

W systemie Linux dane dotyczące okresu ważności hasła są przechowywane w pliku

W ramce przedstawiono treść jednego z plików w systemie operacyjnym MS Windows. Jest to plik

| [boot loader] Time out=30 Default=Multi(0)disk(0)rdisk(0)partition(1)WINDOWS [operating system] Multi(0)disk(0)rdisk(0)partition(1)WINDOWS="Microsoft Windows XP Home Edition"/ fastdetect/NoExecute=OptOut |

Zjawiskiem typowym, które może świadczyć o nadchodzącej awarii twardego dysku, jest wystąpienie

W systemie Linux narzędzie fsck umożliwia

Który z adresów IPv4 jest odpowiedni do ustawienia interfejsu serwera DNS zarejestrowanego w lokalnych domenach?

Jakim akronimem oznacza się przenikanie bliskie skrętki teleinformatycznej?

Podczas uruchamiania komputera wyświetla się komunikat "CMOS checksum error press F1 to continue press DEL to setup". Naciśnięcie klawisza DEL spowoduje

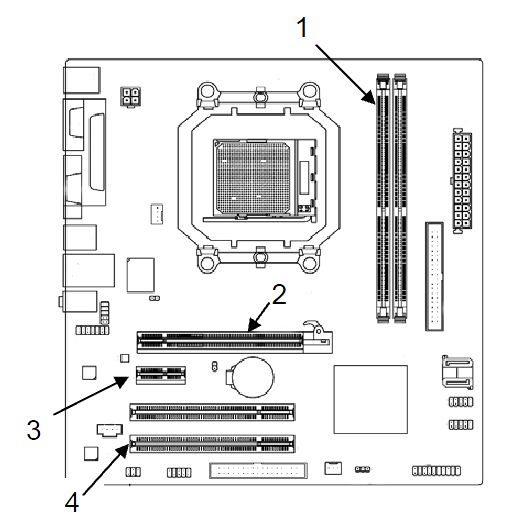

Na schemacie płyty głównej, gdzie można zamontować moduły pamięci RAM, gniazdo oznaczone cyfrą to

Aby poprawić bezpieczeństwo prywatnych danych sesji na stronie internetowej, zaleca się dezaktywację w ustawieniach przeglądarki

Jakie środowisko graficzne zaprojektowane dla systemu Linux ma najniższe wymagania dotyczące pamięci RAM?

W wyniku wydania polecenia: net user w konsoli systemu Windows, pojawi się

Polecenie to zostało wydane przez Administratora systemu operacyjnego w trakcie ręcznej konfiguracji sieciowego interfejsu. Wynikiem wykonania tego polecenia jest ```netsh interface ip set address name="Glowna" static 151.10.10.2 255.255.0.0 151.10.0.1```

Pozyskiwanie materiałów z odpadów w celu ich ponownego użycia to

Zgodnie z normą TIA/EIA-568-B.1 kabel UTP 5e z przeplotem powstaje poprzez zamianę lokalizacji w wtyczce 8P8C następujących par żył (odpowiednio według kolorów):

Wszystkie ustawienia użytkowników komputera są przechowywane w gałęzi rejestru oznaczonej akronimem