Pytanie 1

Które z podanych logo reprezentuje narzędzie, które nie jest używane do tworzenia aplikacji mobilnych?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Które z podanych logo reprezentuje narzędzie, które nie jest używane do tworzenia aplikacji mobilnych?

Jakie są typowe frameworki/biblioteki używane w aplikacjach webowych?

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Jakie kwestie związane z percepcją są uwzględnione w rekomendacjach standardu WCAG 2.0?

Która zasada zwiększa bezpieczeństwo w sieci?

Który z frameworków bazuje na budowaniu komponentów przy użyciu języka JavaScript?

Jakie działania można podjąć, aby uniknąć pogorszenia wzroku podczas korzystania z komputera?

Jaką strukturę danych stosuje się w algorytmie BFS (przeszukiwanie wszerz)?

W jaki sposób określa się wypadek związany z pracą?

Które narzędzie służy do automatyzacji procesu budowania aplikacji?

Złośliwe oprogramowanie stworzone w celu przyznania hakerom uprawnień administracyjnych do komputera ofiary bez jej świadomości, to

Jaką wartość jest w stanie przechować tablica jednowymiarowa?

W jakim celu wykorzystuje się diagram Gantta?

Jaki protokół komunikacyjny jest używany w aplikacjach IoT (Internet of Things)?

Jakie z wymienionych narzędzi służy do testowania aplikacji?

Kompilator może wygenerować błąd "incompatible types", gdy

Która z poniższych technologii służy do tworzenia interfejsu użytkownika zarówno dla aplikacji webowych jak i mobilnych?

Które z poniższych nie jest narzędziem do zarządzania stanem w aplikacjach React?

Jakie są różnice między procesem kompilacji a interpretacją kodu?

Jakie jest zastosowanie języka XAML przy tworzeniu aplikacji desktopowych?

Co oznacza akronim IDE w kontekście programowania?

Które z poniższych zdań najlepiej określa funkcję zaprzyjaźnioną w ramach klasy?

Jakie są kluczowe różnice między typami stałoprzecinkowymi a zmiennoprzecinkowymi?

Jakie jest znaczenie klasy abstrakcyjnej?

Jakie informacje przedstawia diagram Gantta?

Który z języków programowania jest najczęściej wykorzystywany do budowania aplikacji internetowych po stronie serwera?

Które z wymienionych stwierdzeń najcelniej opisuje proces uruchamiania aplikacji?

Zmienna o typie logicznym może mieć następujące wartości:

Która z poniższych nie jest prawidłową metodą zarządzania stanem w React?

Jednym z elementów, które mają zostać zaimplementowane w aplikacji, jest możliwość cofnięcia ostatnich działań do 20 operacji wstecz (undo). Struktura danych, która jest odpowiednia do tego celu i pozwala na dostęp tylko do ostatnio dodanego elementu, to:

Co będzie wynikiem wykonania poniższego kodu w języku C#?

string text = "hello world"; var result = string.Join("", text.Split(' ').Select(s => char.ToUpper(s[0]) + s.Substring(1))); Console.WriteLine(result);

Kiedy w programie występuje problem z działaniem, a programista musi zweryfikować wartości znajdujące się w zmiennych w momencie działania aplikacji, to w tym celu należy zastosować

Jakie znaczenie ma przystosowanie interfejsu użytkownika do różnych platform?

Działania przedstawione w filmie korzystają z narzędzia

W jakim przypadku należy umieścić poszkodowanego w pozycji bocznej bezpiecznej?

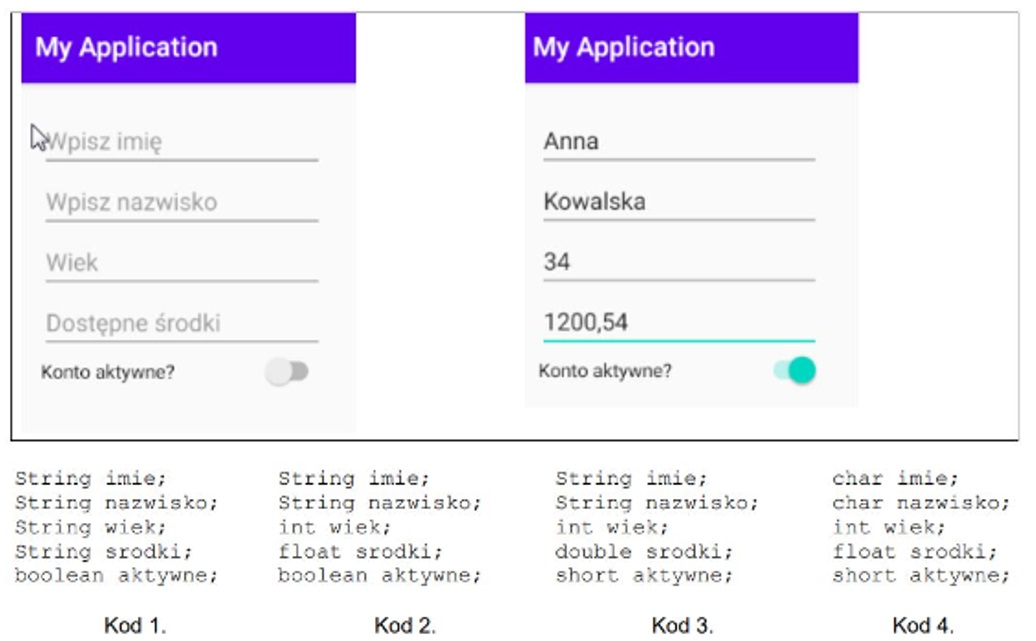

Na zaprezentowanych ilustracjach znajduje się okno aplikacji w wersji początkowej oraz po wprowadzeniu danych. Przyjmując, że pole "Dostępne środki" służy do wprowadzania wartości typu rzeczywistego, wskaż elementy struktury, które najlepiej odpowiadają tym danym?

Jakie jest podstawowe założenie normalizacji krajowej?

Modyfikator dostępu znajdujący się przed definicją metody Dodaj() w klasie Kalkulator sprawia, że:

protected void Dodaj() {}

Który z warunków logicznych weryfikuje, czy zmienna całkowita x jest dodatnią liczbą składającą się z dwóch cyfr i jest podzielna przez 4?

Jaki rodzaj testów można scharakteryzować przedstawionym opisem?

| Nazwa | Opis | Czynności | Po teście |

|---|---|---|---|

| Formularz osobowy | Sprawdzenie odpowiedzi formularza na błędy użytkownika | 1. czy wpisano wszystkie wymagane pola? 2. czy e-mail zawiera znak @? 3. czy nr telefonu zawiera cyfry, zgodnie ze wzorcem? 4. czy jest zgoda na przetwarzanie danych? | Usunąć z bazy danych wpisane podczas testowania osoby |