Pytanie 1

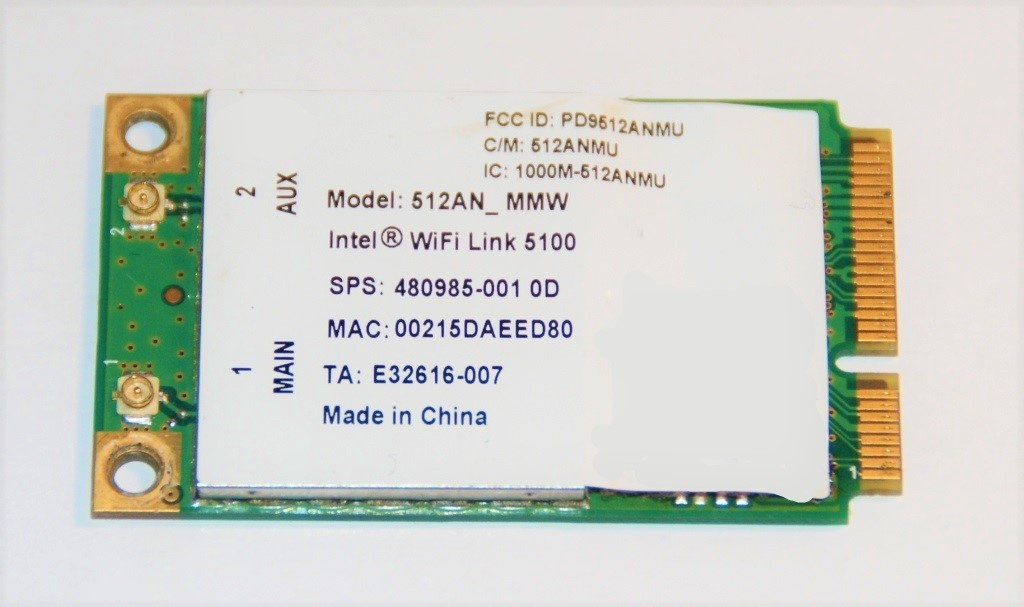

Jakie urządzenie sieciowe widnieje na ilustracji?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Jakie urządzenie sieciowe widnieje na ilustracji?

Czym jest patchcord?

Skrót MAN odnosi się do rodzaju sieci

Jakim kolorem oznaczona jest izolacja żyły pierwszego pinu wtyku RJ45 w układzie połączeń T568A?

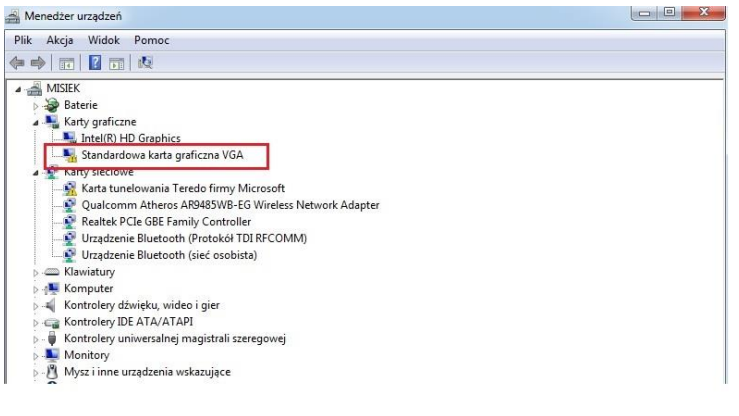

Jakie kroki powinien podjąć użytkownik, aby wyeliminować błąd zaznaczony na rysunku ramką?

Umożliwienie stacjom roboczym Windows, OS X oraz Linux korzystania z usług drukowania Linuxa i serwera plików zapewnia serwer

Podłączona mysz bezprzewodowa sprawia, że kursor na ekranie nie porusza się płynnie i „skacze”. Co może być przyczyną tego problemu?

Jakie jest standardowe połączenie między skanerem a aplikacją graficzną?

W systemie Linux do bieżącego monitorowania aktywnych procesów wykorzystuje się polecenie

Administrator powinien podzielić adres 10.0.0.0/16 na 4 jednorodne podsieci zawierające równą liczbę hostów. Jaką maskę będą miały te podsieci?

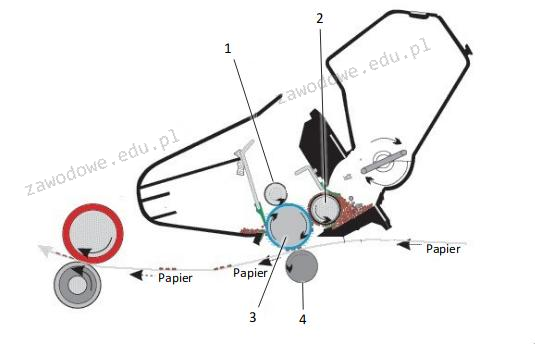

Na schemacie ilustrującym konstrukcję drukarki, w której toner jest nierównomiernie dostarczany do bębna, należy wskazać wałek magnetyczny oznaczony numerem

Aby oczyścić zablokowane dysze kartridża drukarki atramentowej, co należy zrobić?

Jakie są nazwy licencji, które umożliwiają korzystanie z programu w pełnym zakresie, ale ograniczają liczbę uruchomień do określonej, niewielkiej ilości od momentu instalacji?

Jakie urządzenie sieciowe reprezentuje ten symbol graficzny?

Aby dezaktywować transmitowanie nazwy sieci Wi-Fi, należy w punkcie dostępowym wyłączyć opcję

Do kategorii oprogramowania określanego jako malware (z ang. malicious software) nie zalicza się oprogramowanie typu:

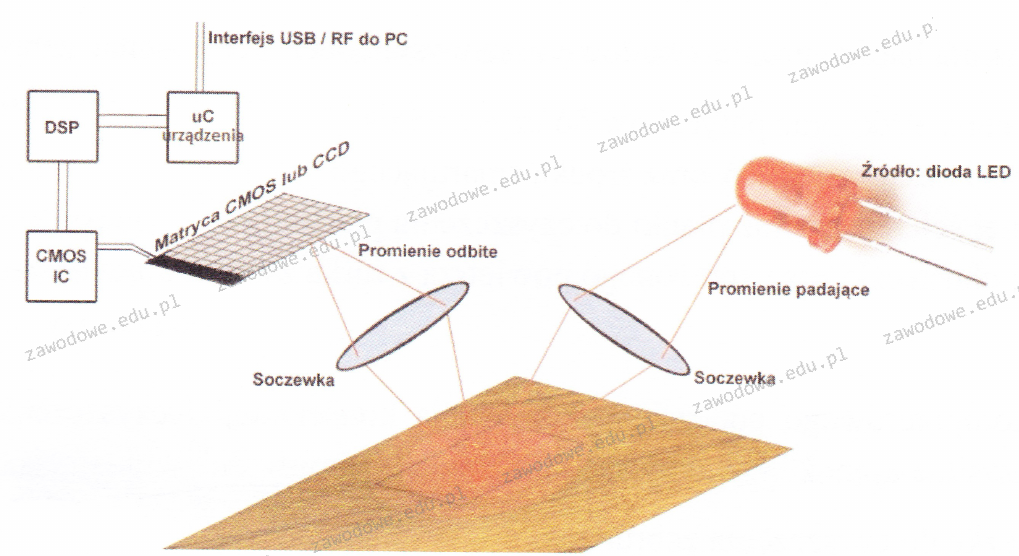

Zilustrowany schemat przedstawia zasadę funkcjonowania

Na ilustracji przedstawiono

Urządzenie funkcjonujące w warstwie łącza danych, które umożliwia połączenie segmentów sieci o różnych architekturach, to

Odnalezienie głównego rekordu rozruchowego, wczytującego system z aktywnej partycji umożliwia

Na podstawie filmu wskaż z ilu modułów składa się zainstalowana w komputerze pamięć RAM oraz jaką ma pojemność.

Jaką pamięć RAM można użyć z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/ 8x DDR4 2133, ECC, obsługującą maksymalnie 128GB, 4x PCI-E 16x, RAID, USB 3.1, S-2011-V3/ATX?

Jaką liczbę komórek pamięci można bezpośrednio zaadresować w 64-bitowym procesorze z 32-bitową szyną adresową?

Urządzenie peryferyjne, które jest kontrolowane przez komputer i służy do pracy z dużymi, płaskimi powierzchniami, a do produkcji druku odpornego na warunki atmosferyczne wykorzystuje farby na bazie rozpuszczalników, nosi nazwę ploter

W systemach Windows istnieje możliwość przypisania użytkownika do dowolnej grupy za pomocą panelu

Kable łączące poziome punkty dystrybucyjne z centralnym punktem dystrybucyjnym określa się jako

Komputer jest połączony z myszą bezprzewodową, a kursor w trakcie używania nie porusza się płynnie, tylko "skacze" po ekranie. Możliwą przyczyną awarii urządzenia może być

Farad to jednostka

Dane przedstawione na ilustracji są rezultatem działania komendy

1 <10 ms <10 ms <10 ms 128.122.198.1 2 <10 ms <10 ms <10 ms NYUGWA-FDDI-2-0.NYU.NET [128.122.253.65] 3 10 ms 10 ms <10 ms ny-nyc-3-H4/0-T3.nysernet.net [169.130.13.17] 4 10 ms 10 ms <10 ms ny-nyc-9-F1/0.nysernet.net [169.130.10.9] 5 <10 ms <10 ms 10 ms ny-pen-1-H4/1/0-T3.nysernet.net [169.130.1.101] 6 <10 ms <10 ms <10 ms sl-pen-11-F8/0/0.sprintlink.net [144.228.60.11] 7 <10 ms 10 ms 10 ms 144.228.180.10 8 10 ms 20 ms 20 ms cleveland1-br2.bbnplanet.net [4.0.2.13] 9 20 ms 30 ms 30 ms cleveland1-br1.bbnplanet.net [4.0.2.5] 10 40 ms 220 ms 221 ms chicago1-br1.bbnplanet.net [4.0.2.9] 11 150 ms 70 ms 70 ms paloalto-br1.bbnplanet.net [4.0.1.1] 12 70 ms 70 ms 70 ms su-pr1.bbnplanet.net [131.119.0.199] 13 70 ms 71 ms 70 ms sunet-gateway.stanford.edu [198.31.10.1] 14 70 ms 70 ms 70 ms Core-gateway.Stanford.EDU [171.64.1.33] 15 70 ms 80 ms 80 ms www.Stanford.EDU [171.64.14.251]

Który z wymienionych protokołów przekształca 48-bitowy adres MAC na 32-bitowy adres IP?

Czym jest parametr, który określa, o ile moc sygnału w danej parze przewodów zmniejszy się po przejściu przez cały tor kablowy?

Jakie medium transmisyjne w sieciach LAN zaleca się do użycia w budynkach zabytkowych?

Jakie polecenie powinien zastosować użytkownik systemu Linux, aby wydobyć zawartość archiwum o nazwie dane.tar?

Termin "PIO Mode" odnosi się do trybu operacyjnego

W systemie Ubuntu, które polecenie umożliwia bieżące monitorowanie działających procesów i aplikacji?

Komputer posiada mysz bezprzewodową, ale kursor nie porusza się gładko, tylko "skacze" na ekranie. Możliwą przyczyną problemu z urządzeniem może być

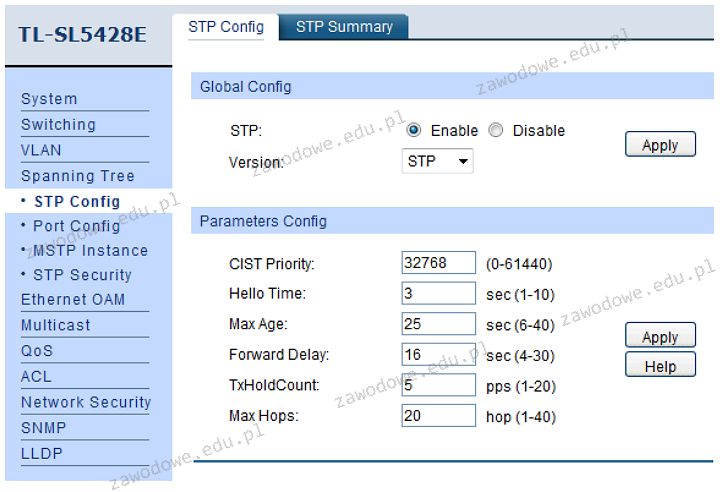

Analizując zrzut ekranu prezentujący ustawienia przełącznika, można zauważyć, że

Procesory AMD z gniazdem AM2+ będą prawidłowo funkcjonować na płycie głównej, która ma podstawkę socket

Aby procesor działał poprawnie, konieczne jest podłączenie złącza zasilania 4-stykowego lub 8-stykowego o napięciu

Poleceniem systemu Linux służącym do wyświetlenia informacji, zawierających aktualną godzinę, czas działania systemu oraz liczbę zalogowanych użytkowników, jest