Pytanie 1

W systemie Windows przypadkowo zlikwidowano konto użytkownika, lecz katalog domowy pozostał nietknięty. Czy możliwe jest odzyskanie nieszyfrowanych danych z katalogu domowego tego użytkownika?

Wynik: 17/40 punktów (42,5%)

Wymagane minimum: 20 punktów (50%)

W systemie Windows przypadkowo zlikwidowano konto użytkownika, lecz katalog domowy pozostał nietknięty. Czy możliwe jest odzyskanie nieszyfrowanych danych z katalogu domowego tego użytkownika?

Jaki adres IPv4 wykorzystuje się do testowania protokołów TCP/IP na jednym hoście?

Który z interfejsów stanowi port równoległy?

Komunikat tekstowy BIOS POST od firmy Award o treści "Display switch is set incorrectly" sugeruje

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo zabrudzone. W celu ich oczyszczenia, należy zastosować

Aplikacją, która umożliwia wyświetlenie listy aktywnych urządzeń w sieci LAN, jest

Wartość liczby BACA w systemie heksadecymalnym to liczba

Do jakich celów powinno się aktywować funkcję RMON (Remote Network Monitoring) w przełączniku?

Podczas próby nawiązania połączenia z serwerem FTP, uwierzytelnienie anonimowe nie powiodło się, natomiast logowanie za pomocą loginu i hasła zakończyło się sukcesem. Co może być przyczyną tej sytuacji?

Co oznacza kod BREAK odczytany przez układ elektroniczny klawiatury?

Użytkownicy sieci Wi-Fi zauważyli zakłócenia oraz częste przerwy w połączeniu. Przyczyną tej sytuacji może być

Aby przywrócić dane, które zostały usunięte za pomocą kombinacji klawiszy Shift + Delete, co należy zrobić?

W systemie Windows mechanizm ostrzegający przed uruchamianiem nieznanych aplikacji oraz plików pobranych z Internetu funkcjonuje dzięki

Aby zmierzyć moc zużywaną przez komputer, należy zastosować

Jaką maksymalną ilość GB pamięci RAM może obsłużyć 32-bitowa edycja systemu Windows?

Jak nazywa się serwer Windows, na którym zainstalowano usługę Active Directory?

Modułem pamięci RAM, kompatybilnym z płytą główną GIGABYTE GA-X99- ULTRA GAMING/ X99/ 8x DDR4 2133, ECC, max 128GB/ 4x PCI-E 16x/ RAID/ USB 3.1/ S-2011-V3/ATX, jest pamięć

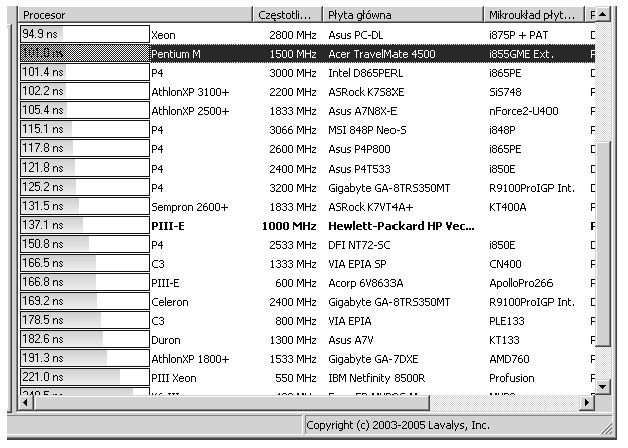

Na ilustracji zaprezentowano zrzut ekranu z wykonanej analizy

W systemie Linux użycie polecenia passwd Ala spowoduje

Systemy operacyjne należące do rodziny Linux są dystrybuowane na mocy licencji

Jakim poleceniem w systemie Linux można ustawić powłokę domyślną użytkownika egzamin na sh?

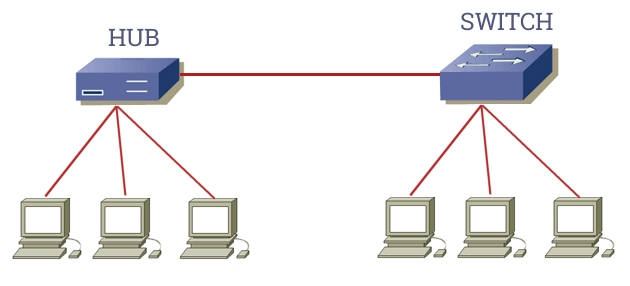

Ile kolizji domenowych występuje w sieci przedstawionej na ilustracji?

W jakim protokole komunikacyjnym adres nadawcy ma długość 128 bitów?

Reprezentacja koloru RGB(255, 170, 129) odpowiada formatowi

W czterech różnych sklepach ten sam model komputera oferowany jest w różnych cenach. Gdzie można go kupić najtaniej?

Papier termotransferowy to materiał eksploatacyjny stosowany w drukarkach

Jaką wartość w systemie szesnastkowym ma liczba 1101 0100 0111?

Na dysku obok systemu Windows zainstalowano system Linux Ubuntu. W celu dostosowania kolejności uruchamiania systemów operacyjnych, należy zmienić zawartość

Aby system operacyjny był skutecznie chroniony przed atakami złośliwego oprogramowania, po zainstalowaniu programu antywirusowego należy

Według modelu TCP/IP protokoły DNS, FTP i SMTP są przypisane do warstwy

Jak nazywa się licencja oprogramowania pozwalająca na bezpłatne dystrybucję aplikacji?

Jaką funkcję pełni polecenie tee w systemie Linux?

Określ zakres adresów IP z klasy A, który wykorzystywany jest do adresacji prywatnej w sieciach komputerowych?

Jaką maskę trzeba zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

W systemie adresacji IPv6 adres ff00::/8 definiuje

Przesyłanie informacji przy użyciu fal radiowych w pasmie ISM odbywa się w standardzie

Która funkcja przełącznika zarządzalnego pozwala na łączenie kilku przełączników fizycznych w jedną wirtualną linię, aby zwiększyć przepustowość łącza?

Który z parametrów należy użyć w poleceniu netstat, aby uzyskać statystyki interfejsu sieciowego dotyczące liczby przesłanych oraz odebranych bajtów i pakietów?

Jakie oprogramowanie pełni rolę serwera DNS w systemie Linux?

Program "VirtualPC", dostępny do pobrania z witryny Microsoft, jest przeznaczony do korzystania: