Pytanie 1

Który z poniższych adresów IPv4 jest adresem bezklasowym?

Wynik: 17/40 punktów (42,5%)

Wymagane minimum: 20 punktów (50%)

Który z poniższych adresów IPv4 jest adresem bezklasowym?

Jak można zidentyfikować przeciążenie w sieci lokalnej LAN?

Komputer w sieci lokalnej ma adres IP 172.16.0.0/18. Jaka jest maska sieci wyrażona w postaci dziesiętnej?

Aby zabezpieczyć system Windows przed nieautoryzowanym dostępem poprzez ograniczenie liczby nieudanych prób logowania, należy ustawić

Standard Transport Layer Security (TLS) stanowi rozwinięcie protokołu

Na rysunku jest przedstawiony symbol graficzny

Podaj zakres adresów IP przyporządkowany do klasy A, który jest przeznaczony do użytku prywatnego w sieciach komputerowych?

Jaką maksymalną liczbę komputerów można zaadresować adresami IP w klasie C?

Kable światłowodowe nie są często używane w lokalnych sieciach komputerowych z powodu

Który z poniższych dokumentów nie wchodzi w skład dokumentacji powykonawczej lokalnej sieci komputerowej?

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku na systemie operacyjnym Windows Server. Przydzielone mają tylko uprawnienia "Zarządzanie dokumentami". Co należy wykonać, aby rozwiązać ten problem?

Powyżej przedstawiono fragment pliku konfiguracyjnego usługi serwerowej w systemie Linux. Jest to usługa

authoritative; ddns-update-style ad-hoc; subnet 192.168.1.0 netmask 255.255.255.0 { range 192.168.1.2 192.168.1.100; option domain-name "egzamin.edu.pl"; option netbios-name-servers 192.168.1.1; option domain-name-servers 194.204.159.1, 194.204.152.34; default-lease-time 90000; option routers 192.168.1.1; option subnet-mask 255.255.255.0; option broadcast-address 192.168.1.255; }

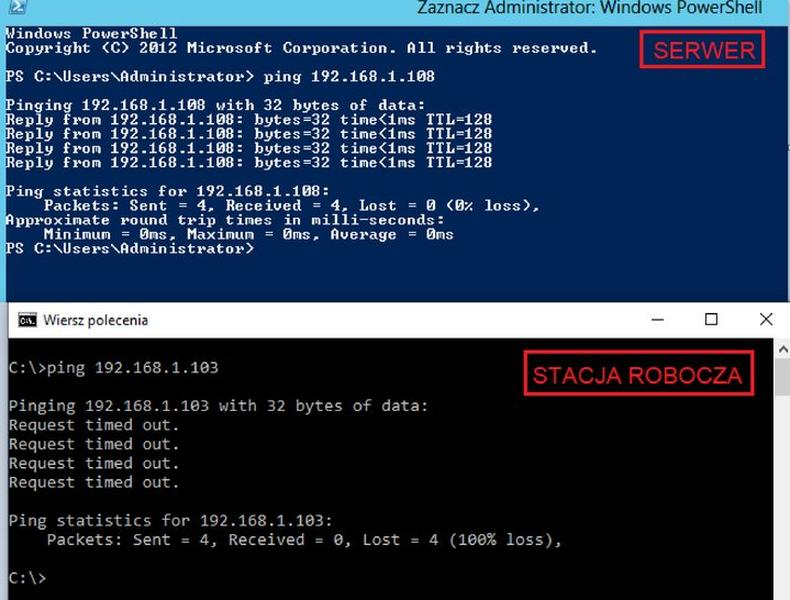

W sieci lokalnej serwer ma adres IP 192.168.1.103 a stacja robocza 192.168.1.108. Wynik polecenia ping wykonanego na serwerze i stacji roboczej jest pokazany na zrzucie ekranowym. Co może być przyczyną tego, że serwer nie odpowiada na to polecenie?

Jakie polecenie powinno być użyte w systemie Windows, aby uzyskać informacje o adresach wszystkich kolejnych ruterów przekazujących dane z komputera do celu?

Ile równych podsieci można utworzyć z sieci o adresie 192.168.100.0/24 z wykorzystaniem maski 255.255.255.192?

Jakie oprogramowanie odpowiada za funkcję serwera DNS w systemie Linux?

Jakie rekordy DNS umożliwiają przesyłanie wiadomości e-mail do odpowiednich serwerów pocztowych w danej domenie?

Za pomocą polecenia netstat w systemie Windows można zweryfikować

Która z par: protokół – odpowiednia warstwa, w której funkcjonuje dany protokół, jest właściwie zestawiona zgodnie z modelem TCP/IP?

Użytkownicy należący do grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie operacyjnym Windows Server. Dysponują jedynie uprawnieniami do 'Zarządzania dokumentami'. Co należy uczynić, aby rozwiązać ten problem?

Jakiego protokołu dotyczy port 443 TCP, który został otwarty w zaporze sieciowej?

Jaką funkcję punkt dostępu wykorzystuje do zabezpieczenia sieci bezprzewodowej, aby jedynie urządzenia z określonymi adresami fizycznymi mogły się z nią połączyć?

Aby stworzyć las w strukturze katalogowej AD DS (Active Directory Domain Services), konieczne jest zrealizowanie co najmniej

Aby chronić sieć przed zewnętrznymi atakami, warto rozważyć nabycie

Jakie oprogramowanie do wirtualizacji jest dostępne jako rola w systemie Windows Server 2019?

Aby serwer DNS mógł poprawnie przekształcać nazwy domenowe na adresy IPv6, konieczne jest skonfigurowanie rekordu

Jakie protokoły sieciowe są typowe dla warstwy internetowej w modelu TCP/IP?

Zrzut ekranowy przedstawia wynik wykonania w systemie z rodziny Windows Server polecenia

Server: livebox.home Address: 192.168.1.1 Non-authoritative answer: dns2.tpsa.pl AAAA IPv6 address = 2a01:1700:3:ffff::9822 dns2.tpsa.pl internet address = 194.204.152.34

Jak jest nazywana transmisja dwukierunkowa w sieci Ethernet?

Który element zabezpieczeń znajduje się w pakietach Internet Security (IS), ale nie występuje w programach antywirusowych (AV)?

Aby użytkownicy sieci lokalnej mogli przeglądać strony WWW przez protokoły HTTP i HTTPS, zapora sieciowa powinna pozwalać na ruch na portach

Poniżej przedstawiono wynik polecenia ipconfig /all Jaką bramę domyślną ma diagnozowane połączenie?

Connection-specific DNS Suffix . : Description . . . . . . . . . . . : Karta Intel(R) PRO/1000 MT Desktop Adapter #2 Physical Address. . . . . . . . . : 08-00-27-69-1E-3D DHCP Enabled. . . . . . . . . . . : No Autoconfiguration Enabled . . . . : Yes Link-local IPv6 Address . . . . . : fe80::d41e:56c7:9f70:a3e5%13(Preferred) IPv4 Address. . . . . . . . . . . : 70.70.70.10(Preferred) Subnet Mask . . . . . . . . . . . : 255.0.0.0 IPv4 Address. . . . . . . . . . . : 172.16.0.100(Preferred) Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : 70.70.70.70 DHCPv6 IAID . . . . . . . . . . . : 319291431 DHCPv6 Client DUID. . . . . . . . : 00-01-00-01-28-11-7D-57-08-00-27-EB-E4-76 DNS Servers . . . . . . . . . . . : 8.8.8.8 NetBIOS over Tcpip. . . . . . . . : Enabled

Atak mający na celu zablokowanie dostępu do usług dla uprawnionych użytkowników, co skutkuje zakłóceniem normalnego działania komputerów oraz komunikacji w sieci, to

Aby funkcja rutingu mogła prawidłowo funkcjonować na serwerze, musi być on wyposażony

Ransomware to rodzaj szkodliwego oprogramowania, które

Fragment specyfikacji którego urządzenia sieciowego przedstawiono na ilustracji?

| L2 Features | • MAC Address Table: 8K • Flow Control • 802.3x Flow Control • HOL Blocking Prevention • Jumbo Frame up to 10,000 Bytes • IGMP Snooping • IGMP v1/v2 Snooping • IGMP Snooping v3 Awareness • Supports 256 IGMP groups • Supports at least 64 static multicast addresses • IGMP per VLAN • Supports IGMP Snooping Querier • MLD Snooping • Supports MLD v1/v2 awareness • Supports 256 groups • Fast Leave • Spanning Tree Protocol • 802.1D STP • 802.1w RSTP | • Loopback Detection • 802.3ad Link Aggregation • Max. 4 groups per device/8 ports per group (DGS-1210-08P) • Max. 8 groups per device/8 ports per group (DGS-1210- 16/24/24P) • Max. 16 groups per device/8 ports per group (DGS-1210-48P) • Port Mirroring • One-to-One, Many-to-One • Supports Mirroring for Tx/Rx/Both • Multicast Filtering • Forwards all unregistered groups • Filters all unregistered groups • LLDP, LLDP-MED |

Aby umożliwić jedynie urządzeniom z określonym adresem fizycznym połączenie z siecią WiFi, trzeba ustawić w punkcie dostępowym

Aby aktywować FTP na systemie Windows, konieczne jest zainstalowanie roli

W ustawieniach haseł w systemie Windows Server aktywowana jest opcja hasło musi spełniać wymagania dotyczące złożoności. Ile minimalnie znaków powinno mieć hasło użytkownika?

Do jakiej warstwy modelu ISO/OSI odnosi się segmentacja danych, komunikacja w trybie połączeniowym z użyciem protokołu TCP oraz komunikacja w trybie bezpołączeniowym z zastosowaniem protokołu UDP?