Pytanie 1

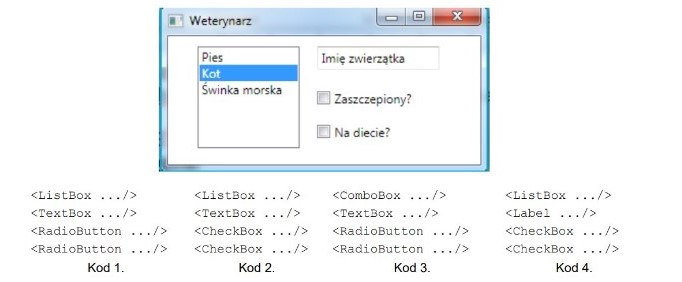

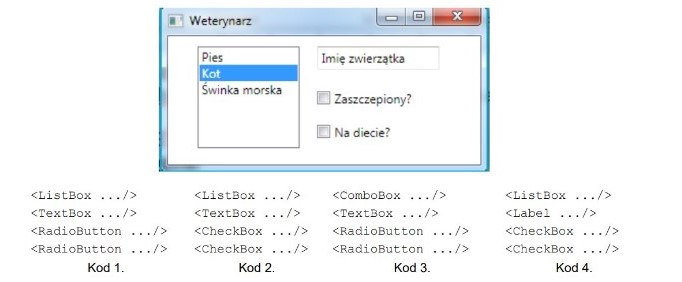

Wskaż uproszczoną wersję kodu XAML dla elementów w pokazanym oknie dialogowym?

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Wskaż uproszczoną wersję kodu XAML dla elementów w pokazanym oknie dialogowym?

Który z wymienionych algorytmów pracujących na tablicy jednowymiarowej ma złożoność obliczeniową O(n2)?

Pętla przedstawiona w zadaniu działa na zmiennej typu string o nazwie ciag. Jej celem jest:

int i = 0; while (ciag[i] != 0) { if (ciag[i] > 96 && ciag[i] < 123) { ciag[i] = (ciag[i] - 32); } i++; }

Jaka będzie zawartość zmiennej filteredItems po wykonaniu poniższego kodu?

const items = [ { id: 1, name: 'phone', price: 500 }, { id: 2, name: 'laptop', price: 1000 }, { id: 3, name: 'tablet', price: 750 } ]; const filteredItems = items.filter(item => item.price > 600) .map(item => item.name);

Która z poniższych metod HTTP jest idempotentna?

Która z poniższych właściwości odnosi się do sieci bezprzewodowej?

W jakiej fazie cyklu życia projektu informatycznego następuje integracja oraz testowanie wszystkich modułów systemu?

Jakie są typowe frameworki/biblioteki używane w aplikacjach webowych?

W wyniku realizacji zaprezentowanego kodu na ekranie pojawią się:

int tablica[10]; for (int i = 0; i < 10; i++) { if (i % 3 != 0) std::cout << tablica[i] << ", "; }

Które z wymienionych poniżej błędów podczas wykonywania programu można obsłużyć poprzez zastosowanie wyjątków?

Który z poniższych opisów najlepiej definiuje kompilator?

Które urządzenie komputerowe jest najbardziej odpowiednie do graficznego projektowania w aplikacjach CAD?

Jakie jest oznaczenie normy międzynarodowej?

Programista tworzy system zarządzania buforem drukowania dokumentów. Najnowsze zlecenie drukowania dodawane jest na koniec kolejki, a najstarsze z nich są przekazywane do drukarki. Jaką strukturę danych najłatwiej zastosować w tej sytuacji?

Jakie elementy powinny być uwzględnione w dokumentacji testowej aplikacji?

Jakie są kluczowe różnice między typami stałoprzecinkowymi a zmiennoprzecinkowymi?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólami, drętwieniem oraz zaburzeniami czucia w obszarze 1-3 palca dłoni jest

Który z poniższych wzorców projektowych jest używany do tworzenia pojedynczej instancji klasy w całej aplikacji?

Która z metod zarządzania projektami stawia na przejrzystość oraz wizualizację bieżących zadań?

Jakie narzędzie najlepiej sprawdza się w przekształcaniu liczby szesnastkowej na binarną?

Który z wymienionych elementów interfejsu użytkownika jest charakterystyczny dla aplikacji działającej na komputerze?

Jakie jest zastosowanie języka XAML przy tworzeniu aplikacji desktopowych?

Jaką komendę w języku C++ używa się do wielokrotnego uruchamiania tego samego bloku kodu?

Co zostanie wyświetlone w konsoli po wykonaniu poniższego kodu?

let arr = [1, 2, 3, 4, 5]; let result = arr.filter(num => num % 2 === 0); console.log(result);

Modyfikator dostępu znajdujący się przed definicją metody Dodaj() w klasie Kalkulator sprawia, że:

protected void Dodaj() {}

Który z wymienionych kroków wchodzi w skład testowania aplikacji?

Jakie znaczenie ma termin "hierarchia dziedziczenia" w kontekście programowania obiektowego?

Jakie są różnice między kompilatorem a interpretem?

Które z poniższych stwierdzeń jest prawdziwe w kontekście dziedziczenia w języku Java?

Która z wymienionych właściwości najlepiej charakteryzuje biblioteki dynamiczne?

Ergonomiczną oraz właściwą pozycję do pracy przy komputerze zapewni fotel, którego

W jakiej topologii sieciowe wszystkie urządzenia są bezpośrednio powiązane z każdym innym?

Po wykonaniu poniższego kodu na konsoli zostanie wyświetlona liczba:

int a = 0x73; cout << a;

W przedstawionej ramce znajduje się fragment opisu metody compile języka Java wykorzystywanej w kontekście wyrażeń regularnych. Który symbol powinien być użyty, aby znaleźć dopasowanie na końcu tekstu?

| Metacharacter | Description |

|---|---|

| | | Find a match for any one of the patterns separated by | as in: cat|dog|fish |

| . | Find just one instance of any character |

| ^ | Finds a match as the beginning of a string as in: ^Hello |

| $ | Finds a match at the end of the string as in: World$ |

| \d | Find a digit |

| \s | Find a whitespace character |

| \b | Find a match at the beginning of a word like this: \bWORD, or at the end of a word like this: WORD\b |

| \uxxxx | Find the Unicode character specified by the hexadecimal number xxxx |

| Źródło https://www.w3schools.com/java/java_regex.asp dostęp 20.08.2020 | |

Jakie czynności należy wykonać, aby zrealizować zdarzenie kliknięcia na przycisk w aplikacji desktopowej?

Jakie jest podstawowe działanie w ochronie miejsca zdarzenia?

Zajmując się pracą w zespole oraz dbając o jego efektywne funkcjonowanie, nie powinniśmy

Jaki jest kluczowy zamysł wzorca "Kompozyt" (Composite)?

Na ilustracji pokazany jest fragment diagramu blokowego pewnego algorytmu. Ile razy warunek n<7 będzie badany?

Rozpoczęcie tworzenia procedury składowej o nazwie dodajUsera w MS SQL wymaga użycia poleceń