Pytanie 1

Transmisję danych bezprzewodowo realizuje interfejs

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Transmisję danych bezprzewodowo realizuje interfejs

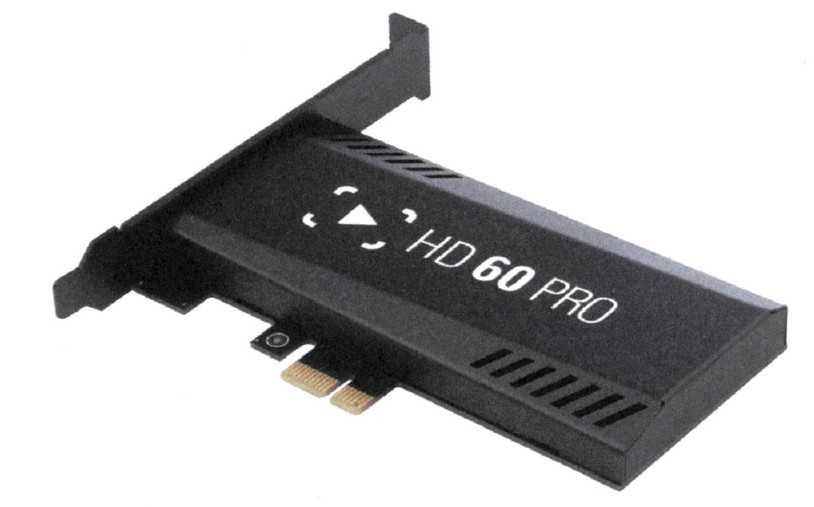

Zainstalowanie w komputerze wskazanej karty pozwoli na

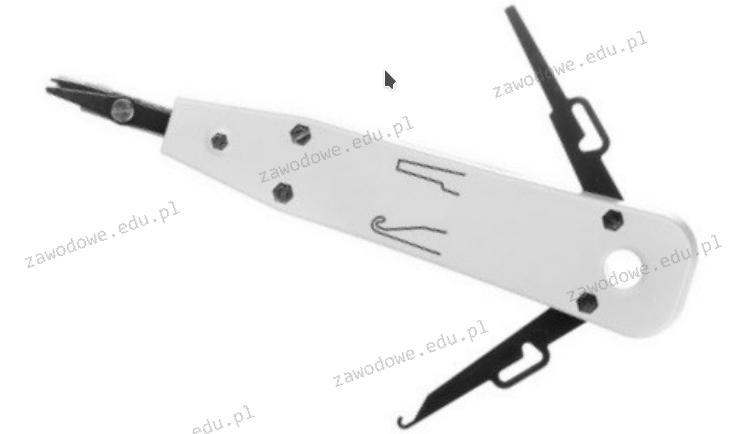

Urządzenie pokazane na ilustracji służy do

Do jednoczesnej zmiany tła pulpitu, kolorów okien, dźwięków oraz wygaszacza ekranu na komputerze z zainstalowanym systemem Windows należy wykorzystać

Karta do przechwytywania wideo, która została przedstawiona, będzie kompatybilna z płytą główną posiadającą port

Najczęstszą przyczyną niskiej jakości wydruku z drukarki laserowej, która objawia się widocznym rozmazywaniem tonera, jest

Router w sieci LAN posiada przypisany adres IP 192.168.50.1. Został skonfigurowany w taki sposób, że przydziela komputerom wszystkie dostępne adresy IP w sieci 192.168.50.0 z maską 255.255.255.0. Jaka jest maksymalna liczba komputerów, które mogą działać w tej sieci?

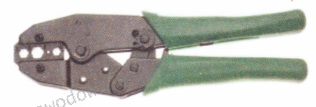

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?

Po wykonaniu instalacji z domyślnymi parametrami system Windows XP NIE OBSŁUGUJE formatu systemu plików

IMAP jest protokołem do

W adresacji IPv6 standardowy podział długości dla adresu sieci oraz identyfikatora hosta wynosi odpowiednio

Program firewall nie zapewnia ochrony przed

Thunderbolt stanowi interfejs

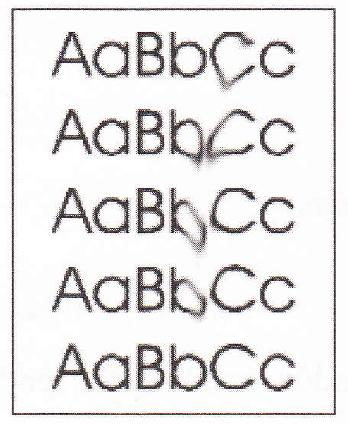

Symbole i oznaczenia znajdujące się na zamieszczonej tabliczce znamionowej podzespołu informują między innymi o tym, że produkt jest

Jakim złączem zasilany jest wewnętrzny dysk twardy typu IDE?

Norma EN 50167 odnosi się do rodzaju okablowania

Atak na system komputerowy przeprowadzany jednocześnie z wielu maszyn w sieci, który polega na zablokowaniu działania tego systemu przez zajęcie wszystkich dostępnych zasobów, określany jest mianem

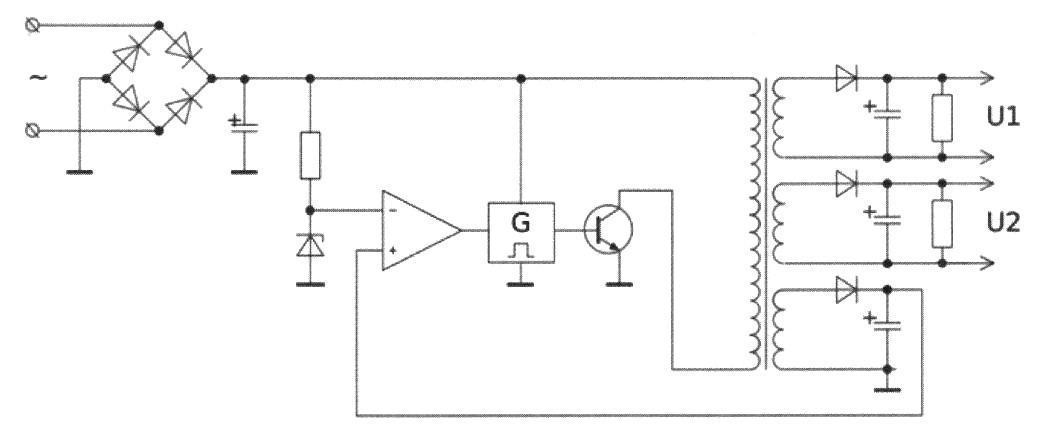

Na rysunku zobrazowano schemat

Jak nazywa się współpracujące z monitorami CRT urządzenie wskazujące z końcówką wyposażoną w światłoczuły element, która poprzez dotknięcie ekranu monitora powoduje przesłanie sygnału do komputera, umożliwiając w ten sposób lokalizację kursora?

Jakiego rodzaju wkręt powinno się zastosować do przymocowania napędu optycznego o szerokości 5,25" w obudowie, która wymaga użycia śrub do mocowania napędów?

Jaki jest adres broadcastowy dla sieci posiadającej adres IP 192.168.10.0/24?

Zewnętrzny dysk 3,5 cala o pojemności 5 TB, przeznaczony do archiwizacji lub tworzenia kopii zapasowych, dysponuje obudową z czterema różnymi interfejsami komunikacyjnymi. Który z tych interfejsów powinno się użyć do podłączenia do komputera, aby uzyskać najwyższą prędkość transferu?

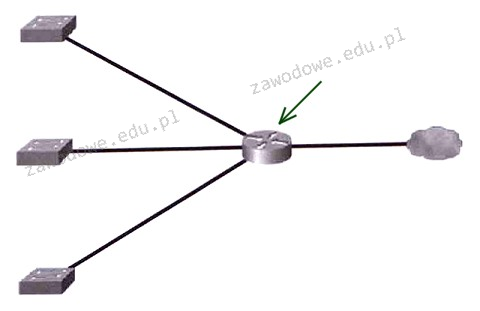

Jaki symbol urządzenia jest pokazany przez strzałkę na rysunku?

Aby umożliwić wymianę informacji pomiędzy sieciami VLAN, wykorzystuje się

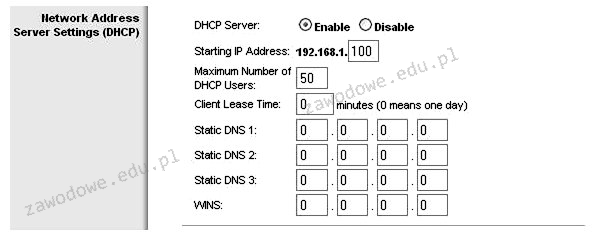

Ilustracja pokazuje panel ustawień bezprzewodowego urządzenia dostępowego, który umożliwia

Stacja robocza powinna znajdować się w tej samej podsieci co serwer o adresie IP 192.168.10.150 i masce 255.255.255.192. Który adres IP powinien być skonfigurowany w ustawieniach protokołu TCP/IP karty sieciowej stacji roboczej?

Jak w systemie Windows zmienić port drukarki, która została zainstalowana?

Czym jest prefetching?

Czym nie jest program antywirusowy?

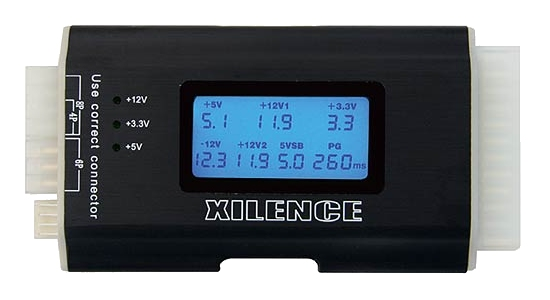

Przy użyciu urządzenia przedstawionego na ilustracji można sprawdzić działanie

Jaka wartość dziesiętna została zapisana na jednym bajcie w kodzie znak – moduł: 1 1111111?

W systemie Linux narzędzie top pozwala na

Taśma drukująca stanowi kluczowy materiał eksploatacyjny w drukarce

Najmniejszy czas dostępu charakteryzuje się

System S.M.A.R.T. jest wykorzystywany do nadzorowania działania oraz identyfikacji usterek

Wymogi działalności przedsiębiorstwa nakładają konieczność używania systemów plików, które zapewniają wysoki poziom zabezpieczeń oraz umożliwiają szyfrowanie informacji. W związku z tym należy wybrać system operacyjny Windows

W biurze należy zamontować 5 podwójnych gniazd abonenckich. Średnia odległość od lokalnego punktu dystrybucyjnego do gniazda abonenckiego wynosi 10m. Jaki będzie przybliżony koszt zakupu kabla UTP kategorii 5e do utworzenia sieci lokalnej, jeśli cena brutto za 1m kabla UTP kategorii 5e wynosi 1,60 zł?

Jaką wartość ma transfer danych napędu DVD przy prędkości przesyłu x48?

Ile sieci obejmują komputery z adresami IP i maskami sieci podanymi w tabeli?

| Adres IPv4 | Maska |

|---|---|

| 10.120.16.10 | 255.255.0.0 |

| 10.120.18.16 | 255.255.0.0 |

| 10.110.16.18 | 255.255.255.0 |

| 10.110.16.14 | 255.255.255.0 |

| 10.130.16.12 | 255.255.255.0 |

Wprowadzając w wierszu poleceń systemu Windows Server komendę convert, można wykonać