Pytanie 1

Które zdarzenie umożliwia wykonanie skryptu w języku JavaScript podczas przesyłania formularza HTML oraz kontrolowanie jego wysłania?

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Które zdarzenie umożliwia wykonanie skryptu w języku JavaScript podczas przesyłania formularza HTML oraz kontrolowanie jego wysłania?

W JavaScript, wynik operacji przyjmuje wartość NaN, gdy skrypt usiłuje przeprowadzić

Podany poniżej kod źródłowy w języku C++ ma na celu wypisywanie dla wprowadzonych dowolnych liczb całkowitych różniących się od zera:

int main(){ int liczba; cin >> liczba; while (liczba != 0) { if ((liczba % 2) == 0) cout << liczba << endl; cin >> liczba; } return 0; }

Jakie uprawnienia będzie miał użytkownik jan po wykonaniu poniższych poleceń na bazie danych?

GRANT ALL PRIVILEGES ON klienci TO jan; REVOKE SELECT, INSERT, UPDATE, DELETE ON klienci FROM jan;

Jakie jest znaczenie powtarzania w zdefiniowanym stylu CSS?

| body { background-image: url("rysunek.gif"); background-repeat: repeat-y; } |

Znacznik <pre> </pre> służy do wyświetlania

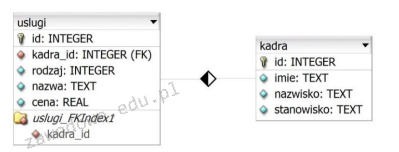

Na podstawie relacji przedstawionej na ilustracji, można stwierdzić, że jest to relacja

Jakie polecenie przywróci do działania uszkodzoną tabelę w SQL?

W języku HTML, aby stworzyć pole do wprowadzania hasła, w którym tekst jest maskowany (zastąpiony kropeczkami), należy zastosować znacznik

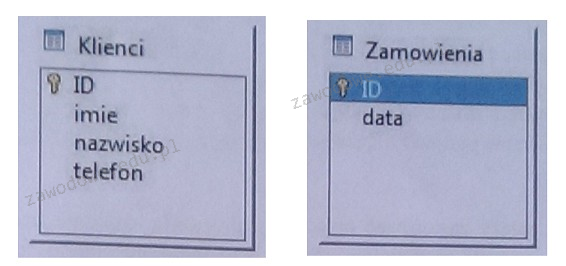

Na ilustracji widoczne są dwie tabele. Aby stworzyć relację jeden do wielu, gdzie jeden jest po stronie Klienci, a wiele po stronie Zamowienia, należy

Do czego służy znacznik <i> w języku HTML?

Jakie polecenie HTML poprawnie odwzorowuje przedstawioną hierarchiczną strukturę tekstu, która została wyświetlona przez przeglądarkę w następujący sposób: Rozdział 1 tekst Podrozdział 1.1 tekst Podrozdział 1.2?

W JavaScript zdarzenie onKeydown zostanie wywołane, gdy klawisz

W HTML znacznik <i> wywołuje taki sam efekt wizualny jak znacznik

W dokumencie HTML zdefiniowano pewne elementy w klasie o nazwie "nomargin". W celu przeprowadzenia operacji na tych elementach za pomocą języka JavaScript, można wykorzystać funkcję

W programie INKSCAPE / COREL, aby uzyskać efekt przedstawiony w napisie, należy

Który z frameworków stworzono dla języka skryptowego PHP?

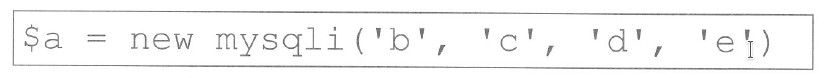

W PHP, aby połączyć się z bazą danych MySQL przy użyciu biblioteki mysqli, w zapisie zamieszczonym poniżej, w miejscu litery 'c' powinno się wpisać

Kwalifikatory dostępu: private, protected oraz public określają mechanizm

Które z poniższych poleceń przywróci funkcjonalność uszkodzonej tabeli w SQL?

Aby zdefiniować pole w klasie, do którego dostęp mają wyłącznie metody tej klasy, a które nie jest dostępne dla klas dziedziczących, powinno się zastosować kwalifikator dostępu

Aby wykonać przycisk na stronę internetową zgodnie z wzorem, potrzebne jest skorzystanie z opcji w programie do grafiki rastrowej

Które z poniższych stwierdzeń dotyczy skalowania obrazu?

Jakim poleceniem można uzyskać konfigurację serwera PHP, w tym dane takie jak: wersja PHP, system operacyjny serwera oraz wartości przedefiniowanych zmiennych?

Istnieje tabela programisci z polami: id, nick, ilosc_kodu, ocena. Wartość w polu ilosc_kodu przedstawia liczbę linii kodu, które dany programista stworzył w określonym miesiącu. Aby obliczyć całkowitą liczbę linii kodu napisanych przez wszystkich programistów, należy zastosować następujące polecenie

Plik graficzny powinien być zapisany w formacie GIF, gdy

Wskaż problem z walidacją w podanym fragmencie kodu HTML

| <h6>CSS</h6> <p>Kaskadowe arkusze stylów (<b>ang. <i>Cascading Style Sheets</b></i>)<br>to język służący... </p> |

Jak określa się proces przedstawiania informacji zawartych w dokumencie elektronicznym w formie odpowiedniej dla konkretnego środowiska?

Jakiego znacznika w języku HTML nie można użyć do wstawienia grafiki dynamicznej na stronę?

W HTML, aby dodać obrazek z tekstem przylegającym, umiejscowionym na środku obrazka, trzeba użyć znacznika

Jaką relację typu uzyskuje się w wyniku powiązania kluczy głównych dwóch tabel?

Bitmapa stanowi obraz

W języku PHP zapisano fragment kodu. Plik cookie stworzony tym poleceniem

| setcookie("osoba", "Anna Kowalska", time() + (3600 * 24)); |

Przemiana kodu źródłowego wykonanego przez programistę w zrozumiały dla maszyny kod maszynowy to

W semantycznym HTML odpowiednikiem elementu <b>, który nie tylko pogrubia tekst, ale także wskazuje na jego większe znaczenie, jest

Aby uzyskać płynne przejścia obrazów w filmie, liczba klatek (niewchodzących w interakcję ze sobą) na sekundę powinna znajdować się w co najmniej takim zakresie

W znaczniku <meta ...> w sekcji <meta ...> na stronie internetowej nie zamieszcza się informacji o

W języku Javascript obiekt typu array jest używany do przechowywania

Przyjmując, że użytkownik Adam nie miał dotychczas żadnych uprawnień, polecenie SQL przyzna mu prawa jedynie do

GRANT CREATE, ALTER ON sklep.* TO adam;

Który z modyfikatorów określa opisany w ramce przypadek? Metoda i zmienna są dostępne wyłącznie dla innych metod tej samej klasy