Pytanie 1

Internet Relay Chat (IRC) to protokół wykorzystywany do

Wynik: 15/40 punktów (37,5%)

Wymagane minimum: 20 punktów (50%)

Internet Relay Chat (IRC) to protokół wykorzystywany do

Po włączeniu komputera wyświetlił się komunikat: "non-system disk or disk error. Replace and strike any key when ready". Jakie mogą być przyczyny?

Aby usunąć konto użytkownika student w systemie operacyjnym Ubuntu, można skorzystać z komendy

/dev/sda: Czas odczytu z pamięci podręcznej: 18100 MB w 2.00 sekundy = 9056.95 MB/sek. Przedstawiony wynik wykonania polecenia systemu Linux jest używany do diagnostyki

Analiza uszkodzonych elementów komputera poprzez ocenę stanu wyjściowego układu cyfrowego pozwala na

Aby zapewnić, że komputer uzyska od serwera DHCP określony adres IP, należy na serwerze zdefiniować

Przekształć liczbę dziesiętną 129(10) na reprezentację binarną.

Aby zdalnie i jednocześnie bezpiecznie zarządzać systemem Linux, należy zastosować protokół

W systemie Linux dane dotyczące haseł użytkowników są zapisywane w pliku:

Liczba 129 w systemie dziesiętnym będzie przedstawiona w formacie binarnym na

Główną czynnością serwisową w drukarce igłowej jest zmiana pojemnika

Najmniejszymi kątami widzenia charakteryzują się matryce monitorów typu

Dezaktywacja automatycznych aktualizacji systemu Windows skutkuje

Jak nazywa się protokół oparty na architekturze klient-serwer oraz modelu żądanie-odpowiedź, wykorzystywany do przesyłania plików?

Trzech użytkowników komputera z systemem operacyjnym Windows XP Pro posiada swoje foldery z dokumentami w głównym katalogu dysku C:. Na dysku znajduje się system plików NTFS. Użytkownicy mają utworzone konta z ograniczonymi uprawnieniami. Jak można zabezpieczyć folder każdego z użytkowników, aby inni nie mieli możliwości modyfikacji jego zawartości?

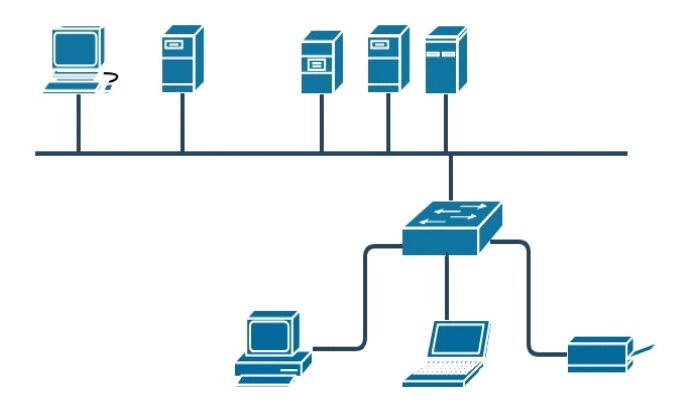

Jaką konfigurację sieciową powinien mieć komputer, który jest częścią tej samej sieci LAN co komputer z adresem 10.8.1.10/24?

Aktywacja opcji Udostępnienie połączenia internetowego w systemie Windows powoduje automatyczne przydzielanie adresów IP dla komputerów (hostów) z niej korzystających. W tym celu używana jest usługa

Ilustracja pokazuje schemat fizycznej topologii będącej kombinacją topologii

Jakie polecenie uruchamia edytor polityk grup w systemach z rodziny Windows Server?

Zjawisko przenikania, które ma miejsce w sieciach komputerowych, polega na

Zatrzymując pracę na komputerze, możemy szybko wznowić działania po wybraniu w systemie Windows opcji

Wskaź, które zdanie dotyczące zapory sieciowej jest nieprawdziwe?

Jakiego rekordu DNS należy użyć w strefie wyszukiwania do przodu, aby powiązać nazwę domeny DNS z adresem IP?

W celu zainstalowania serwera proxy w systemie Linux, należy wykorzystać oprogramowanie

Komputer jest połączony z myszą bezprzewodową, a kursor w trakcie używania nie porusza się płynnie, tylko "skacze" po ekranie. Możliwą przyczyną awarii urządzenia może być

Protokół SNMP (Simple Network Management Protocol) służy do

Który adres IP jest powiązany z nazwą mnemoniczna localhost?

W którym systemie operacyjnym może pojawić się komunikat podczas instalacji sterowników dla nowego urządzenia?

| System.......nie może zweryfikować wydawcy tego sterownika. Ten sterownik nie ma podpisu cyfrowego albo podpis nie został zweryfikowany przez urząd certyfikacji. Nie należy instalować tego sterownika, jeżeli nie pochodzi z oryginalnego dysku producenta lub od administratora systemu. |

Przydzielaniem adresów IP w sieci zajmuje się serwer

Połączenia typu point-to-point, realizowane za pośrednictwem publicznej infrastruktury telekomunikacyjnej, oznacza się skrótem

Jaką maksymalną liczbę adresów można przypisać urządzeniom w sieci 10.0.0.0/22?

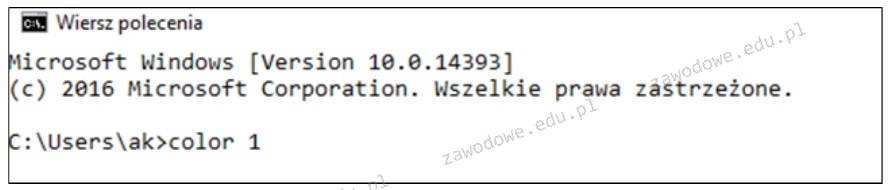

W systemie Windows zastosowanie zaprezentowanego polecenia spowoduje chwilową modyfikację koloru

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Spuchnięte kondensatory elektrolityczne w sekcji zasilania monitora LCD mogą spowodować uszkodzenie

Jakie jest oznaczenie sieci, w której funkcjonuje host o IP 10.10.10.6 klasy A?

Usługa umożliwiająca przechowywanie danych na zewnętrznym serwerze, do którego dostęp możliwy jest przez Internet to

Administrator pragnie udostępnić w sieci folder c:\instrukcje tylko trzem użytkownikom z grupy Serwisanci. Jakie działanie powinien podjąć?

Element trwale zainstalowany, w którym znajduje się zakończenie poziomego okablowania strukturalnego abonenta, to

Jakie cechy posiadają procesory CISC?

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na