Pytanie 1

Urządzenie przedstawione na rysunku

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Urządzenie przedstawione na rysunku

Aby wymienić uszkodzony moduł pamięci RAM, najpierw trzeba

Który z dynamicznych protokołów rutingu został stworzony jako protokół bramy zewnętrznej do łączenia różnych dostawców usług internetowych?

Jakie porty powinny być odblokowane w firewallu komputera, aby uzyskać dostęp do zainstalowanej usługi FTP?

Jaki jest poprawny adres podsieci po odjęciu 4 bitów od części hosta w adresie klasowym 192.168.1.0?

Protokół SNMP (Simple Network Management Protocol) służy do

Aby skopiować katalog c: est z podkatalogami na dysk przenośny f: w systemie Windows 7, jakie polecenie należy zastosować?

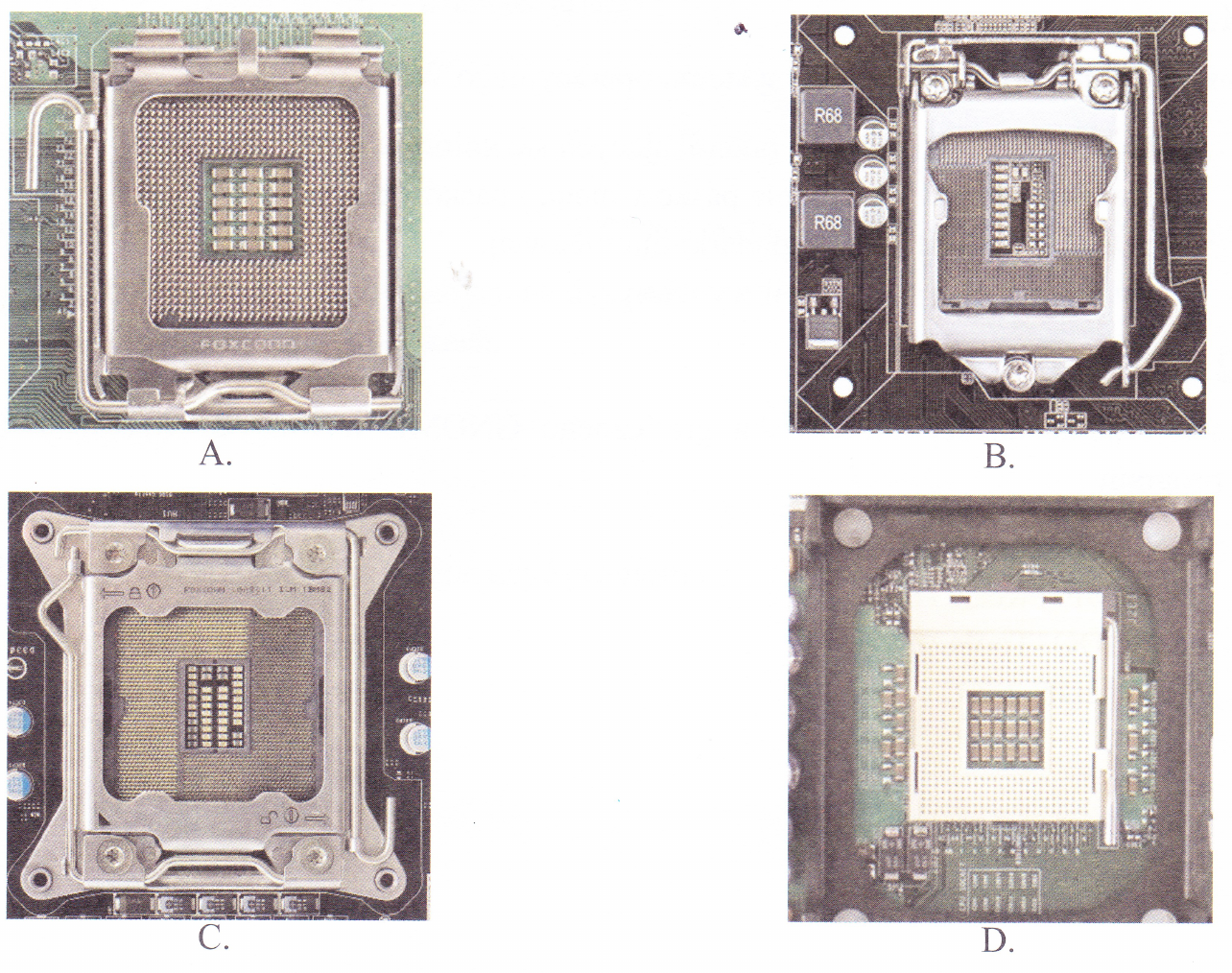

W jakim gnieździe należy umieścić procesor INTEL CORE i3-4350- 3.60 GHz, x2/4, 4MB, 54W, HD 4600, BOX, s-1150?

Sygnatura (ciąg bitów) 55AA (w systemie szesnastkowym) kończy tablicę partycji. Jaka jest odpowiadająca jej wartość w systemie binarnym?

Jaka jest maksymalna liczba komputerów, które mogą być zaadresowane w podsieci z adresem 192.168.1.0/25?

Z jakim protokołem związane są terminy "Sequence number" oraz "Acknowledgment number"?

Który algorytm służy do weryfikacji, czy ramka Ethernet jest wolna od błędów?

Ile wyniesie całkowity koszt wymiany karty sieciowej w komputerze, jeżeli cena karty to 40 zł, czas pracy serwisanta wyniesie 90 minut, a koszt każdej rozpoczętej roboczogodziny to 60 zł?

Jakie polecenie w systemie Linux jest potrzebne do stworzenia archiwum danych?

Z jakiego oprogramowania NIE można skorzystać, aby przywrócić dane w systemie Windows na podstawie wcześniej wykonanej kopii?

Jakie polecenie w systemie Linux służy do przypisania adresu IP oraz maski podsieci dla interfejsu eth0?

Symbol umieszczony na urządzeniach, który stanowi certyfikat potwierdzający zgodność w zakresie emisji promieniowania, ergonomii, efektywności energetycznej i ekologicznych norm, został przedstawiony na ilustracji

Program w wierszu poleceń systemu Windows, który pozwala na konwersję tablicy partycji z GPT na MBR, to

Jaka liczba hostów może być podłączona w sieci o adresie 192.168.1.128/29?

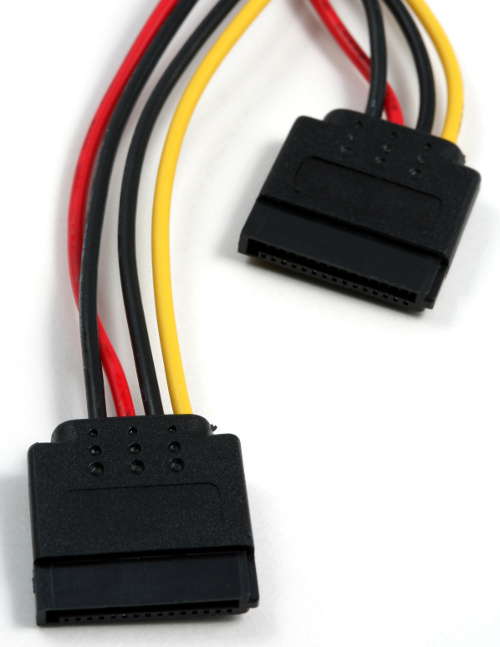

Na przedstawionym zdjęciu złącza pozwalają na

W interfejsie graficznym systemów Ubuntu lub SuSE Linux, aby zainstalować aktualizacje programów systemowych, można zastosować aplikacje

Na podstawie danych przedstawionych w tabeli dotyczącej twardego dysku, ustal, który z wniosków jest poprawny?

Który z początkowych znaków w nazwie pliku w systemie Windows wskazuje na plik tymczasowy?

Kto jest odpowiedzialny za alokację czasu procesora dla konkretnych zadań?

Ramka z informacjami przesyłanymi z komputera PC1 do serwera www znajduje się pomiędzy routerem R1 a routerem R2 w punkcie A). Jakie adresy są w niej zawarte?

Wprowadzając w wierszu poleceń systemu Windows Server komendę convert, można wykonać

Serwer Apache to rodzaj

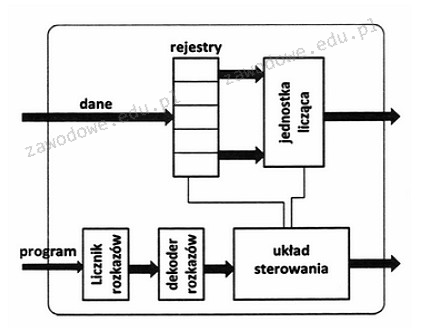

Na schemacie procesora rejestry mają za zadanie przechowywać adres do

Jakie narzędzie pozwala na zarządzanie menadżerem rozruchu w systemach Windows od wersji Vista?

Nie jest możliwe wykonywanie okresowych kopii zapasowych dysków serwera na nośnikach wymiennych typu

Jakie działanie nie przyczynia się do personalizacji systemu operacyjnego Windows?

Który z zapisów stanowi pełną formę maski z prefiksem 25?

Wydanie komendy chmod 400 nazwa_pliku w systemie Linux spowoduje, że właściciel pliku

W przypadku planowania wykorzystania przestrzeni dyskowej komputera do przechowywania oraz udostępniania danych, takich jak pliki oraz aplikacje dostępne w internecie, a także ich zarządzania, komputer powinien być skonfigurowany jako

Jak nazywa się interfejs wewnętrzny w komputerze?

Rozmiar pliku wynosi 2 KiB. Co to oznacza?

Które złącze w karcie graficznej nie stanowi interfejsu cyfrowego?

Aby sprawdzić dostępną przestrzeń na dysku twardym w systemie Linux, można wykorzystać polecenie

Na początku procesu uruchamiania sprzętowego komputera, wykonywany jest test

Symbol graficzny przedstawiony na ilustracji oznacza jaką bramkę logiczną?