Pytanie 1

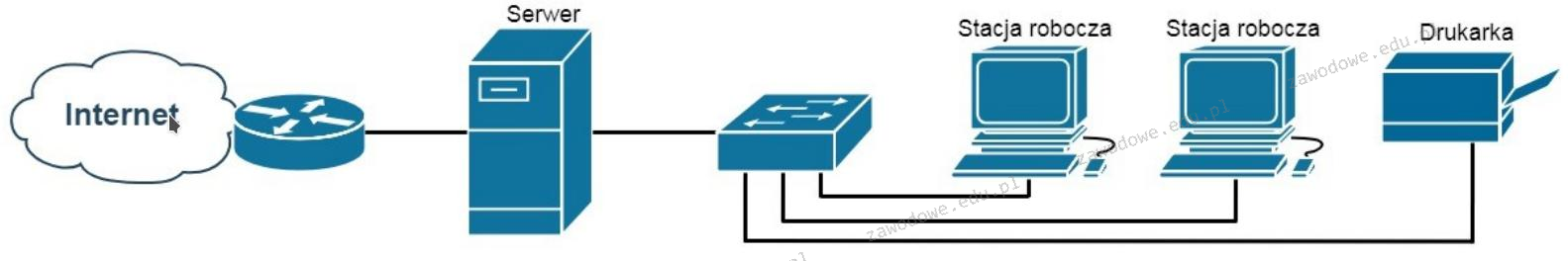

Która z usług na serwerze Windows umożliwi użytkownikom końcowym sieci zaprezentowanej na ilustracji dostęp do Internetu?

Wynik: 1/40 punktów (2,5%)

Wymagane minimum: 20 punktów (50%)

Która z usług na serwerze Windows umożliwi użytkownikom końcowym sieci zaprezentowanej na ilustracji dostęp do Internetu?

Na ilustracji przedstawiono

Brak odpowiedzi na to pytanie.

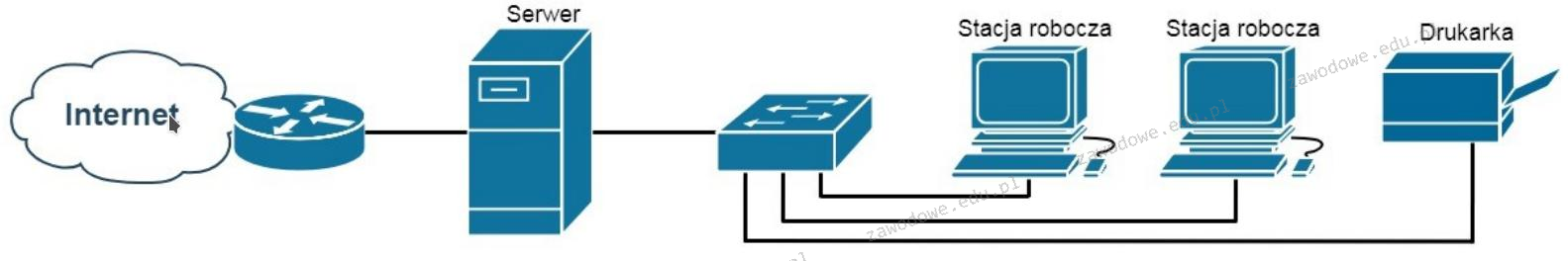

Symbol graficzny przedstawiony na rysunku wskazuje na opakowanie

Brak odpowiedzi na to pytanie.

Wskaż rysunek ilustrujący symbol używany do oznaczania portu równoległego LPT?

Brak odpowiedzi na to pytanie.

Adapter USB do LPT można zastosować w sytuacji, gdy występuje niezgodność złączy podczas podłączania starszych modeli

Brak odpowiedzi na to pytanie.

O ile zwiększy się liczba dostępnych adresów IP w podsieci po zmianie maski z 255.255.255.240 (/28) na 255.255.255.224 (/27)?

Brak odpowiedzi na to pytanie.

Awaria drukarki igłowej może być spowodowana uszkodzeniem

Brak odpowiedzi na to pytanie.

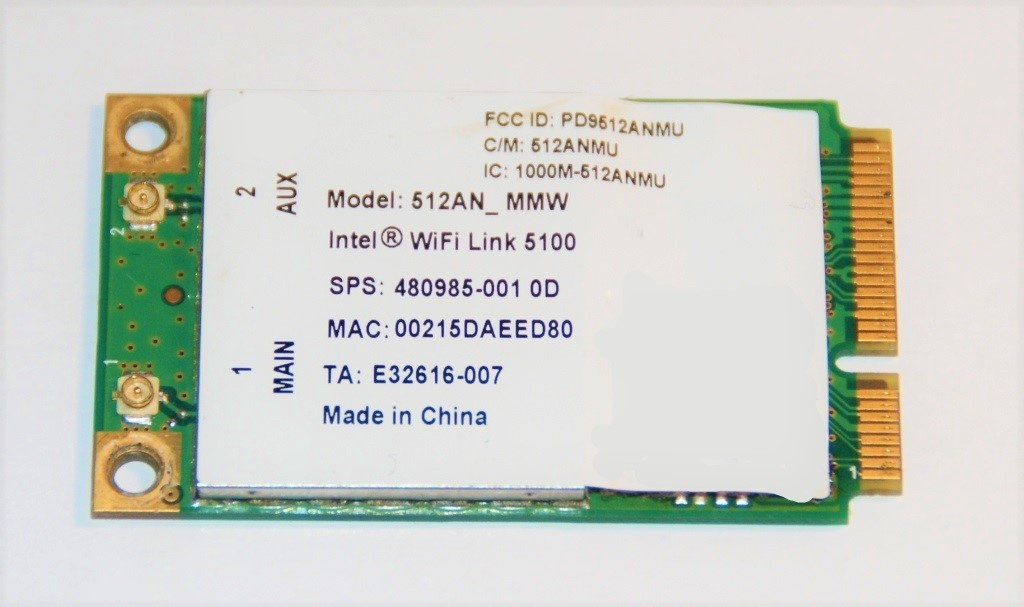

Co może być przyczyną problemów z wydrukiem z drukarki laserowej przedstawionych na ilustracji?

Brak odpowiedzi na to pytanie.

NAT64 (Network Address Translation 64) to proces, który przekształca adresy

Brak odpowiedzi na to pytanie.

Aby osiągnąć przepustowość wynoszącą 4 GB/s w obie strony, konieczne jest zainstalowanie w komputerze karty graficznej korzystającej z interfejsu

Brak odpowiedzi na to pytanie.

Domyślnie dostęp anonimowy do zasobów serwera FTP umożliwia

Brak odpowiedzi na to pytanie.

W systemie binarnym liczba 51(10) przyjmuje formę

Brak odpowiedzi na to pytanie.

Na rysunku można zobaczyć schemat topologii fizycznej, która jest kombinacją topologii

Brak odpowiedzi na to pytanie.

Trzech użytkowników komputera z systemem operacyjnym Windows XP Pro posiada swoje foldery z dokumentami w głównym katalogu dysku C:. Na dysku znajduje się system plików NTFS. Użytkownicy mają utworzone konta z ograniczonymi uprawnieniami. Jak można zabezpieczyć folder każdego z użytkowników, aby inni nie mieli możliwości modyfikacji jego zawartości?

Brak odpowiedzi na to pytanie.

Wskaż znak umieszczany na urządzeniach elektrycznych przeznaczonych do obrotu i sprzedaży w Unii Europejskiej.

Brak odpowiedzi na to pytanie.

Program do monitorowania, który umożliwia przechwytywanie, nagrywanie oraz dekodowanie różnych pakietów sieciowych to

Brak odpowiedzi na to pytanie.

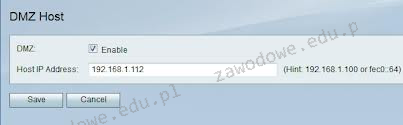

Na ilustracji widać zrzut ekranu ustawień strefy DMZ na routerze. Aktywacja opcji "Enable DMZ" spowoduje, że komputer z adresem IP 192.168.0.106

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Linux umożliwia wyświetlenie zawartości katalogu?

Brak odpowiedzi na to pytanie.

Moduł funkcjonalny, który nie znajduje się w kartach dźwiękowych, to skrót

Brak odpowiedzi na to pytanie.

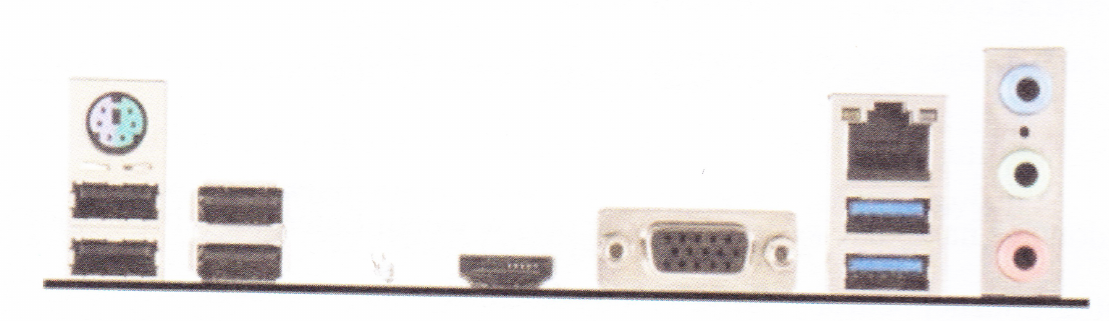

Zidentyfikuj interfejsy znajdujące się na panelu tylnym płyty głównej:

Brak odpowiedzi na to pytanie.

W systemie Linux, aby wyświetlić informację o nazwie bieżącego katalogu roboczego, należy zastosować polecenie

Brak odpowiedzi na to pytanie.

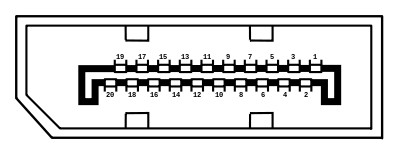

Na ilustracji ukazano port

Brak odpowiedzi na to pytanie.

Jakie pole znajduje się w nagłówku protokołu UDP?

Brak odpowiedzi na to pytanie.

Lista sprzętu kompatybilnego z systemem operacyjnym Windows, publikowana przez firmę Microsoft to

Brak odpowiedzi na to pytanie.

Jak najlepiej chronić zgromadzone dane przed ich odczytem w przypadku kradzieży komputera?

Brak odpowiedzi na to pytanie.

Który z wymienionych protokołów umożliwia nawiązanie szyfrowanego połączenia z witryną internetową?

Brak odpowiedzi na to pytanie.

Jakie znaczenie mają zwory na dyskach z interfejsem IDE?

Brak odpowiedzi na to pytanie.

Co nie wpływa na utratę z pamięci masowej HDD?

Brak odpowiedzi na to pytanie.

Aktualizacja systemów operacyjnych to proces, którego głównym zadaniem jest

Brak odpowiedzi na to pytanie.

Na podstawie filmu wskaż z ilu modułów składa się zainstalowana w komputerze pamięć RAM oraz jaką ma pojemność.

Brak odpowiedzi na to pytanie.

Najefektywniejszym zabezpieczeniem danych firmy, której siedziby znajdują się w różnych, odległych od siebie lokalizacjach, jest zastosowanie

Brak odpowiedzi na to pytanie.

Układ cyfrowy wykonujący operację logiczną koniunkcji opiera się na bramce logicznej

Brak odpowiedzi na to pytanie.

Jaki adres IP w formacie dziesiętnym odpowiada adresowi IP 10101010.00001111.10100000.11111100 zapisanym w formacie binarnym?

Brak odpowiedzi na to pytanie.

PoE to norma

Brak odpowiedzi na to pytanie.

Przedstawione na ilustracji narzędzie jest przeznaczone do

Brak odpowiedzi na to pytanie.

Płyta główna wyposażona w gniazdo G2 będzie współpracowała z procesorem

Brak odpowiedzi na to pytanie.

Jak wygląda liczba 356 w systemie binarnym?

Brak odpowiedzi na to pytanie.

Która czynność nie służy do personalizacji systemu operacyjnego Windows?

Brak odpowiedzi na to pytanie.

Jakie urządzenie pozwala na podłączenie kabla światłowodowego wykorzystywanego w okablowaniu pionowym sieci do przełącznika z jedynie gniazdami RJ45?

Brak odpowiedzi na to pytanie.

Na rysunku widoczny jest symbol graficzny

Brak odpowiedzi na to pytanie.