Pytanie 1

Jakie jest zadanie funkcji przedstawionej w języku JavaScript?

function fun1(a, b) {

if (a % 2 != 0) a++;

for (n = a; n <= b; n+=2)

document.write(n);

}Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Jakie jest zadanie funkcji przedstawionej w języku JavaScript?

function fun1(a, b) {

if (a % 2 != 0) a++;

for (n = a; n <= b; n+=2)

document.write(n);

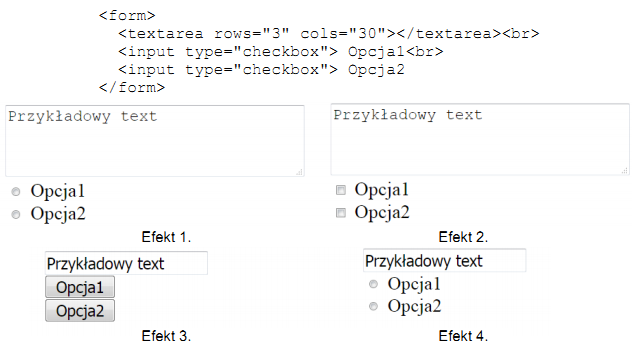

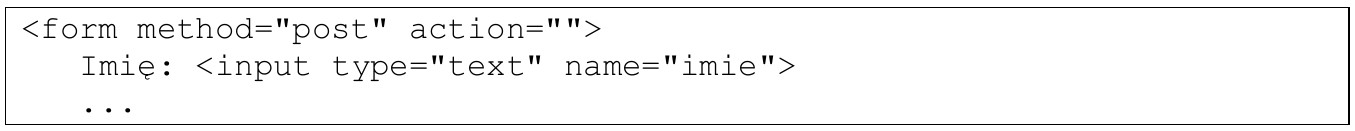

}W kodzie HTML znajdziemy formularz. Jaki rezultat zostanie pokazany przez przeglądarkę, jeśli użytkownik wprowadził do pierwszego pola wartość "Przykładowy text"?

Narzędzie phpMyAdmin służy do administrowania serwerem

W języku HTML zdefiniowano znacznik ```link``` Wartość nofollow atrybutu rel

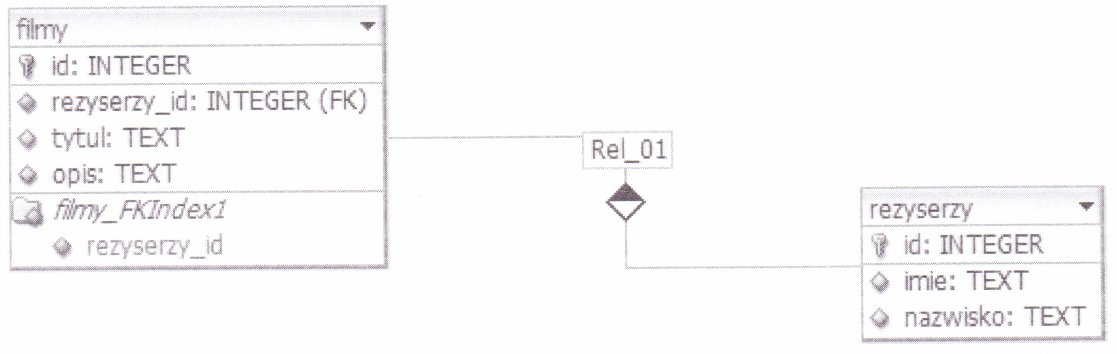

Na ilustracji pokazano relację jeden do wielu. Łączy ona

Przed przystąpieniem do tworzenia kopii zapasowej bazy danych, aby była ona poprawna i zdatna do późniejszego przywrócenia, konieczne jest sprawdzenie

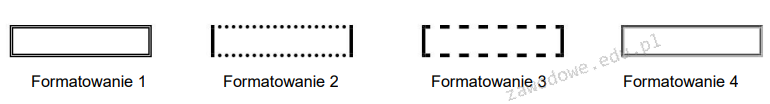

Jakie formatowanie obramowania jest zgodne ze stylem border-style: dotted solid;?

Jaki program służy do tworzenia i edytowania grafiki wektorowej?

$i=10; $a=0; while $i) { $a=$a+2; $i--; } W języku PHP przedstawiono fragment kodu. Jaka będzie wartość zmiennej a po zakończeniu pętli?

Kto z wymienionych zajmuje się nieprzerwanym przygotowaniem systemu bazy danych do pracy produkcyjnej, zarządzaniem kontami użytkowników oraz instalowaniem aktualizacji systemu bazodanowego?

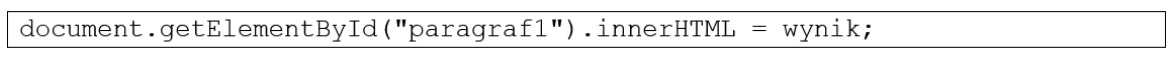

Poniżej przedstawiono fragment kodu obsługującego

<?php if ( !isset($_COOKIE[$nazwa]) ) echo "nie ustawiono!"; else echo "ustawiono, wartość: " . $_COOKIE[$nazwa]; ?>

W relacyjnych bazach danych dane zapisywane są w

Który semantyczny znacznik języka HTML 5 może wystąpić tylko raz na stronie?

Aby właściwie przystosować stronę internetową dla osób niewidomych, należy przypisać wyświetlanym za pomocą znacznika img obrazom atrybut

Poniżej przedstawiono sposób obsługi:

<?php if (!isset($_COOKIE[$nazwa])) echo "nie ustawiono!"; else echo "ustawiono, wartość: " . $_COOKIE[$nazwa]; ?>

Jakiego znacznika w HTML użyjemy, aby uzyskać tekst wyświetlany czcionką o stałej szerokości znaku, który również uwzględnia dodatkowe spacje, tabulacje oraz znaki końca linii?

Fragment tabeli gory prezentuje polskie łańcuchy górskie oraz ich najwyższe szczyty. Przedstaw kwerendę, która oblicza średnią wysokość szczytów dla każdego łańcucha górskiego.

| Id | pasmo | nazwa | wysokosc |

|---|---|---|---|

| 134 | Góry Bystrzyckie | (brak nazwy) | 949 |

| 137 | Góry Bystrzyckie | Anielska Kopa | 871 |

| 74 | Beskid Żywiecki | Babia Góra (Diablak) | 1725 |

| 41 | Beskid Śląski | Barania Góra | 1220 |

| 145 | Góry Karczewskie | Baraniec | 723 |

| 128 | Góry Bardzkie | Bardzka Góra (Kalwaria) | 583 |

| 297 | Tatry | Beskid | 2012 |

Model, w którym wszystkie dane są zapisane w jednej tabeli, określa się mianem

Aby stworzyć poprawną kopię zapasową bazy danych, która będzie mogła zostać później przywrócona, należy najpierw sprawdzić

W jakim języku została napisana podana linia kodu

Jakie mogą być źródła rekordów dla raportu?

Aby na witrynie internetowej pokazać logo z przezroczystym tłem, należy użyć formatu

Wśród technik rozwiązywania problemów w przedsiębiorstwie znajdują się: ignorowanie, separacja, arbitraż oraz kompromis. Wskaż metodę, która szczególnie może być niebezpieczna i prowadzić do zaostrzenia konfliktu w firmie?

W jaki sposób można ustawić w CSS wygląd hiperłącza, aby linki nieodwiedzone miały kolor żółty, a odwiedzone kolor zielony?

Baza danych gromadzi dane multimedialne, co wiąże się z koniecznością przechowywania znacznych ilości danych binarnych. Jakiego typu należy użyć dla takich danych?

System baz danych gromadzi multimedia, co wiąże się z przechowywaniem znacznych ilości danych binarnych. Jakiego typu danych należy użyć w tym przypadku?

Jaką instrukcję pętli stosuje się do przeprowadzenia określonej liczby operacji na obiekcie lub zmiennej, która nie jest tablicą?

Który z opisów komentarza odzwierciedla działanie funkcji zdefiniowanej w języku PHP ```function fun1($a, $b) { if($a > $b) return $a; elseif($b > $a) return $b; else return -1; }```?

Wskaźnik HTML, który umożliwia oznaczenie tekstu jako błędnego lub nieodpowiedniego poprzez jego przekreślenie, to jaki?

Jakie zapytanie pozwoli Administratorowi cofnąć uprawnienia do przeglądania oraz modyfikacji danych w bazie gazeta dla użytkownika redaktor?

Podczas weryfikacji pliku HTML5 pojawił się komunikat brzmiący: "Error: Element head is missing a required instance of child element title". Co to oznacza w kontekście dokumentu?

Który standard video cechuje się rozdzielczością 1920 px na 1080 px?

W pliku konfiguracyjnym serwera Apache httpd.conf linia kodu Listen 120 oznacza

Aby obraz w filmie zmieniał się gładko, liczba klatek (niezachodzących na siebie) w ciągu sekundy musi mieścić się przynajmniej w zakresie

Wskaż funkcję JavaScript, która umożliwia obliczenie połowy kwadratu liczby podanej jako argument.

Fragment formularza zaprezentowany powyżej został przetworzony w skrypcie PHP. Wskaż poprawny sposób pobierania wartości z pola edycyjnego.

Na podstawie filmu wskaż, która cecha dodana do stylu CSS zamieni miejscami bloki aside i nav, pozostawiając w środku blok section?

Podany poniżej kod źródłowy w języku C++ ma na celu wypisywanie dla wprowadzonych dowolnych liczb całkowitych różniących się od zera:

int main(){ int liczba; cin >> liczba; while (liczba != 0) { if ((liczba % 2) == 0) cout << liczba << endl; cin >> liczba; } return 0; }

Jakie uprawnienia będzie miał użytkownik jan po wykonaniu poniższych poleceń na bazie danych?

GRANT ALL PRIVILEGES ON klienci TO jan; REVOKE SELECT, INSERT, UPDATE, DELETE ON klienci FROM jan;

Tabela samochody zawiera poniższe rekordy.

| id | klasa_id | marka | model | rocznik |

|---|---|---|---|---|

| 1 | 1 | ford | ka | 2017 |

| 2 | 2 | seat | toledo | 2016 |

| 3 | 3 | opel | zafira | 2018 |

| 4 | 2 | fiat | 500X | 2018 |

| 5 | 3 | opel | insignia | 2017 |

SELECT model FROM samochody WHERE rocznik > 2017 AND marka = "opel";