Pytanie 1

Jaką usługę powinno się aktywować na ruterze, aby każda stacja robocza mogła wymieniać pakiety z siecią Internet, gdy dostępnych jest 5 adresów publicznych oraz 18 stacji roboczych?

Wynik: 14/40 punktów (35,0%)

Wymagane minimum: 20 punktów (50%)

Jaką usługę powinno się aktywować na ruterze, aby każda stacja robocza mogła wymieniać pakiety z siecią Internet, gdy dostępnych jest 5 adresów publicznych oraz 18 stacji roboczych?

W hierarchicznym modelu sieci komputery użytkowników stanowią część warstwy

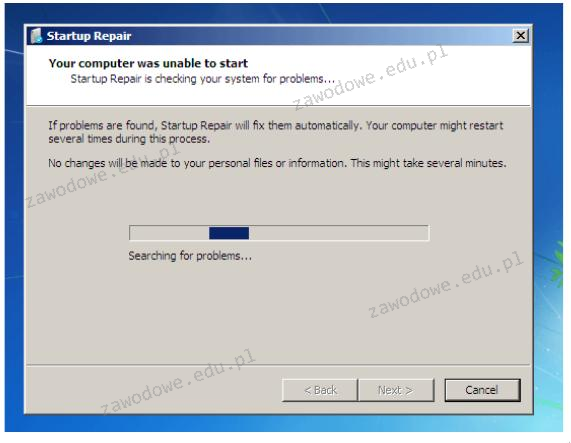

Komunikat, który pojawia się po uruchomieniu narzędzia do naprawy systemu Windows, może sugerować

Jakim spójnikiem określa się iloczyn logiczny?

Na skutek użycia polecenia ipconfig uzyskano konfigurację przedstawioną na ilustracji. Jaki jest adres IP stacji roboczej, która została poddana testom?

Sufiks DNS konkretnego połączenia :

Opis. . . . . . . . . . . . . . . : Realtek RTL8168C(P)/8111C(P)

PCI-E Gigabit Ethernet NIC

Adres fizyczny. . . . . . . . . . : 00-1F-D0-A5-0B-57

DHCP włączone . . . . . . . . . . : Tak

Autokonfiguracja włączona . . . . : Tak

Adres IP. . . . . . . . . . . . . : 192.168.0.11

Maska podsieci. . . . . . . . . . : 255.255.255.0

Brama domyślna. . . . . . . . . . : 192.168.0.1

Serwer DHCP . . . . . . . . . . . : 192.168.0.1

Serwery DNS . . . . . . . . . . . : 62.21.99.95Który adres IP jest przypisany do klasy A?

Symbol umieszczony na urządzeniach, który stanowi certyfikat potwierdzający zgodność w zakresie emisji promieniowania, ergonomii, efektywności energetycznej i ekologicznych norm, został przedstawiony na ilustracji

Oprogramowanie, które jest przypisane do konkretnego komputera lub jego komponentu i nie pozwala na reinstalację na nowszym sprzęcie zakupionym przez tego samego użytkownika, nosi nazwę

W systemie SI jednostką do mierzenia napięcia jest

Jaka jest maksymalna liczba komputerów, które mogą być zaadresowane w podsieci z adresem 192.168.1.0/25?

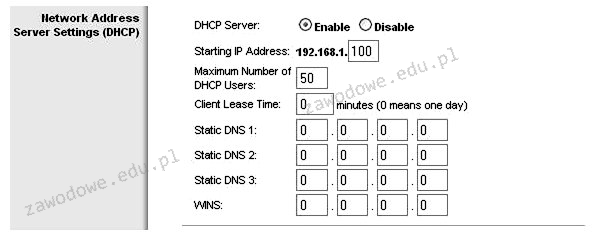

Ilustracja pokazuje panel ustawień bezprzewodowego urządzenia dostępowego, który umożliwia

Zjawisko przekazywania tokena (ang. token) występuje w sieci o fizycznej strukturze

Zgodnie z normą PN-EN 50174, maksymalna długość kabla poziomego kategorii 6 pomiędzy punktem abonenckim a punktem dystrybucji w panelu krosowym wynosi

Aby serwer mógł przesyłać dane w zakresach częstotliwości 2,4 GHz oraz 5 GHz, konieczne jest zainstalowanie w nim karty sieciowej działającej w standardzie

Zarządzaniem czasem procesora dla różnych zadań zajmuje się

Kod BREAK interpretowany przez system elektroniczny klawiatury wskazuje na

Trollowanie w Internecie polega na

W filmie przedstawiono konfigurację ustawień maszyny wirtualnej. Wykonywana czynność jest związana z

Jakie urządzenie należy zastosować do pomiaru mocy zużywanej przez komputer?

Jakie znaczenie ma zaprezentowany symbol graficzny?

Monolityczne jądro (kernel) występuje w którym systemie?

Przed dokonaniem zakupu komponentu komputera lub urządzenia peryferyjnego na platformach aukcyjnych, warto zweryfikować, czy nabywane urządzenie ma wymagany w Polsce certyfikat

Które z urządzeń nie powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

Aby uzyskać dostęp do adresu serwera DNS w ustawieniach karty sieciowej w systemie z rodziny Windows, należy wprowadzić polecenie

Można przywrócić pliki z kosza, korzystając z polecenia

Jakie są poszczególne elementy adresu globalnego IPv6 typu unicast pokazane na ilustracji?

| IPv6 | ||

|---|---|---|

| 1 | 2 | 3 |

| 48 bitów | 16 bitów | 64 bity |

Aby uniknąć utraty danych w aplikacji do ewidencji uczniów, po zakończonej pracy każdego dnia należy wykonać

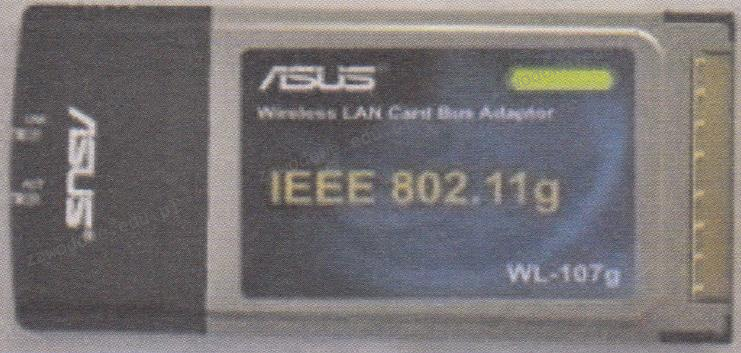

Karta sieciowa przedstawiona na ilustracji ma zdolność przesyłania danych z maksymalną prędkością

Jaki instrument służy do określania długości oraz tłumienności kabli miedzianych?

Jakie ustawienia dotyczące protokołu TCP/IP zostały zastosowane dla karty sieciowej, na podstawie rezultatu uruchomienia polecenia IPCONFIG /ALL w systemie Windows?

Karta bezprzewodowej sieci LAN Połączenie sieci bezprzewodowej:

Sufiks DNS konkretnego połączenia :

Opis. . . . . . . . . . . . . . . : Atheros AR5006EG Wireless Network Adapter

Adres fizyczny. . . . . . . . . . : 00-15-AF-35-65-98

DHCP włączone . . . . . . . . . . : Tak

Autokonfiguracja włączona . . . . : Tak

Adres IPv6 połączenia lokalnego . : fe80::8c5e:5e80:f376:fbax9(Preferowane)

Adres IPv4. . . . . . . . . . . . : 192.168.1.102(Preferowane)

Maska podsieci. . . . . . . . . . : 255.255.255.0

Dzierżawa uzyskana. . . . . . . . : 16 lutego 2009 16:51:02

Dzierżawa wygasa. . . . . . . . . : 17 lutego 2009 16:51:01

Brama domyślna. . . . . . . . . . : 192.168.1.1

Serwer DHCP . . . . . . . . . . . : 192.168.1.1

Serwery DNS . . . . . . . . . . . : 194.204.159.1

194.204.152.34

NetBIOS przez Tcpip. . . . . . . : WłączonyUżytkownicy należący do grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie operacyjnym Windows Server. Dysponują jedynie uprawnieniami do „Zarządzania dokumentami”. Co należy uczynić, aby wyeliminować opisany problem?

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo zabrudzone. W celu ich oczyszczenia, należy zastosować

Urządzeniem w zestawie komputerowym, które obsługuje zarówno dane wejściowe, jak i wyjściowe, jest

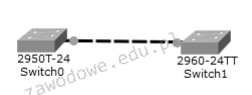

Symbol okablowania przedstawiony na diagramie odnosi się do kabla

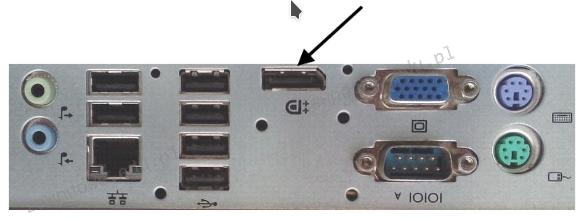

Na ilustracji ukazany jest tylny panel stacji roboczej. Strzałką wskazano port

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę hasła oraz stosowanie haseł o odpowiedniej długości i spełniających wymagania dotyczące złożoności, należy ustawić

W systemie Linux do obsługi tablic partycji można zastosować komendę

Wartości 1001 i 100 w pliku /etc/passwd wskazują na

| student:x:1001:100:Jan Kowalski:/home/student:/bin/bash |

Sieci lokalne o architekturze klient-serwer są definiowane przez to, że

Co robi polecenie Gpresult?