Pytanie 1

Jakie adresy mieszczą się w zakresie klasy C?

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Jakie adresy mieszczą się w zakresie klasy C?

Proces aktualizacji systemów operacyjnych ma na celu przede wszystkim

Które z poniższych wskazówek jest NIEWłaściwe w kontekście konserwacji skanera płaskiego?

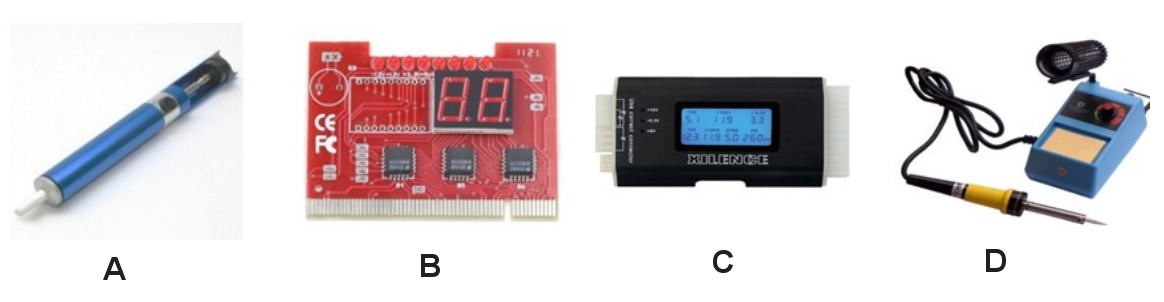

Jakie narzędzie powinno być użyte do uzyskania rezultatów testu POST dla komponentów płyty głównej?

Jaką długość ma maska sieci dla adresów z klasy B?

Wskaż właściwą formę maski podsieci?

Jaka jest maska podsieci dla adresu IP 217.152.128.100/25?

Podczas pracy dysk twardy wydaje stukanie, a uruchamianie systemu oraz odczyt danych są znacznie spowolnione. W celu naprawienia tej awarii, po wykonaniu kopii zapasowej danych na zewnętrznym nośniku należy

Aby chronić systemy sieciowe przed zewnętrznymi atakami, należy zastosować

Okablowanie pionowe w systemie strukturalnym łączy się

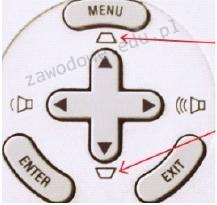

Na przedstawionym obrazku zaznaczone są strzałkami funkcje przycisków umieszczonych na obudowie projektora multimedialnego. Dzięki tym przyciskom można

Jaki protokół komunikacyjny jest używany do przesyłania plików w modelu klient-serwer oraz może funkcjonować w dwóch trybach: aktywnym i pasywnym?

Wykonanie polecenia net localgroup w systemie Windows skutkuje

Jak nazywa się urządzenie wskazujące, które współpracuje z monitorami CRT i ma końcówkę z elementem światłoczułym, a jego dotknięcie ekranu monitora skutkuje przesłaniem sygnału do komputera, co umożliwia lokalizację kursora?

Jakie urządzenie w warstwie łącza danych modelu OSI analizuje adresy MAC zawarte w ramkach Ethernet i na tej podstawie decyduje o przesyłaniu sygnału między segmentami sieci lub jego blokowaniu?

W systemie Windows do wyświetlenia treści pliku tekstowego służy polecenie

Które urządzenie pomiarowe wykorzystuje się do określenia wartości napięcia w zasilaczu?

Przy pomocy testów statycznych okablowania można zidentyfikować

Kluczowy sposób zabezpieczenia danych w sieci komputerowej przed nieautoryzowanym dostępem to

W systemie Windows aktualne ustawienia użytkownika komputera przechowywane są w gałęzi rejestru o skrócie

Norma TIA/EIA-568-B.2 definiuje szczegóły dotyczące parametrów transmisji

Który protokół umożliwia rozproszoną wymianę i ściąganie plików?

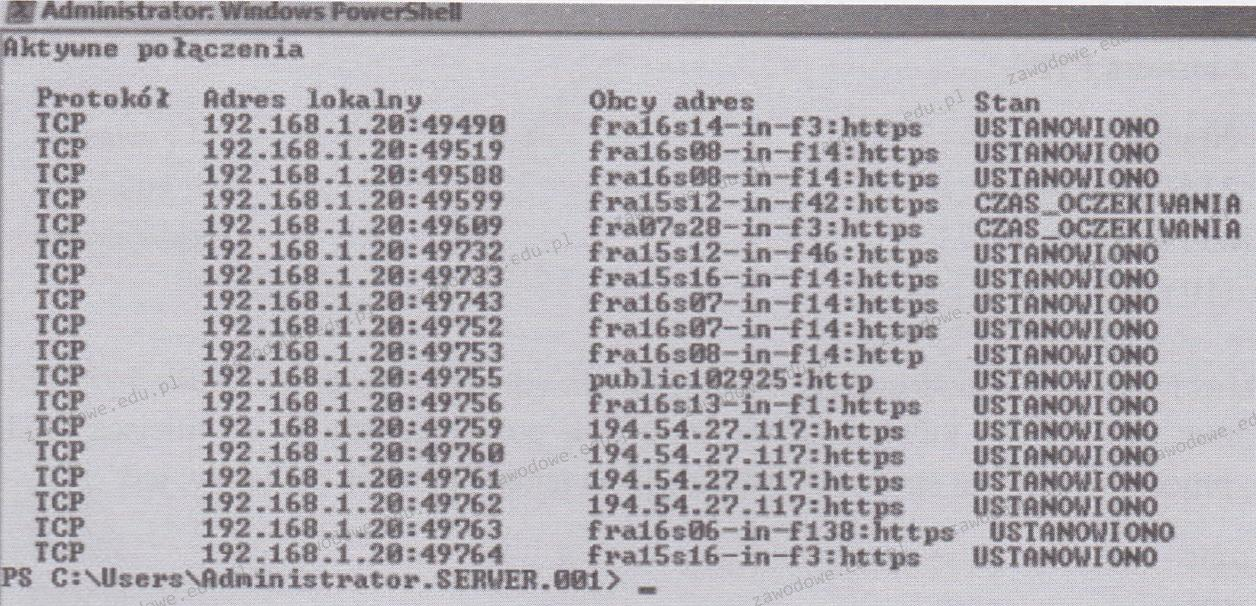

Które z poniższych poleceń systemu Windows generuje wynik przedstawiony na rysunku?

AES (ang. Advanced Encryption Standard) to?

Który z adresów IPv4 jest odpowiedni do ustawienia interfejsu serwera DNS zarejestrowanego w lokalnych domenach?

Symbolika tego procesora wskazuje na

Jakie narzędzie w systemie Windows służy do wykonania poleceń, wykorzystując logikę obiektową oraz cmdlety?

Pamięć RAM pokazana na ilustracji jest instalowana na płycie głównej posiadającej gniazdo

Jakie polecenie należy wydać, aby skonfigurować statyczny routing do sieci 192.168.10.0?

Użytkownik systemu Windows wybrał opcję powrót do punktu przywracania. Które pliki powstałe po wybranym punkcie nie zostaną naruszone przez tę akcję?

Która z licencji umożliwia korzystanie przez każdego użytkownika z programu bez ograniczeń wynikających z autorskich praw majątkowych?

Jaki rezultat uzyskamy po wykonaniu odejmowania dwóch liczb heksadecymalnych 60A (h) - 3BF (h)?

Który z protokołów nie działa w warstwie aplikacji modelu ISO/OSI?

W oznaczeniu procesora INTEL CORE i7-4790 liczba 4 wskazuje na

Jakie polecenie jest używane do monitorowania statystyk protokołów TCP/IP oraz bieżących połączeń sieciowych w systemach operacyjnych z rodziny Windows?

Nazwa protokołu, który pozwala na konwersję 32-bitowych adresów IP na 48-bitowe fizyczne adresy MAC w sieciach Ethernet, to:

Jakie urządzenie można kontrolować pod kątem parametrów za pomocą S.M.A.R.T.?

Użytkownik systemu Linux, który pragnie usunąć konto innej osoby wraz z jej katalogiem domowym, powinien użyć polecenia

Jaką licencję musi mieć oprogramowanie, aby użytkownik mógł wprowadzać w nim zmiany?

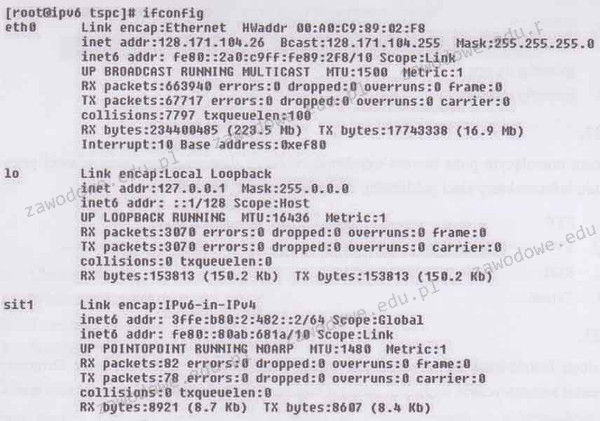

Jaki adres IP został przypisany do hosta na interfejsie sieciowym eth0?