Pytanie 1

Zastąpienie koncentratorów przełącznikami w sieci Ethernet doprowadzi do

Wynik: 14/40 punktów (35,0%)

Wymagane minimum: 20 punktów (50%)

Zastąpienie koncentratorów przełącznikami w sieci Ethernet doprowadzi do

Jakie napięcie zasilające mają pamięci DDR2?

Technologia ADSL pozwala na nawiązanie połączenia DSL

Serwisant zrealizował w ramach zlecenia działania przedstawione w poniższej tabeli. Całkowity koszt zlecenia obejmuje wartość usług wymienionych w tabeli oraz koszt pracy serwisanta, którego stawka za godzinę wynosi 60,00 zł netto. Oblicz całkowity koszt zlecenia brutto. Stawka VAT na usługi wynosi 23%.

| LP | Czynność | Czas wykonania w minutach | Cena usługi netto w zł |

|---|---|---|---|

| 1. | Instalacja i konfiguracja programu | 35 | 20,00 |

| 2. | Wymiana płyty głównej | 80 | 50,00 |

| 3. | Wymiana karty graficznej | 30 | 25,00 |

| 4. | Tworzenie kopii zapasowej i archiwizacja danych | 65 | 45,00 |

| 5. | Konfiguracja rutera | 30 | 20,00 |

Jakie polecenie w systemie Windows przeznaczonym dla stacji roboczej umożliwia ustalenie wymagań logowania dla wszystkich użytkowników tej stacji?

Jakie urządzenie powinno być użyte w sieci Ethernet, aby zredukować liczbę kolizji pakietów?

W drukarce laserowej do utrwalenia wydruku na papierze stosuje się

Czym jest parametr, który określa, o ile moc sygnału w danej parze przewodów zmniejszy się po przejściu przez cały tor kablowy?

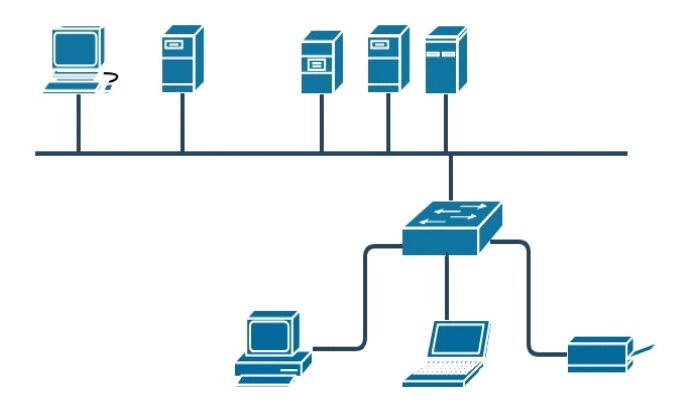

Ilustracja pokazuje schemat fizycznej topologii będącej kombinacją topologii

Do akumulatora w jednostce ALU wprowadzono liczbę dziesiętną 253. Jak wygląda jej reprezentacja binarna?

Jakie oznaczenie wskazuje adres witryny internetowej oraz przypisany do niej port?

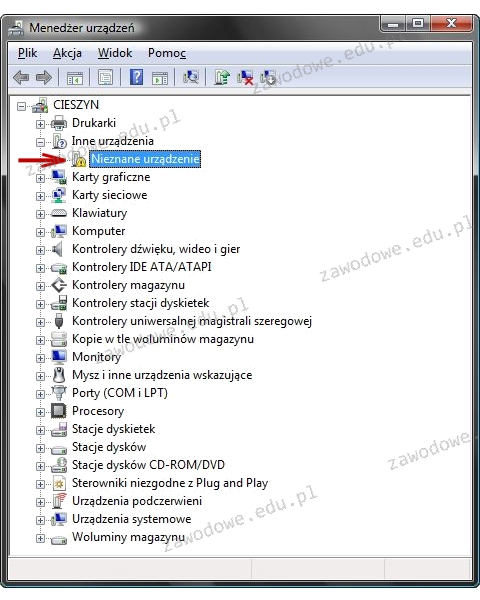

Ikona z wykrzyknikiem, pokazana na ilustracji, która pojawia się obok nazwy sprzętu w Menedżerze urządzeń, wskazuje, że to urządzenie

Interfejs UDMA to typ interfejsu

Jakie urządzenie sieciowe powinno zastąpić koncentrator, aby podzielić sieć LAN na cztery odrębne domeny kolizji?

Na rysunku widoczny jest symbol graficzny

Jaką funkcję serwera z grupy Windows Server trzeba dodać, aby serwer mógł realizować usługi rutingu?

Jakie są poszczególne elementy adresu globalnego IPv6 typu unicast pokazane na ilustracji?

| IPv6 | ||

|---|---|---|

| 1 | 2 | 3 |

| 48 bitów | 16 bitów | 64 bity |

Aby zainstalować serwer FTP w systemach z rodziny Windows Server, konieczne jest dodanie roli serwera

Liczby 1001 i 100 w wierszu pliku /etc/passwd reprezentują

Zarządzanie konfiguracją karty sieciowej w systemie Windows 7 realizuje polecenie

Jaką wartość w systemie szesnastkowym ma liczba 1101 0100 0111?

Jakie oprogramowanie jest wykorzystywane do kontrolowania stanu dysków twardych?

Cechą charakterystyczną transmisji za pomocą interfejsu równoległego synchronicznego jest to, że

Jakiego typu kopię zapasową należy wykonać, aby zarchiwizować wszystkie informacje, niezależnie od daty ich ostatniej archiwizacji?

Jaki jest poprawny adres podsieci po odjęciu 4 bitów od części hosta w adresie klasowym 192.168.1.0?

Wskaż nieprawidłowy sposób podziału dysków MBR na partycje?

Czym jest serwer poczty elektronicznej?

Układ na karcie graficznej, którego zadaniem jest zamiana cyfrowego sygnału generowanego poprzez kartę na sygnał analogowy, który może być wyświetlony poprzez monitor to

Jakie oprogramowanie pełni rolę serwera DNS w systemie Linux?

Aby odzyskać dane ze sformatowanego dysku twardego, należy wykorzystać program

Ile sieci obejmują komputery z adresami IP i maskami sieci podanymi w tabeli?

| Adres IPv4 | Maska |

|---|---|

| 10.120.16.10 | 255.255.0.0 |

| 10.120.18.16 | 255.255.0.0 |

| 10.110.16.18 | 255.255.255.0 |

| 10.110.16.14 | 255.255.255.0 |

| 10.130.16.12 | 255.255.255.0 |

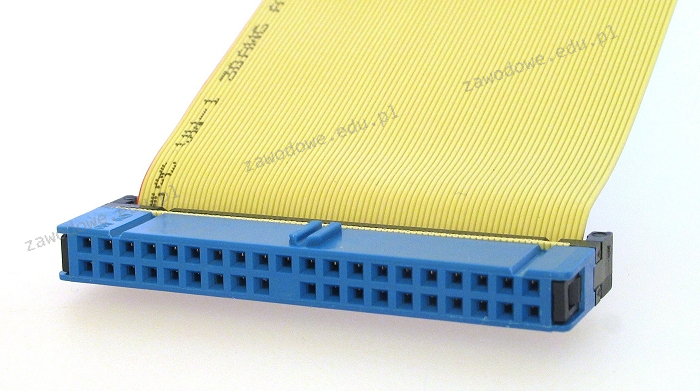

Na ilustracji przedstawiono taśmę (kabel) złącza

Aby sprawdzić dysk twardy w systemie Linux na obecność uszkodzonych sektorów, użytkownik może zastosować program

Adres IP (ang. Internet Protocol Address) to

Jak można zwolnić miejsce na dysku, nie tracąc przy tym danych?

Wskaź narzędzie przeznaczone do mocowania pojedynczych żył kabla miedzianego w złączach?

Narzędziem do monitorowania, które umożliwia przechwytywanie, rejestrowanie oraz dekodowanie różnych pakietów sieciowych, jest

Aby podłączyć kasę fiskalną z interfejsem DB-9M do komputera stacjonarnego, należy użyć przewodu

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych o 600m?

AES (ang. Advanced Encryption Standard) to standard szyfrowania, który?