Pytanie 1

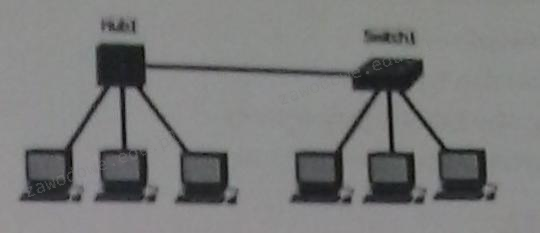

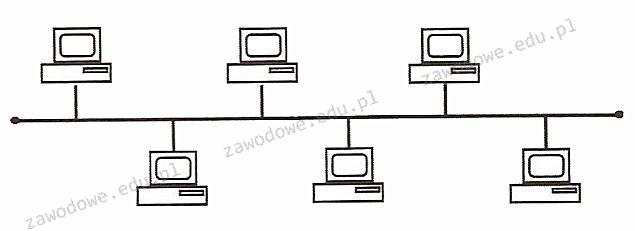

Ile domen kolizyjnych znajduje się w sieci przedstawionej na rysunku?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Ile domen kolizyjnych znajduje się w sieci przedstawionej na rysunku?

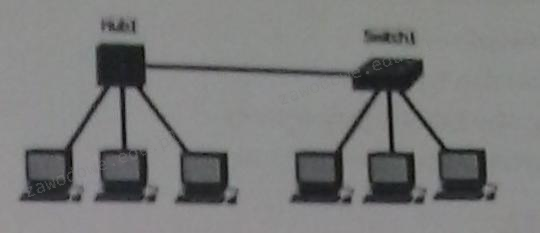

Głównie które aktualizacje zostaną zainstalowane po kliknięciu na przycisk OK prezentowany na zrzucie ekranu?

Jaką usługę serwerową wykorzystuje się do automatycznej konfiguracji interfejsów sieciowych urządzeń klienckich?

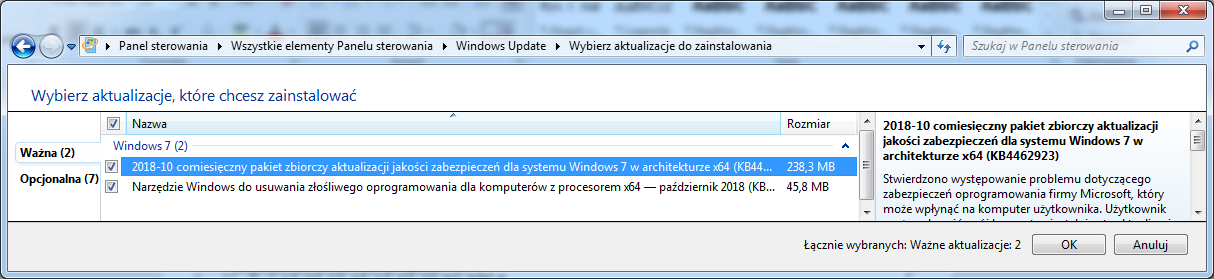

Zamieszczony komunikat tekstowy wyświetlony na ekranie komputera z zainstalowanym systemem Windows wskazuje na

Najczęstszą przyczyną niskiej jakości wydruku z drukarki laserowej, która objawia się widocznym rozmazywaniem tonera, jest

Wykonując polecenie ipconfig /flushdns, można przeprowadzić konserwację urządzenia sieciowego, która polega na

Aby aktywować tryb awaryjny w systemach z rodziny Windows, w trakcie uruchamiania komputera trzeba nacisnąć klawisz

Osoba korzystająca z komputera, która testuje łączność sieciową używając polecenia ping, uzyskała wynik przedstawiony na rysunku. Jakie może być źródło braku reakcji serwera przy pierwszej próbie, zakładając, że adres domeny wp.pl to 212.77.100.101?

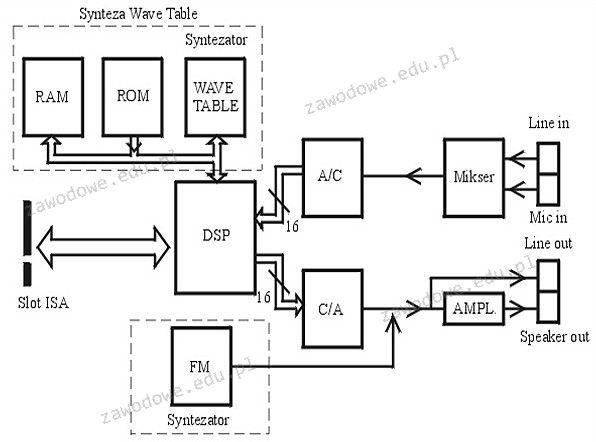

Na ilustracji zaprezentowano schemat działania

Na ilustracji ukazano sieć o układzie

Sygnatura (ciąg bitów) 55AA (w systemie szesnastkowym) kończy tablicę partycji. Jaka jest odpowiadająca jej wartość w systemie binarnym?

Która karta graficzna nie będzie kompatybilna z monitorem, który posiada złącza pokazane na zdjęciu, przy założeniu, że do podłączenia monitora nie użyjemy adaptera?

Źródłem problemu z wydrukiem z przedstawionej na rysunku drukarki laserowej jest

Główny księgowy powinien mieć możliwość przywracania zawartości folderów z kopii zapasowej plików. Do jakiej grupy użytkowników w systemie MS Windows XP powinien zostać przypisany?

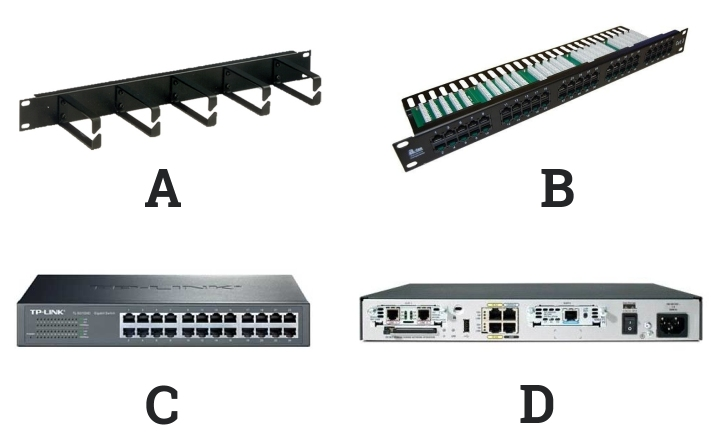

Na którym schemacie znajduje się panel krosowniczy?

Administrator sieci komputerowej z adresem 192.168.1.0/24 podzielił ją na 8 równych podsieci. Ile adresów hostów będzie dostępnych w każdej z nich?

Jakie medium transmisyjne nosi nazwę 100BaseTX i jaka jest maksymalna prędkość danych, która może być w nim osiągnięta?

W systemach Windows profil użytkownika tymczasowego jest

Napięcie, które jest przekazywane do różnych komponentów komputera w zasilaczu komputerowym według standardu ATX, jest obniżane z poziomu 230V, między innymi do wartości

Na ilustracji ukazano port w komputerze, który służy do podłączenia

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie Windows Server. Posiadają oni jedynie uprawnienia do „Zarządzania dokumentami”. Jakie kroki należy podjąć, aby naprawić ten problem?

Jakie urządzenie powinno zostać wykorzystane do podłączenia komputerów, aby mogły funkcjonować w odrębnych domenach rozgłoszeniowych?

Jakim złączem zasilany jest wewnętrzny dysk twardy typu IDE?

Aby podłączyć kartę sieciową przedstawioną na rysunku do laptopa, urządzenie musi być wyposażone w odpowiednie gniazdo

Osoba korzystająca z systemu Linux, chcąc zweryfikować dysk twardy pod kątem obecności uszkodzonych sektorów, ma możliwość skorzystania z programu

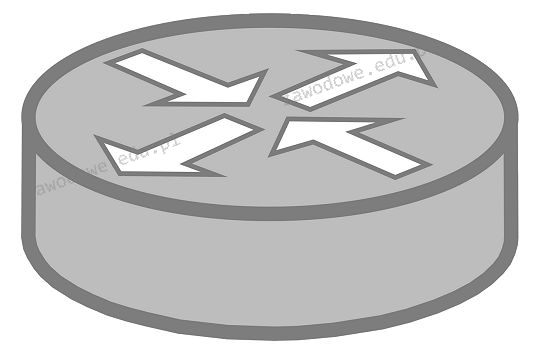

Na ilustracji widoczny jest symbol graficzny

Podstawowy protokół stosowany do ustalania ścieżki oraz przesyłania pakietów danych w sieci komputerowej to

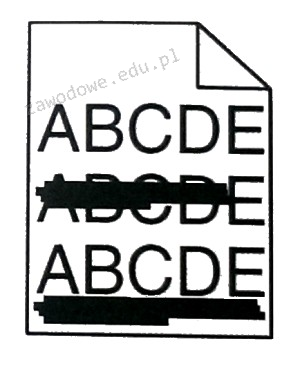

Która kopia w procesie archiwizacji plików pozostawia oznaczenie archiwizacji?

Jaką rolę pełni serwer plików w sieciach komputerowych LAN?

Osoba korzystająca z systemu Linux, która chce odnaleźć pliki o konkretnej nazwie przy użyciu polecenia systemowego, może wykorzystać komendę

W systemie Windows przy użyciu polecenia assoc można

Określ rezultat wykonania zamieszczonego polecenia

| net user Test /expires:12/09/20 |

Planowana sieć należy do kategorii C. Została ona podzielona na 4 podsieci, z których każda obsługuje 62 urządzenia. Która z poniższych masek będzie odpowiednia do tego zadania?

Najlepszym narzędziem służącym do podgrzania znajdującego się na karcie graficznej elementu SMD, który ma zostać usunięty, jest

Narzędziem systemu Linux OpenSUSE dedykowanym między innymi do zarządzania systemem jest

Jak wiele adresów IP można wykorzystać do przypisania komputerom w sieci o adresie 192.168.100.0 z maską 255.255.255.0?

Który zakres adresów pozwala na komunikację multicast w sieciach z użyciem adresacji IPv6?

W systemie Windows Professional aby ustawić czas dostępności dla drukarki, należy skorzystać z zakładki

Jakie jest ciało odpowiedzialne za publikację dokumentów RFC (Request For Comments), które określają zasady rozwoju Internetu?

Drukarka do zdjęć ma mocno zabrudzoną obudowę oraz ekran. Aby oczyścić zanieczyszczenia bez ryzyka ich uszkodzenia, należy zastosować