Pytanie 1

Bęben światłoczuły stanowi kluczowy element w funkcjonowaniu drukarki

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Bęben światłoczuły stanowi kluczowy element w funkcjonowaniu drukarki

Celem złocenia styków złącz HDMI jest

Protokół Transport Layer Security (TLS) jest rozszerzeniem którego z poniższych protokołów?

W przedsiębiorstwie zastosowano adres klasy B do podziału na 100 podsieci, z maksymalnie 510 dostępnymi adresami IP w każdej z nich. Jaka maska została użyta do utworzenia tych podsieci?

Jakie funkcje pełni usługa katalogowa Active Directory w systemach Windows Server?

W komputerach stacjonarnych zamontowane są karty sieciowe Ethernet 10/100/1000 z gniazdem RJ45. Jakie medium transmisyjne powinno się zastosować w celu zbudowania sieci komputerowej zapewniającej najwyższą przepustowość?

ARP (Address Resolution Protocol) to protokół, który pozwala na konwersję

Który z protokołów umożliwia bezpieczne połączenie klienta z zachowaniem anonimowości z witryną internetową banku?

Industry Standard Architecture to standard magistrali, który określa, że szerokość szyny danych wynosi:

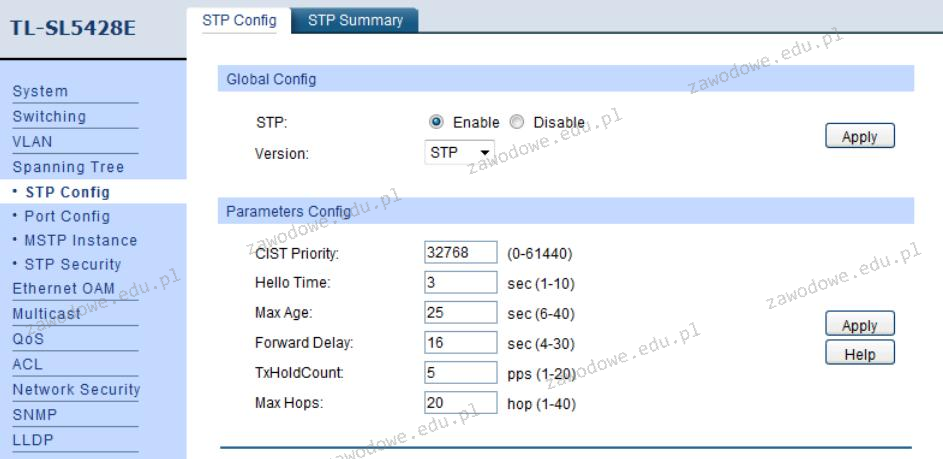

Na podstawie zrzutu ekranu ilustrującego ustawienia przełącznika można wnioskować, że

Tester strukturalnego okablowania umożliwia weryfikację

Czym jest kopia różnicowa?

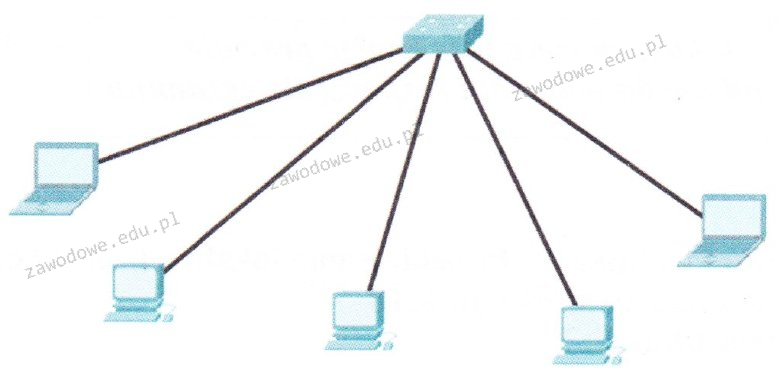

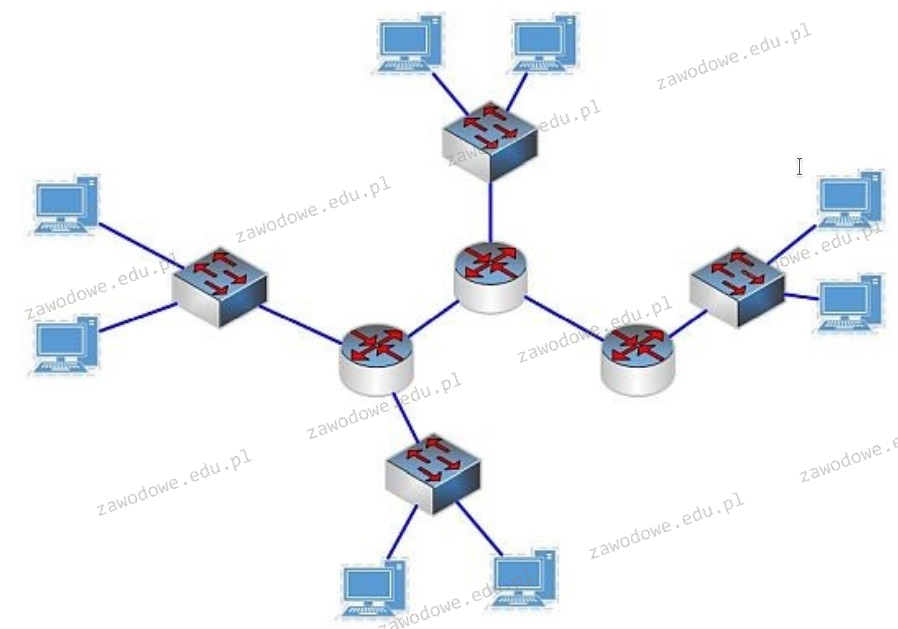

Jaką topologię fizyczną sieci ilustruje zamieszczony rysunek?

Jakie polecenie należy zastosować w konsoli odzyskiwania systemu Windows, aby poprawić błędne zapisy w pliku boot.ini?

Jeśli podczas podłączania stacji dysków elastycznych 1,44 MB kabel sygnałowy zostanie włożony odwrotnie, to

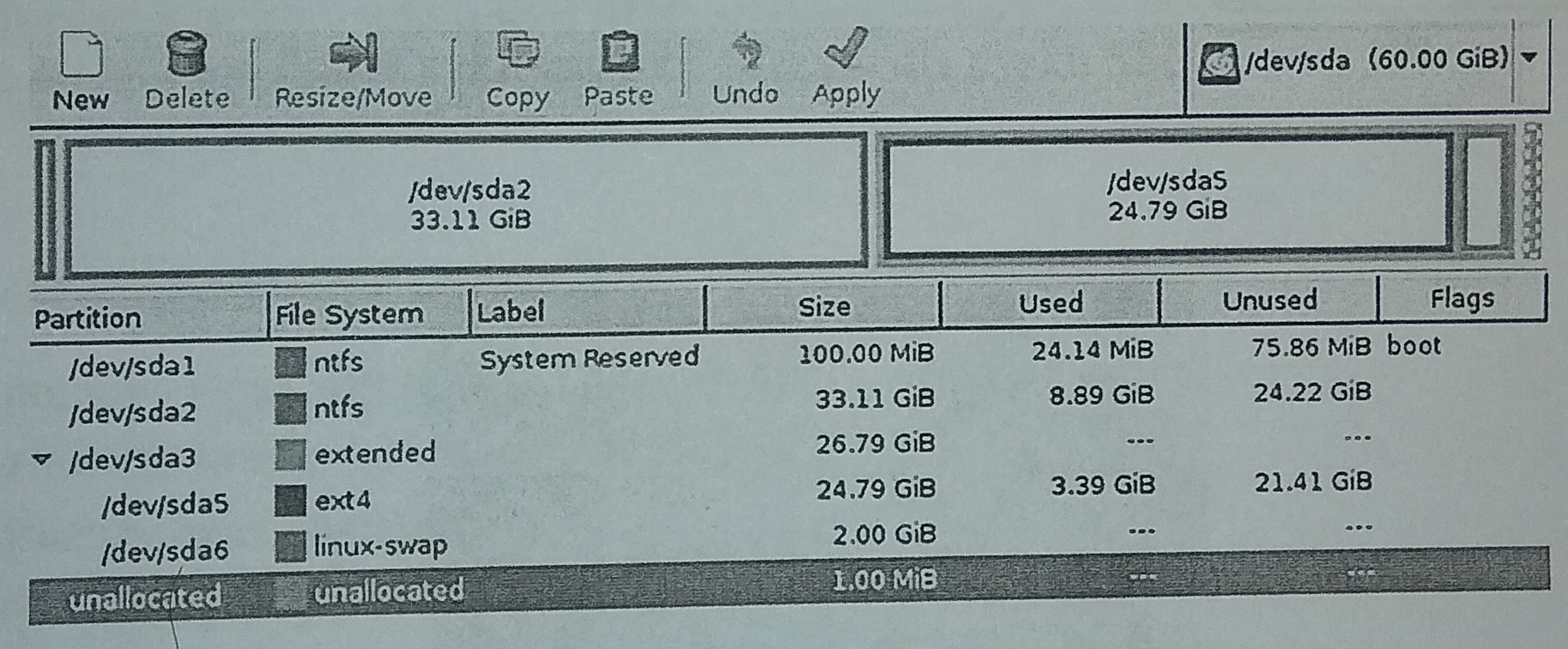

Analiza danych wyświetlonych przez program umożliwia stwierdzenie, że

Ile adresów IP można wykorzystać do adresowania komputerów w sieci o adresie 192.168.100.0 oraz masce 255.255.255.0?

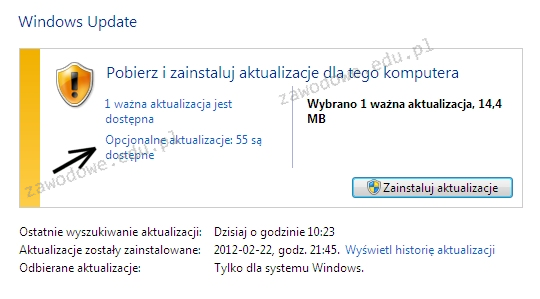

Jeżeli użytkownik zaznaczy opcję wskazaną za pomocą strzałki, będzie miał możliwość instalacji aktualizacji

W systemie operacyjnym Ubuntu konto użytkownika student można wyeliminować przy użyciu komendy

Pierwszym krokiem, który należy podjąć, aby chronić ruter przed nieautoryzowanym dostępem do jego panelu administracyjnego, jest

Aby zablokować oraz usunąć złośliwe oprogramowanie, takie jak exploity, robaki i trojany, konieczne jest zainstalowanie oprogramowania

Na diagramie przedstawione są symbole

Jaką operację należy wykonać, aby chronić dane przesyłane w sieci przed działaniem sniffera?

Jakie narzędzie będzie najbardziej odpowiednie do delikatnego wygięcia blachy obudowy komputera oraz przykręcenia śruby montażowej w trudno dostępnej lokalizacji?

W systemie Windows, gdzie można ustalić wymagania dotyczące złożoności hasła?

W systemach Windows profil użytkownika tymczasowego jest

Urządzenie, które pozwala na połączenie hostów w jednej sieci z hostami w różnych sieciach, to

Który z protokołów nie działa w warstwie aplikacji modelu ISO/OSI?

Podstawowym zadaniem mechanizmu Plug and Play jest:

Jakie funkcje posiada program tar?

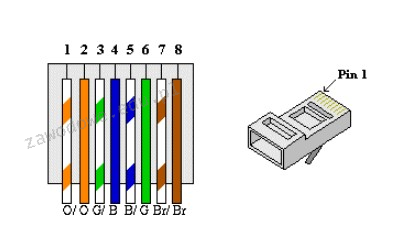

Na rysunku przedstawiono schemat ethernetowego połączenia niekrosowanych, ośmiopinowych złączy 8P8C. Jaką nazwę nosi ten schemat?

Jaki protokół jest stosowany przez WWW?

W systemie Ubuntu, które polecenie umożliwia bieżące monitorowanie działających procesów i aplikacji?

Jakie urządzenie umożliwia zwiększenie zasięgu sieci bezprzewodowej?

Czym dokonuje się przekształcenia kodu źródłowego w program do wykonania?

Co oznacza oznaczenie kabla skrętkowego U/FTP?

Symbol umieszczony na obudowie komputera stacjonarnego wskazuje na ostrzeżenie dotyczące

Według modelu TCP/IP protokoły DNS, FTP i SMTP są przypisane do warstwy

Jaki akronim oznacza wydajność sieci oraz usługi, które mają na celu między innymi priorytetyzację przesyłanych pakietów?

Która z poniższych czynności NIE przyczynia się do personalizacji systemu operacyjnego Windows?