Pytanie 1

Algorytm przedstawiony powyżej może zostać zaimplementowany w języku Java z wykorzystaniem instrukcji:

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Algorytm przedstawiony powyżej może zostać zaimplementowany w języku Java z wykorzystaniem instrukcji:

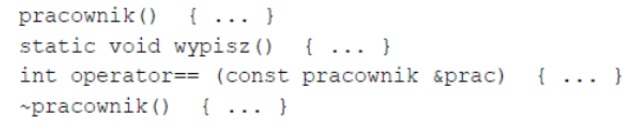

W klasie pracownik zdefiniowano opisane metody. Która z nich jest odpowiednia do dodania elementu diagnostycznego o treści: cout << "Obiekt został usunięty";

Co to jest JWT (JSON Web Token)?

Który z wymienionych typów danych należy do typu logicznego?

Które z wymienionych sformułowań najlepiej definiuje oprogramowanie typu ransomware?

Jakie narzędzie programowe jest odpowiedzialne za konwersję kodu źródłowego na formę zrozumiałą dla maszyny, weryfikuje wszystkie polecenia pod kątem ewentualnych błędów, a następnie generuje moduł do wykonania?

Jaki modyfikator umożliwia dostęp do elementu klasy z każdego miejsca w kodzie?

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę bazową?

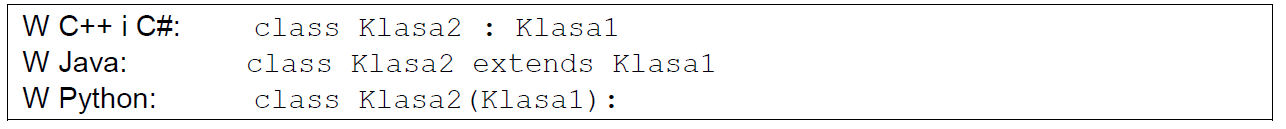

Sposób deklaracji Klasa2 wskazuje, że

Termin ryzyko zawodowe odnosi się do

Jakie narzędzie można wykorzystać do tworzenia aplikacji mobilnych typu cross-platform w C#?

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

Jakie z wymienionych czynności może zagrażać cyfrowej tożsamości?

Które z poniższych nie jest narzędziem do zarządzania stanem w aplikacjach React?

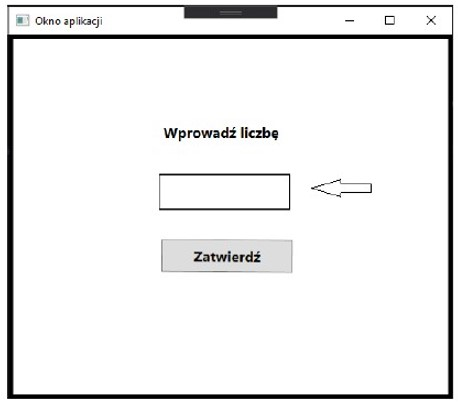

Z jakiego obiektu można skorzystać, aby stworzyć kontrolkę wskazaną strzałką na ilustracji?

Oznaczenie ochrony przeciwpożarowej przedstawione na symbolu wskazuje na

Co będzie wynikiem działania poniższego kodu SQL?

| SELECT COUNT(*) FROM employees WHERE salary > (SELECT AVG(salary) FROM employees); |

Jakie kroki należy podjąć po wykryciu błędu w kodzie podczas testowania?

Jakie jest oznaczenie komentarza wieloliniowego w języku Java?

W jaki sposób można załadować tylko komponent z biblioteki React?

Jakie są różnice między konstruktorem a zwykłą metodą w klasie?

Aplikacje webowe stworzone z użyciem frameworka Angular lub biblioteki React, działające na standardowych portach, można uruchomić na lokalnym serwerze, wpisując w przeglądarkę

Jaki numer telefonu należy wybrać, aby skontaktować się z pogotowiem ratunkowym w Polsce?

Który z poniższych metod najlepiej zabezpiecza dane karty płatniczej podczas zakupów online?

Który z poniższych opisów najlepiej charakteryzuje Node.js?

Jaką komendę w języku C++ używa się do wielokrotnego uruchamiania tego samego bloku kodu?

Do stworzenia zbioru danych potrzebnego do uruchomienia algorytmu sortowania bąbelkowego tablicy, wymagane są przynajmniej następujące typy:

W językach C++ bądź C# termin virtual można wykorzystywać w kontekście

Jakie jest fundamentalne zagadnienie w projektowaniu aplikacji w architekturze klient-serwer?

Która z metod zarządzania projektem jest oparta na przyrostach realizowanych w sposób iteracyjny?

Który operator w JavaScript sprawdza zarówno równość wartości jak i typu danych?

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

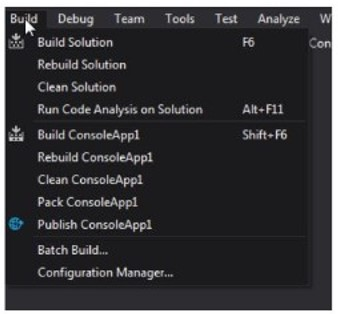

W środowisku do tworzenia aplikacji, gdzie przedstawiono menu, aby usunąć wszystkie pliki tymczasowe oraz wyniki projektu, należy wybrać opcję

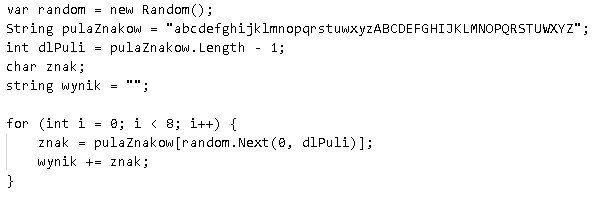

Zademonstrowana pętla wykorzystuje obiekt random do

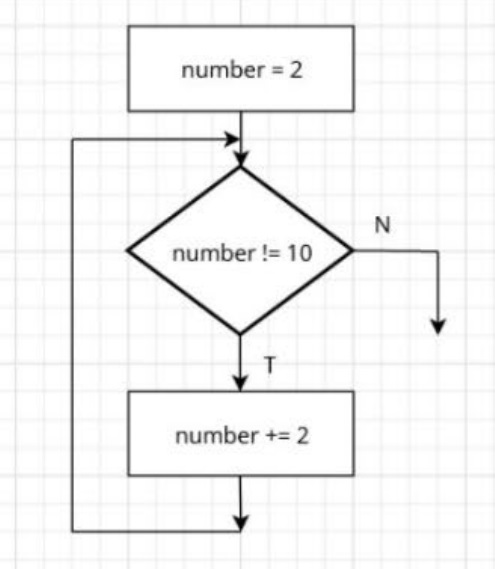

Algorytm zaprezentowany w zadaniu można zrealizować w języku Java wykorzystując instrukcję

Jakie cechy powinien posiadać skuteczny negocjator?

Który z wymienionych algorytmów sortowania jest najskuteczniejszy w przypadku dużych zbiorów danych w przeważającej liczbie sytuacji?

Na jakim etapie cyklu życia projektu tworzony jest szczegółowy opis wymagań funkcjonalnych oraz niefunkcjonalnych?

Które zdarzenie w JavaScript jest wywoływane po całkowitym załadowaniu strony?