Pytanie 1

Przedstawione logo praw Creative Commons umożliwia bezpłatne użytkowanie dzieła:

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Przedstawione logo praw Creative Commons umożliwia bezpłatne użytkowanie dzieła:

Przykład wywołania funkcji zamien w języku C++ może wyglądać w następujący sposób:

void zamien(int *a, int *b) { int tmp; tmp = *a; *a = *b; *b = tmp; }

Które z wymienionych oznaczeń wskazuje na liniową złożoność algorytmu?

Jaką rolę pełni instrukcja throw w języku C++?

Który z poniższych elementów jest częścią architektury PWA (Progressive Web App)?

Jaki komponent środowiska IDE jest niezbędny do tworzenia aplikacji webowych?

Który z wymienionych parametrów dysku twardego ma największy wpływ na jego wydajność?

Jakie informacje przedstawia diagram Gantta?

Co zostanie wypisane w konsoli po wykonaniu poniższego kodu JavaScript?

| let a = { value: 10 }; let b = a; b.value = 20; console.log(a.value); |

Resuscytacja krążeniowo-oddechowa polega na realizowaniu

W jakiej metodzie zarządzania projektami nacisk kładzie się na ograniczenie marnotrawstwa?

Przedstawione kody zawierają realizację funkcji oraz jeden zdefiniowany test automatyczny, który weryfikuje działanie funkcji w przypadku, gdy argumentem jest liczba ujemna. W miejsce kropek należy dodać drugi test, który sprawdzi funkcjonalność funkcji, kiedy argumentem jest liczba dodatnia. Który z poniższych kodów jest odpowiedni do tego testu?

export function fun1(number) { if (number < 0) number = number * (-1); return number; } | describe('fun1', () => { it('test1', () => { const result = fun1(-1); expect(result).toBe(1); }) ... }) | ||

it('test2', () => { const result = fun1(1); expect(result).toBe(result+1); }) | A. | it('test2', () => { const result = fun1(2); expect(result).toBe(-2); }) | B. |

it('test2', () => { const result = fun1(2); expect(result).toBe(2); }) | C. | it('test2', () => { const result = fun1(1); expect(result).toBe(-1); }) | D. |

Jakie polecenie w Gicie jest używane do zapisywania zmian w lokalnym repozytorium?

Co to jest algorytm QuickSort?

Jakie jest przeznaczenie polecenia "git merge"?

Które z poniższych nie jest algorytmem sortowania?

Jakie działanie związane z klasą abstrakcyjną jest niedozwolone?

Zaproponowany fragment kodu w języku Java wypełnia tablicę elementami:

int[] tablica = new int [10]; int j = 2; for (int i = 0; i < 10; i++) { tablica[i] = j; j += 2; }

Reguła zaangażowania i konsekwencji jako jedna z zasad wpływania na innych odnosi się

Dokumentacja, która została przedstawiona, dotyczy algorytmu sortowania

| To prosta metoda sortowania opierająca się na cyklicznym porównywaniu par sąsiadujących ze sobą elementów i zamianie ich miejscami w przypadku, kiedy kryterium porządkowe zbioru nie zostanie spełnione. Operacje te wykonywane są dopóki występują zmiany, czyli tak długo, aż cały zbiór zostanie posortowany. |

Który z wymienionych elementów jest fundamentalny w architekturze klient-serwer?

Jakie jest najważniejsze właściwość algorytmów szyfrowania symetrycznego?

Który element HTML5 służy do wyświetlania zawartości video?

Wskaż poprawny pod względem składniowym kod dla formatu JSON, który jest używany do wymiany danych między backendem a frontendem aplikacji.

osoby: [ {imię: 'Anna', wiek: '31' }, {imię: 'Krzysztof', wiek: '25' } ] | "osoby": [ {"imię": "Anna", "wiek": 31 }, {"imię": "Krzysztof", "wiek": 25 } ] |

| Kod 1 | Kod 2 |

<osoby> <imie>Anna</imie> <wiek>31</wiek> <imie>Krzysztof</imie> <wiek>25</wiek> </osoby> | struct osoby { imie: {Anna}, wiek:{31}; imie: {Krzysztof}, wiek:{25} }; |

| Kod 3 | Kod 4 |

Co zostanie wyświetlone po wykonaniu poniższego kodu w PHP?

| $x = 5; $y = '5'; var_dump($x == $y); var_dump($x === $y); |

Jaki jest kluczowy zamysł wzorca "Kompozyt" (Composite)?

Zapis w języku C# przedstawia definicję klasy Car, która:

public class Car: Vehicle { ... }

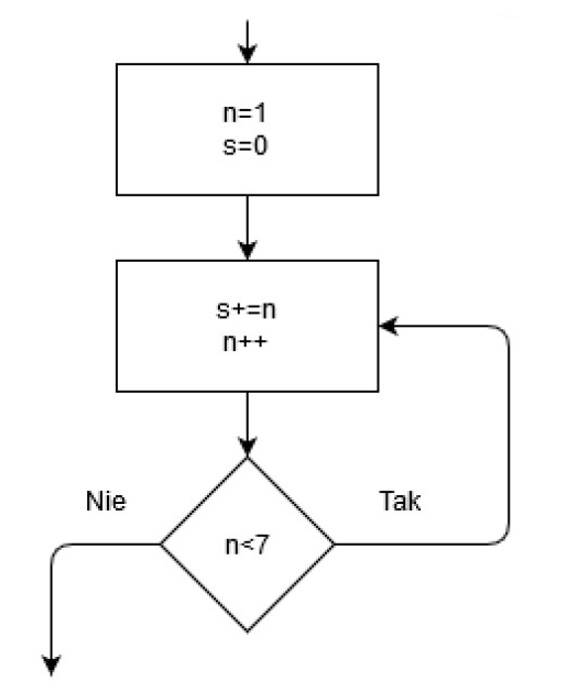

Na schemacie widoczny jest fragment diagramu blokowego pewnego algorytmu. Ile razy zostanie zweryfikowany warunek n<7?

Jakie są cechy testów interfejsu?

Jakie jest przeznaczenie komentarzy w kodzie źródłowym programu?

Programem służącym do monitorowania błędów oraz organizacji projektów jest:

Który z wymienionych terminów dotyczy klasy, która stanowi podstawę dla innych klas, lecz nie może być tworzona w instancji?

Jakie działanie wykonuje polecenie "git pull"?

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

W jakiej sytuacji kolekcja typu lista okaże się bardziej wydajna niż tablica?

Ergonomiczną oraz właściwą pozycję do pracy przy komputerze zapewni fotel, którego

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE?

Co to jest garbage collection w programowaniu?

Jaki kod może być związany z treścią wygenerowaną w trakcie działania programu Java?

| Exception in thread "main" java.lang.ArithmeticException: / by zero |

Jakie są kluczowe etapy resuscytacji krążeniowo-oddechowej?