Pytanie 1

Aby przywrócić uszkodzoną tabelę w MySQL, jakie polecenie należy wykonać?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Aby przywrócić uszkodzoną tabelę w MySQL, jakie polecenie należy wykonać?

Jakie polecenie wykonane w systemowej konsoli umożliwi przywrócenie bazy danych?

W języku SQL wykonano przedstawione poniżej polecenia GRANT. Kto otrzyma uprawnienia do przeglądania oraz modyfikowania danych?

Dla celu strony internetowej stworzono grafikę rysunek.jpg o wymiarach: szerokość 200 px, wysokość 100 px. Aby zaprezentować tę grafikę jako miniaturę – pomniejszoną z zachowaniem proporcji, można użyć znacznika

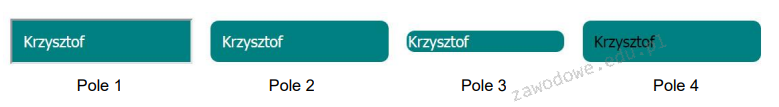

Które z pól edycyjnych zostało stylizowane według podanego wzoru, zakładając, że pozostałe atrybuty pola mają wartości domyślne, a użytkownik wpisał imię Krzysztof w przeglądarce?

Użytkownik Jan będzie miał możliwość realizacji

GRANT ALL PRIVILEGES ON dane.* TO 'Jan'@'localhost';

W języku JavaScript zapisano fragment kodu. Po wykonaniu skryptu zmienna x

| <script> var x = 10; x++; console.log(x); </script> |

Po wykonaniu przedstawionego poniżej polecenia SQL użytkownik Ela będzie mógł

| GRANT SELECT, INSERT, UPDATE, DELETE ON baza1.tab1 TO 'Ela'@'localhost'; |

Dokument HTML określa akapit oraz obrazek. Aby obrazek był wyświetlany przez przeglądarkę w tej samej linii co akapit po jego lewej stronie, należy w stylu CSS obrazka uwzględnić właściwość

Które z poniższych twierdzeń na temat klucza głównego jest prawdziwe?

Aby zoptymalizować operacje na bazie danych, należy stworzyć indeksy dla pól, które są często wyszukiwane lub sortowane?

Walidacja strony internetowej polega na

Kolor reprezentowany w formacie heksadecymalnym #0000FF to

Która z wymienionych funkcji sortowania w języku PHP służy do sortowania tablicy asocjacyjnej według kluczy?

Aby określić styl czcionki w CSS, należy zastosować właściwość

Interpreter PHP zgłosi błąd i nie zrealizuje kodu, jeśli programista

Czy automatyczna weryfikacja właściciela witryny dostępnej przez protokół HTTPS jest możliwa dzięki

Jeżeli rozmiar pliku graficznego jest zbyt duży do publikacji w sieci, co należy zrobić?

Pole insert_id zdefiniowane w bibliotece MySQLi w języku PHP może służyć do

W PHP, aby poprawnie zakończyć połączenie z bazą danych MySQL, ostatnim krokiem powinno być użycie polecenia

Edytor, który spełnia kryteria WYSIWYG, powinien umożliwiać

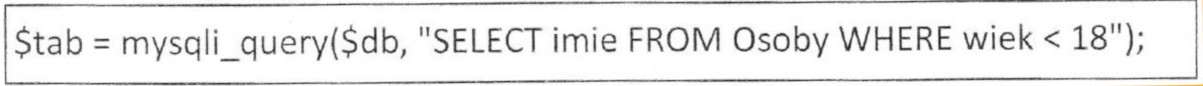

W języku PHP przeprowadzono operację zaprezentowaną w ramce. Jak można wyświetlić wszystkie rezultaty tego zapytania?

W kontekście PGP zmienna $_GET jest zmienną

Jakie imiona spełniają warunek klauzuli LIKE w zapytaniu

SELECT imie FROM mieszkancy WHERE imie LIKE 'o_%_a';?

Z uwagi na zaprezentowany styl CSS, plik rysunek.gif jest używany jako tło strony:

body { background-image: url("rysunek.gif"); background-repeat: repeat-y; }

W CSS zapisany w ten sposób:

p { background-image: url("rysunek.png"); }

spowoduje, że rysunek.png stanie się

W kontekście baz danych, co oznacza termin atrybut?

W języku SQL, aby usunąć wszystkie rekordy z tabeli, nie eliminując jej samej, można skorzystać z polecenia

Przy użyciu polecenia ALTER TABLE można

Polecenie DBCC CHECKDB 'sklepAGD', Repair_fast) w systemie MS SQL Server

Jakie polecenie należy zastosować, aby utworzyć klucz obcy na wielu kolumnach przy tworzeniu tabeli?

Który z przedstawionych poniżej fragmentów kodu HTML5 zostanie uznany przez walidator HTML za niepoprawny?

W HTML, aby ustawić tytuł dokumentu na "Moja strona", który będzie widoczny na karcie przeglądarki internetowej, należy użyć zapisu

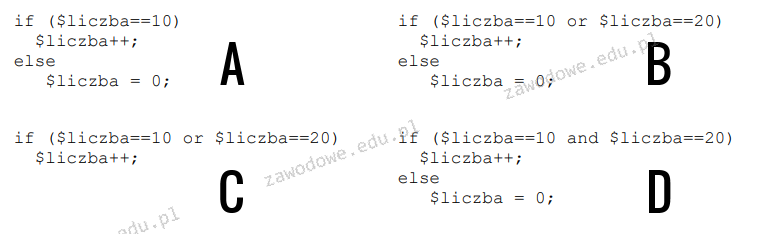

Wskaż równoważną metodę dla instrukcji switch zapisaną w języku PHP?

W HTML atrybut alt w tagu img służy do określenia

Które z zapytań SQL wybiera nazwiska z tabeli klient, które mają co najmniej jedną literę i zaczynają się od litery Z?

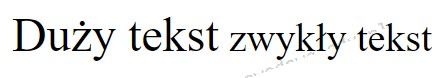

W języku HTML, aby uzyskać efekt podobny do tego w przykładzie, trzeba użyć konstrukcji

Jaki zapis w języku C++ definiuje komentarz jednoliniowy?

W każdej iteracji pętli wartość aktualnego elementu tablicy jest przypisywana do zmiennej, a wskaźnik tablicy jest przesuwany o jeden, aż do ostatniego elementu tablicy. Czy to zdanie odnosi się do instrukcji?

Jaką konstrukcją w języku C++ jest double *x;?