Pytanie 1

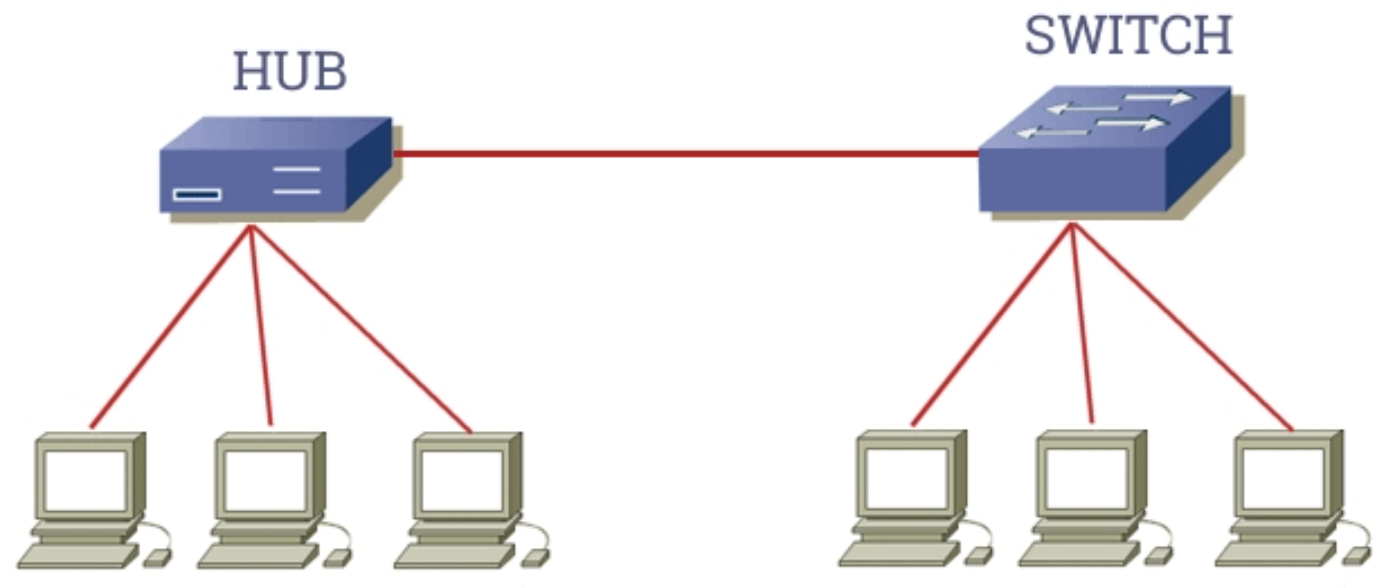

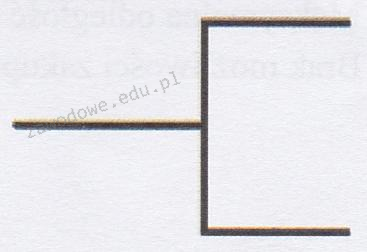

Ile domen kolizyjnych występuje w sieci pokazanej na rysunku?

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Ile domen kolizyjnych występuje w sieci pokazanej na rysunku?

Jakie polecenie w systemie Linux pokazuje czas działania systemu oraz jego średnie obciążenie?

Które polecenie systemu Linux wyświetla czas pracy systemu oraz jego średnie obciążenie?

Jakim materiałem eksploatacyjnym jest ploter solwentowy?

Jakie polecenie w systemach Windows należy użyć, aby ustawić statyczny adres IP w konsoli poleceń?

Podczas wyłączania systemu operacyjnego na monitorze pojawił się błąd, znany jako bluescreen 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN - nieudane zamykanie systemu, spowodowane niewystarczającą ilością pamięci. Co ten błąd może oznaczać?

Na stabilność wyświetlanego obrazu w monitorach CRT istotny wpływ ma

Na stronie wydrukowanej na drukarce laserowej pojawiają się jaśniejsze i ciemniejsze obszary. Aby rozwiązać problemy z nieciągłością i jakością wydruku, należy

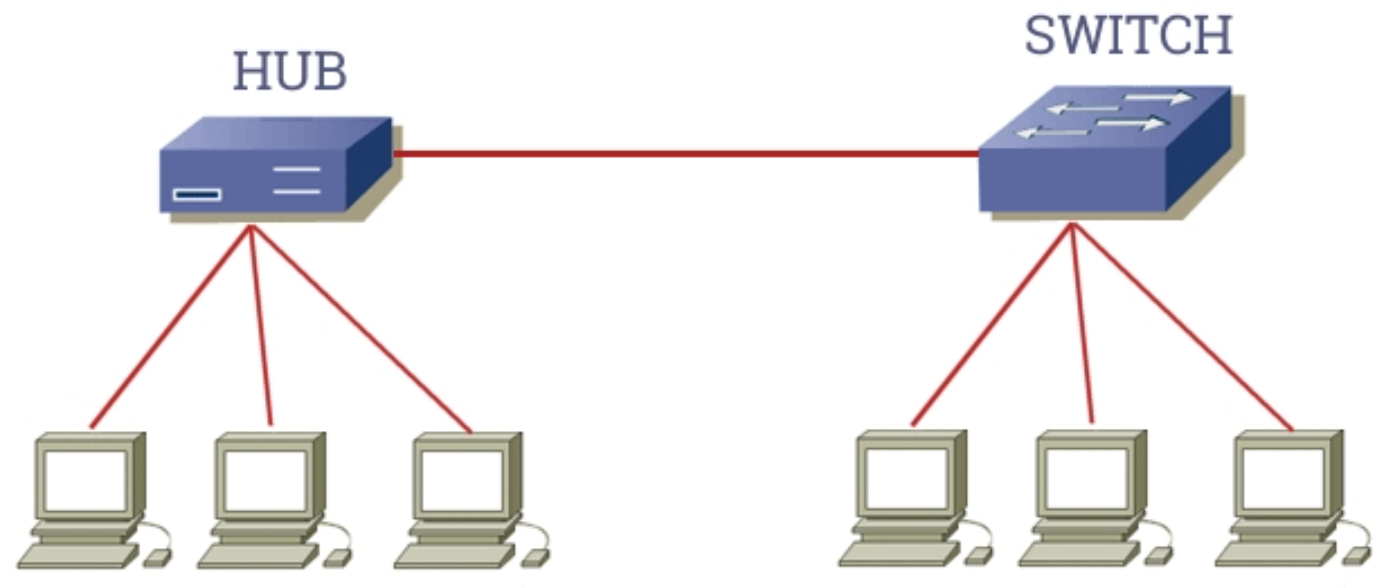

Na rysunkach technicznych dotyczących instalacji sieci komputerowej, wraz z jej dedykowanym systemem elektrycznym, gniazdo oznaczone symbolem przedstawionym na rysunku to

Co się stanie, jeśli w systemie operacyjnym komputera zainstalowany zostanie program określany jako Trojan?

Jaki system operacyjny funkcjonuje w trybie tekstowym i umożliwia uruchomienie środowiska graficznego KDE?

Samodzielną strukturą sieci WLAN jest

Urządzenie, które łączy różne segmenty sieci i przekazuje ramki pomiędzy nimi, wybierając odpowiedni port docelowy dla przesyłanych ramek, to

Zewnętrzny dysk 3,5 cala o pojemności 5 TB, przeznaczony do archiwizacji lub tworzenia kopii zapasowych, dysponuje obudową z czterema różnymi interfejsami komunikacyjnymi. Który z tych interfejsów powinno się użyć do podłączenia do komputera, aby uzyskać najwyższą prędkość transferu?

Procesor RISC to procesor o

Jakie polecenie w systemie Linux rozpoczyna weryfikację dysku oraz pozwala na usunięcie jego usterek?

Jakie polecenie służy do przeprowadzania aktualizacji systemu operacyjnego Linux korzystającego z baz RPM?

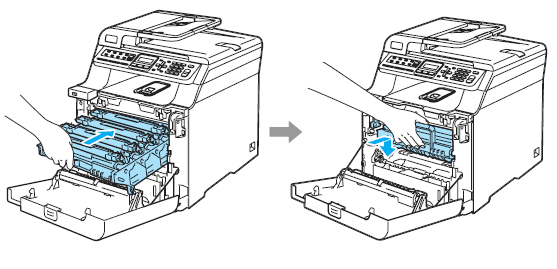

Czynność pokazana na rysunkach ilustruje mocowanie

Jaki będzie rezultat odejmowania dwóch liczb zapisanych w systemie heksadecymalnym 60Ah - 3BFh?

W systemie działającym w trybie wielozadaniowości z wywłaszczeniem program, który zatrzymał się

Narzędziem do monitorowania wydajności i niezawodności w systemach Windows 7, Windows Server 2008 R2 oraz Windows Vista jest

Głowica drukująca, składająca się z wielu dysz zintegrowanych z mechanizmem drukarki, wykorzystywana jest w drukarce

W tabeli przedstawiono numery podzespołów, które są ze sobą kompatybilne

| Lp. | Podzespół | Parametry |

|---|---|---|

| 1. | Procesor | INTEL COREi3-4350- 3.60 GHz, x2/4, 4 MB, 54W, HD 4600, BOX, s-1150 |

| 2. | Procesor | AMD Ryzen 7 1800X, 3.60 GHz, 95W, s-AM4 |

| 3. | Płyta główna | GIGABYTE ATX, X99, 4x DDR3, 4x PCI-E 16x, RAID, HDMI, D-Port, D-SUB, 2x USB 3.1, 8 x USB 2.0, S-AM3+ |

| 4. | Płyta główna | Asus CROSSHAIR VI HERO, X370, SATA3, 4xDDR4, USB3.1, ATX, WI-FI AC, s- AM4 |

| 5. | Pamięć RAM | Corsair Vengeance LPX, DDR4 2x16GB, 3000MHz, CL15 black |

| 6. | Pamięć RAM | Crucial Ballistix DDR3, 2x8GB, 1600MHz, CL9, black |

Które bity w 48-bitowym adresie MAC identyfikują producenta?

Urządzeniem wykorzystywanym do formowania kształtów oraz grawerowania m.in. w materiałach drewnianych, szklanych i metalowych jest ploter

Na podstawie filmu wskaż z ilu modułów składa się zainstalowana w komputerze pamięć RAM oraz jaką ma pojemność.

Profil mobilny staje się profilem obowiązkowym użytkownika po

Nie można uruchomić systemu Windows z powodu błędu oprogramowania. Jak można przeprowadzić diagnozę i usunąć ten błąd w jak najmniej inwazyjny sposób?

Jakie napięcie jest obniżane z 230 V w zasilaczu komputerowym w standardzie ATX dla różnych podzespołów komputera?

W systemie SI jednostką do mierzenia napięcia jest

Za pomocą przedstawionego urządzenia można przeprowadzić diagnostykę działania

Symbol graficzny przedstawiony na rysunku wskazuje na opakowanie

W jakim typie skanera wykorzystuje się fotopowielacze?

Medium transmisyjne oznaczone symbolem S/FTP to skrętka

W systemie Linux plik ma przypisane uprawnienia 765. Jakie działania może wykonać grupa związana z tym plikiem?

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia lub opuszczenia konkretnej grupy rozgłoszeniowej?

Co symbolizuje graficzny znak przedstawiony na ilustracji?

Program df pracujący w systemach z rodziny Linux pozwala na wyświetlenie

Na ilustracji widoczne jest urządzenie służące do

W jakim trybie pracy znajduje się system Linux, kiedy osiągalny jest tylko minimalny zestaw funkcji systemowych, często używany do napraw?