Pytanie 1

Co oznacza zapis 192.168.1/24 w kontekście maski podsieci?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Co oznacza zapis 192.168.1/24 w kontekście maski podsieci?

Protokół User Datagram Protocol (UDP) należy do

W przypadku awarii którego urządzenia w sieci lokalnej, cała sieć przestaje działać w topologii magistrali?

Klawiatura w układzie QWERTY, która pozwala na wpisywanie znaków typowych dla języka polskiego, jest znana jako klawiatura

Umożliwienie stacjom roboczym Windows, OS X oraz Linux korzystania z usług drukowania Linuxa i serwera plików zapewnia serwer

Mysz komputerowa z interfejsem bluetooth pracującym w klasie 2 ma teoretyczny zasięg do

Aby chronić urządzenia w sieci LAN przed przepięciami oraz różnicami potencjałów, które mogą się pojawić w trakcie burzy lub innych wyładowań atmosferycznych, należy zastosować

Aby poprawić bezpieczeństwo prywatnych danych sesji na stronie internetowej, zaleca się dezaktywację w ustawieniach przeglądarki

Jeśli rozdzielczość myszy wynosi 200dpi, a monitor ma rozdzielczość Full HD, to aby przesunąć kursor wzdłuż ekranu, należy przesuń mysz o

Kable światłowodowe nie są szeroko używane w lokalnych sieciach komputerowych z powodu

Jakie urządzenie sieciowe jest niezbędne do połączenia kilku segmentów sieci lokalnej w jedną całość?

Według normy JEDEC, napięcie zasilające dla modułów pamięci RAM DDR3L wynosi

Elementem, który jest odpowiedzialny za utrwalanie tonera na kartce podczas drukowania z drukarki laserowej, jest

W systemie Linux komenda cd ~ umożliwia

Jakie funkcje posiada program tar?

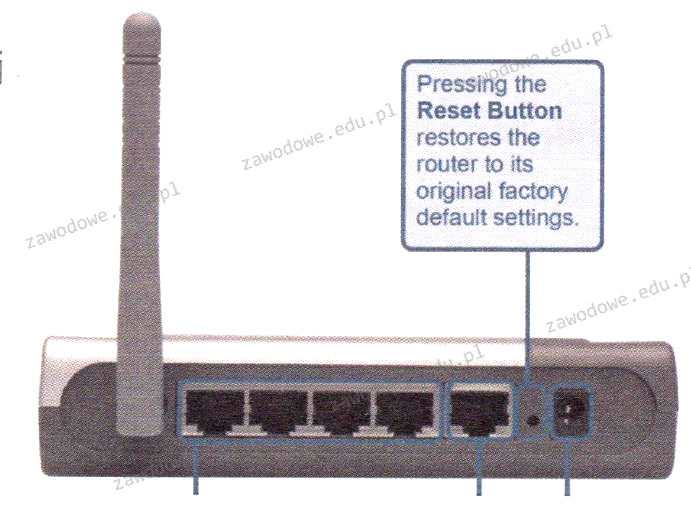

Przycisk znajdujący się na obudowie rutera, którego charakterystyka zamieszczona jest w ramce, służy do

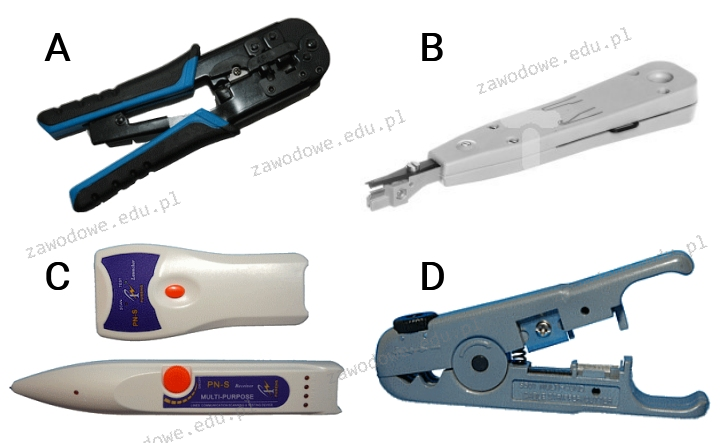

Aby zweryfikować połączenia kabla U/UTP Cat. 5e w systemie okablowania strukturalnego, jakiego urządzenia należy użyć?

Wartość koloru RGB(255, 170, 129) odpowiada zapisie

Taśma drukująca stanowi kluczowy materiał eksploatacyjny w drukarce

Podczas wyboru zasilacza do komputera kluczowe znaczenie

Jakim akronimem oznacza się przenikanie bliskie skrętki teleinformatycznej?

W komputerze o parametrach przedstawionych w tabeli konieczna jest wymiana karty graficznej na kartę GeForce GTX 1070 Ti Titanium 8G DDR5, PCI EX-x16 3.0, 256b, 1683 MHz/1607 MHz, Power consumption 180W, 3x DP, 2x HDMI, recommended power supply 500W, DirectX 12, OpenGL 4.5. W związku z tym należy również zaktualizować

| Podzespół | Parametry | Pobór mocy [W] |

|---|---|---|

| Procesor Intel i5 | Cores: 6, Threads: 6, 2.8 GHz, Tryb Turbo: 4.0 GHz, s-1151 | 30 |

| Moduł pamięci DDR3 | Taktowanie: 1600 MHz, 8 GB (1x8 GB), CL 9 | 6 |

| Monitor LCD | Powłoka: matowa, LED, VGA x1, HDMI x1, DP x1 | 40 |

| Mysz i klawiatura | przewodowa, interfejs: USB | 2 |

| Płyta główna | 2x PCI Ex-x16 3.0, D-Sub x1, USB 2.0 x2, RJ-45 x1, USB 3.1 gen 1 x4, DP x1, PS/2 x1, DDR3, s-1151, 4xDDR4 (Max: 64 GB) | 35 |

| Karta graficzna | 3x DP, 1x DVI-D, 1x HDMI, 2 GB GDDR3 | 150 |

| Dysk twardy 7200 obr/min | 1 TB, SATA III (6 Gb/s), 64 MB | 16 |

| Zasilacz | Moc: 300W | --- |

Urządzeniem stworzonym do generowania etykiet oraz kodów kreskowych, które działa dzięki roztopieniu pokrywy specjalnej taśmy, co powoduje, że barwnik z taśmy przylega do materiału, na którym odbywa się drukowanie jest drukarka

Która z opcji konfiguracji ustawień konta użytkownika o ograniczonych uprawnieniach w systemie Windows jest dostępna dzięki narzędziu secpol?

Podaj adres rozgłoszeniowy dla podsieci 86.10.20.64/26?

Najlepszą metodą ochrony danych przedsiębiorstwa, którego biura znajdują się w różnych, odległych miejscach, jest wdrożenie

Adres IP jest zapisany jako cztery grupy liczb, które są oddzielone kropkami

Który z początkowych znaków w nazwie pliku w systemie Windows wskazuje na plik tymczasowy?

Czym dokonuje się przekształcenia kodu źródłowego w program do wykonania?

Możliwą przyczyną usterki drukarki igłowej może być awaria

Czym jest postcardware?

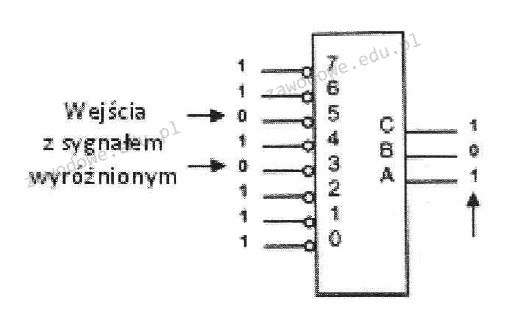

Na ilustracji przedstawiono symbol urządzenia cyfrowego

Natychmiast po dostrzeżeniu utraty istotnych plików na dysku twardym, użytkownik powinien

Jak można skonfigurować interfejs sieciowy w systemie Linux, modyfikując plik

Do zrealizowania macierzy RAID 1 wymagane jest co najmniej

Jaką funkcję pełni serwer FTP?

Wartość liczby 1100112 zapisanej w systemie dziesiętnym wynosi

Jakie urządzenie jest używane do mocowania pojedynczych żył kabla miedzianego w złączach?

W jakim typie członkostwa w VLAN port może należeć do wielu sieci VLAN?

Strategia zapisywania kopii zapasowych ukazana na diagramie określana jest mianem