Pytanie 1

Termin hypervisor odnosi się do

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Termin hypervisor odnosi się do

Podczas przetwarzania pakietu przez ruter jego czas życia TTL

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych o 600 m?

Jakie aktywne urządzenie pozwoli na podłączenie 15 komputerów, drukarki sieciowej oraz rutera do sieci lokalnej za pomocą kabla UTP?

Protokół ARP (Address Resolution Protocol) pozwala na konwersję logicznych adresów z poziomu sieci na rzeczywiste adresy z poziomu

Aby zarejestrować i analizować pakiety przesyłane w sieci, należy wykorzystać aplikację

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

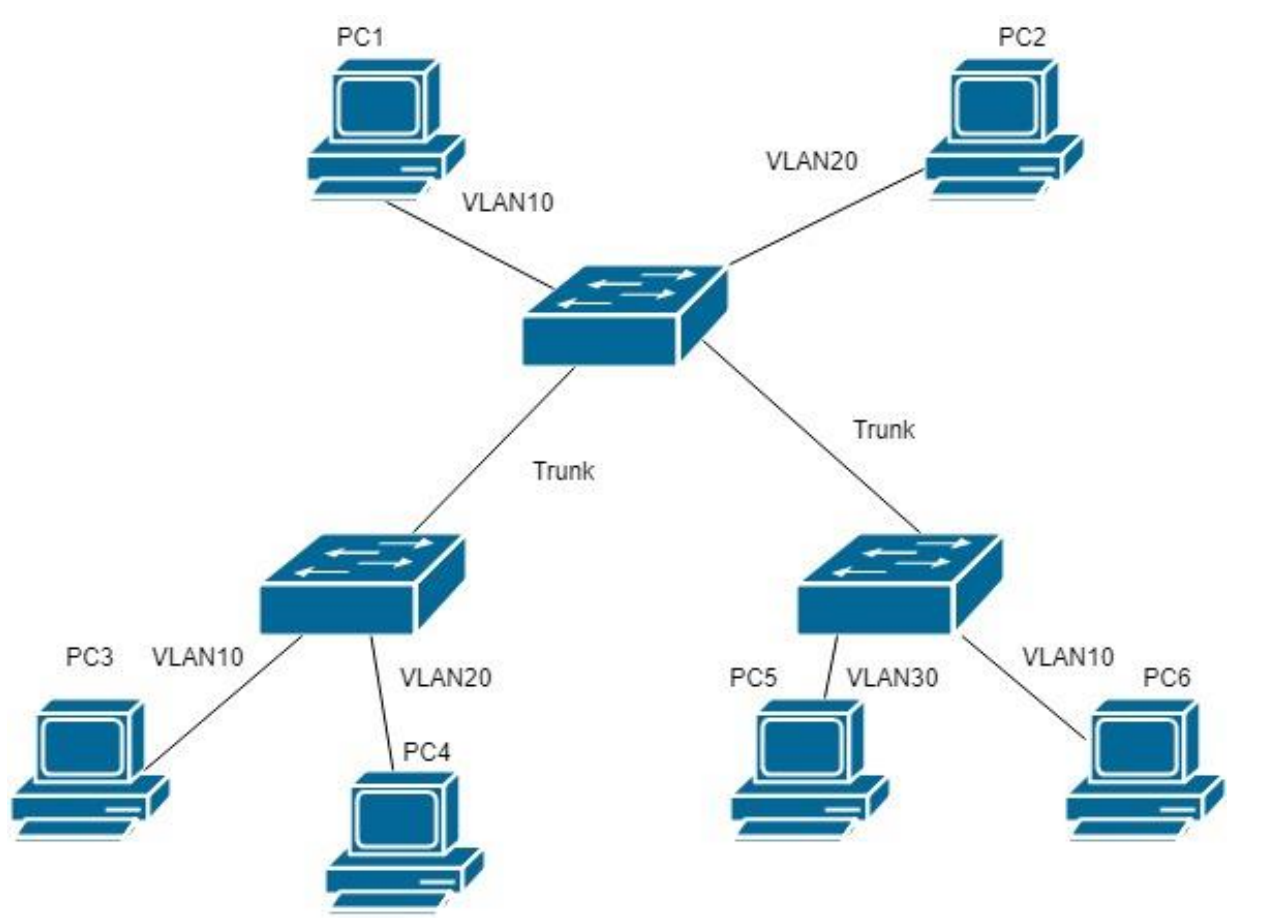

Do których komputerów dotrze ramka rozgłoszeniowa wysyłana ze stacji roboczej PC1?

Adres MAC (Medium Access Control Address) stanowi sprzętowy identyfikator karty sieciowej Ethernet w warstwie modelu OSI

Do zdalnego administrowania stacjami roboczymi nie używa się

Narzędzie iptables w systemie Linux jest używane do

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Zgodnie z normą PN-EN 50173 segment okablowania pionowego łączącego panele krosownicze nie powinien przekraczać długości

Jakie oznaczenie według normy ISO/IEC 11801:2002 definiuje skrętkę foliowaną, przy czym wszystkie pary żył są ekranowane folią?

Jaki argument komendy ipconfig w systemie Windows przywraca konfigurację adresów IP?

Przynależność komputera do danej sieci wirtualnej nie może być ustalana na podstawie

Jaki jest adres rozgłoszeniowy dla sieci 172.30.0.0/16?

Aby funkcja rutingu mogła prawidłowo funkcjonować na serwerze, musi być on wyposażony

Jaką funkcję punkt dostępu wykorzystuje do zabezpieczenia sieci bezprzewodowej, aby jedynie urządzenia z określonymi adresami fizycznymi mogły się z nią połączyć?

Urządzenie sieciowe, które umożliwia dostęp do zasobów w sieci lokalnej innym urządzeniom wyposażonym w bezprzewodowe karty sieciowe, to

Ile podsieci obejmują komputery z adresami: 192.168.5.12/25, 192.168.5.50/25, 192.168.5.200/25 oraz 192.158.5.250/25?

Przed przystąpieniem do podłączania urządzeń do sieci komputerowej należy wykonać pomiar długości przewodów. Dlaczego jest to istotne?

W lokalnej sieci stosowane są adresy prywatne. Aby nawiązać połączenie z serwerem dostępnym przez Internet, trzeba

Jakie protokoły sieciowe są typowe dla warstwy internetowej w modelu TCP/IP?

Jakie protokoły są częścią warstwy transportowej w modelu ISO/OSI?

Który z poniższych adresów IPv4 jest adresem bezklasowym?

W sieci o strukturze zaleca się, aby na powierzchni o wymiarach

Użytkownicy należący do grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie operacyjnym Windows Server. Dysponują jedynie uprawnieniami do 'Zarządzania dokumentami'. Co należy uczynić, aby rozwiązać ten problem?

Adres IP (ang. Internet Protocol Address) to

Użytkownik, którego profil jest tworzony przez administratora systemu i przechowywany na serwerze, ma możliwość logowania na każdym komputerze w sieci oraz modyfikacji ustawień. Jak nazywa się ten profil?

Aby utworzyć kontroler domeny w środowisku systemów Windows Server na lokalnym serwerze, należy zainstalować rolę

Wskaź, które z poniższych stwierdzeń dotyczących zapory sieciowej jest nieprawdziwe?

Wskaż, który z podanych adresów stanowi adres rozgłoszeniowy sieci?

Atak mający na celu zablokowanie dostępu do usług dla uprawnionych użytkowników, co skutkuje zakłóceniem normalnego działania komputerów oraz komunikacji w sieci, to

Do ilu sieci należą komputery o adresach IPv4 przedstawionych w tabeli?

| Nazwa | Adres IP | Maska |

|---|---|---|

| Komputer 1 | 10.11.161.10 | 255.248.0.0 |

| Komputer 2 | 10.12.161.11 | 255.248.0.0 |

| Komputer 3 | 10.13.163.10 | 255.248.0.0 |

| Komputer 4 | 10.14.163.11 | 255.248.0.0 |

Wskaż protokół, którego wiadomości są używane przez polecenie ping?

Rezultatem wykonania komendy ```arp -a 192.168.1.1``` w systemie MS Windows jest przedstawienie

Które urządzenie sieciowe jest widoczne na zdjęciu?

Aby podłączyć drukarkę, która nie posiada karty sieciowej, do przewodowej sieci komputerowej, konieczne jest zainstalowanie serwera wydruku z odpowiednimi interfejsami

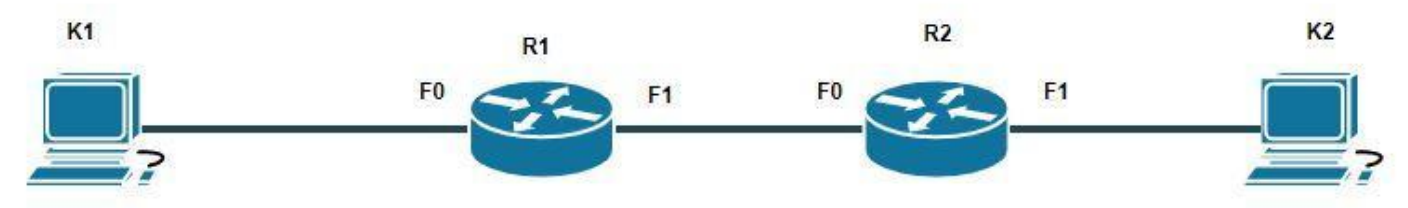

Ramka z danymi jest wysyłana z komputera K1 do komputera K2. Które adresy źródłowe IP oraz MAC będą w ramce wysyłanej z rutera R1 do R2?

| IP | MAC | |

| K1 | 192.168.1.10/24 | 1AAAAA |

| K2 | 172.16.1.10/24 | 2BBBBB |

| R1 - interfejs F0 | 192.168.1.1/24 | BBBBBB |

| R1 - interfejs F1 | 10.0.0.1/30 | CCCCCC |

| R2- interfejs F0 | 10.0.0.2/30 | DDDDDD |

| R2- interfejs F1 | 172.16.1.1/24 | EEEEEE |