Pytanie 1

Podaj adres rozgłoszeniowy sieci, do której przynależy host o adresie 88.89.90.91/6?

Wynik: 10/40 punktów (25,0%)

Wymagane minimum: 20 punktów (50%)

Podaj adres rozgłoszeniowy sieci, do której przynależy host o adresie 88.89.90.91/6?

Co oznacza oznaczenie kabla skrętkowego S/FTP?

Jakie typy połączeń z Internetem mogą być współdzielone w sieci lokalnej?

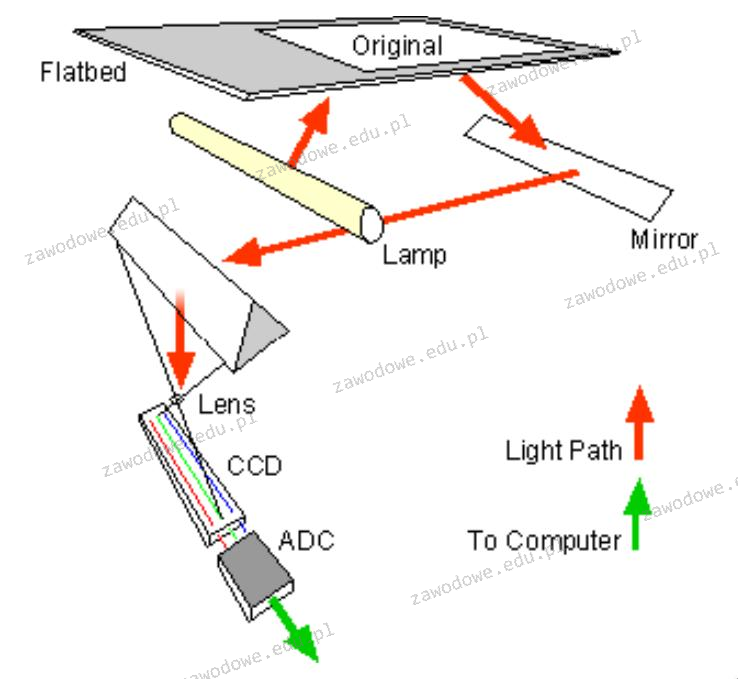

Zamieszczony poniżej diagram ilustruje zasadę działania skanera

Partycja w systemie Linux, która tymczasowo przechowuje dane w przypadku niedoboru pamięci RAM, to

Jakie informacje można uzyskać na temat konstrukcji skrętki S/FTP?

Która z podanych właściwości kabla koncentrycznego RG-58 sprawia, że obecnie nie jest on używany do tworzenia lokalnych sieci komputerowych?

Zaprezentowane właściwości karty sieciowej sugerują, że karta

| Kod Producenta | WN-370USB |

| Interfejs | USB |

| Zgodność ze standardem | IEEE 802.11 b/g/n |

| Ilość wyjść | 1 szt. |

| Zabezpieczenia | WEP 64/128, WPA, WPA2 |

| Wymiary | 49(L) x 26(W) x 10(H) mm |

Podaj domyślny port używany do przesyłania poleceń (command) w serwerze FTP

Na rysunkach technicznych dotyczących instalacji sieci komputerowej oraz dedykowanej instalacji elektrycznej, symbolem pokazanym na rysunku oznaczane jest gniazdo

Graficzny symbol pokazany na ilustracji oznacza

Granice domeny kolizyjnej nie są określane przez porty takich urządzeń jak

Który z systemów operacyjnych przeznaczonych do sieci jest dostępny na zasadach licencji GNU?

Które z poniższych poleceń służy do naprawienia głównego rekordu rozruchowego dysku twardego w systemie Windows?

Jakie kolory wchodzą w skład trybu CMYK?

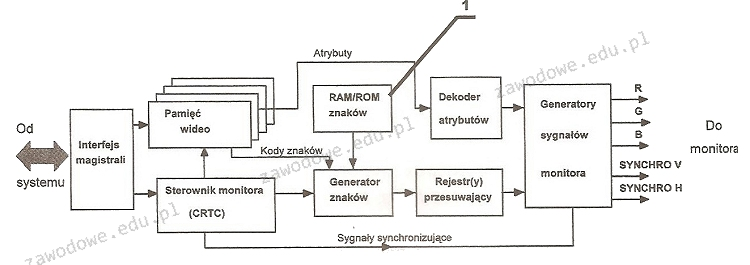

Element oznaczony cyfrą 1 na diagramie blokowym karty graficznej?

Ilustrowany schemat obrazuje zasadę funkcjonowania

Urządzenie przedstawione na rysunku

Atak DDoS (ang. Disributed Denial of Service) na serwer doprowadzi do

Cienki klient (thin client) to?

Jaką maksymalną liczbę podstawowych partycji na dysku twardym z tablicą MBR można utworzyć za pomocą narzędzia Zarządzanie dyskami dostępnego w systemie Windows?

Katalog Nakładów Rzeczowych w projektowaniu sieci służy do

Jak można zaktualizować wprowadzone zmiany w konfiguracji systemu operacyjnego Windows, korzystając z edytora zasad grup?

Który z adresów protokołu IP w wersji 4 jest poprawny pod względem struktury?

Jaką maskę powinno się zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

Aby możliwe było skierowanie wydruku na twardy dysk, konieczne jest w ustawieniach drukarki wybranie opcji drukowania do portu

Który z materiałów eksploatacyjnych nie jest stosowany w ploterach?

Impulsator pozwala na testowanie uszkodzonych systemów logicznych w komputerze, między innymi poprzez

Jakie polecenie jest używane do monitorowania statystyk protokołów TCP/IP oraz bieżących połączeń sieciowych w systemach operacyjnych z rodziny Windows?

Jaką wartość ma największa liczba 16-bitowa?

Jaka usługa musi być aktywna na serwerze, aby stacja robocza mogła automatycznie uzyskać adres IP?

Jak nazywa się serwer Windows, na którym zainstalowano usługę Active Directory?

Aby przekształcić zeskanowany obraz na tekst, należy użyć oprogramowania, które stosuje techniki

Nazwa protokołu, który pozwala na konwersję 32-bitowych adresów IP na 48-bitowe fizyczne adresy MAC w sieciach Ethernet, to:

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja, która planuje rozpocząć transmisję, nasłuchuje, czy w sieci występuje aktywność, a następnie

Jakie napięcie jest obniżane z 230 V w zasilaczu komputerowym w standardzie ATX dla różnych podzespołów komputera?

Aby określić rozmiar wolnej oraz zajętej pamięci RAM w systemie Linux, można skorzystać z polecenia

Aby stworzyć las w strukturze AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

Oprogramowanie, które pozwala na interakcję pomiędzy kartą sieciową a systemem operacyjnym, to

Jakie jest właściwe IP dla maski 255.255.255.0?