Pytanie 1

Switch pełni rolę głównego elementu w sieci o topologii

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Switch pełni rolę głównego elementu w sieci o topologii

W biurze należy zamontować 5 podwójnych gniazd abonenckich. Średnia odległość od gniazda abonenckiego do lokalnego punktu dystrybucyjnego wynosi 10 m. Jaki będzie szacunkowy koszt nabycia kabla UTP kategorii 5e, przeznaczonego do budowy sieci lokalnej, jeśli cena brutto 1 m kabla UTP kategorii 5e to 1,60 zł?

Jakie urządzenie pozwala na podłączenie drukarki bez karty sieciowej do sieci lokalnej komputerów?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

W wtyczce 8P8C, zgodnie z normą TIA/EIA-568-A, w sekwencji T568A, para przewodów biało-pomarańczowy/pomarańczowy jest przypisana do styków

Jak można zidentyfikować przeciążenie w sieci lokalnej LAN?

Jakiego elementu pasywnego sieci należy użyć do połączenia okablowania ze wszystkich gniazd abonenckich z panelem krosowniczym umieszczonym w szafie rack?

Funkcja roli Serwera Windows 2012, która umożliwia obsługę ruterów NAT oraz ruterów BGP w sieciach lokalnych, to

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Aby oddzielić komputery w sieci, które posiadają ten sam adres IPv4 i są połączone z przełącznikiem zarządzalnym, należy przypisać

Którą maskę należy zastosować, aby komputery o adresach IPv4, przedstawionych w tabeli, były przydzielone do właściwych sieci?

| Adresy IPv4 komputerów | Oznaczenie sieci |

|---|---|

| 192.168.10.30 | Sieć 1 |

| 192.168.10.60 | Sieć 1 |

| 192.168.10.130 | Sieć 2 |

| 192.168.10.200 | Sieć 3 |

Maksymalny promień zgięcia przy montażu kabla U/UTP kategorii 5E powinien wynosić

Jaki jest prefiks lokalnego adresu dla łącza (Link-Local Address) w IPv6?

Aby sprawdzić funkcjonowanie serwera DNS w systemach Windows Server, można wykorzystać narzędzie nslookup. Gdy w poleceniu podamy nazwę komputera, np. nslookup host.domena.com, nastąpi weryfikacja

Który z protokołów nie jest wykorzystywany do ustawiania wirtualnej sieci prywatnej?

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja, która planuje rozpocząć transmisję, nasłuchuje, czy w sieci występuje ruch, a następnie

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych o 600 m?

Adres IP serwera, na którym jest zainstalowana domena http://www.wp.pl to 212.77.98.9. Co jest przyczyną sytuacji przedstawionej na zrzucie ekranowym?

Jakie protokoły są częścią warstwy transportowej w modelu ISO/OSI?

Podstawową rolą monitora, który jest częścią oprogramowania antywirusowego, jest

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Protokół, który komputery wykorzystują do informowania ruterów w swojej sieci o zamiarze dołączenia do określonej grupy multicastowej lub jej opuszczenia, to

Komputer, który automatycznie otrzymuje adres IP, adres bramy oraz adresy serwerów DNS, łączy się z wszystkimi urządzeniami w sieci lokalnej za pośrednictwem adresu IP. Jednakże komputer ten nie ma możliwości nawiązania połączenia z żadnym hostem w sieci rozległej, ani poprzez adres URL, ani przy użyciu adresu IP, co sugeruje, że występuje problem z siecią lub awaria

W jakiej topologii fizycznej sieci każde urządzenie ma dokładnie dwa połączenia, z których jedno prowadzi do najbliższego sąsiada, a dane są przesyłane z jednego komputera do następnego w formie pętli?

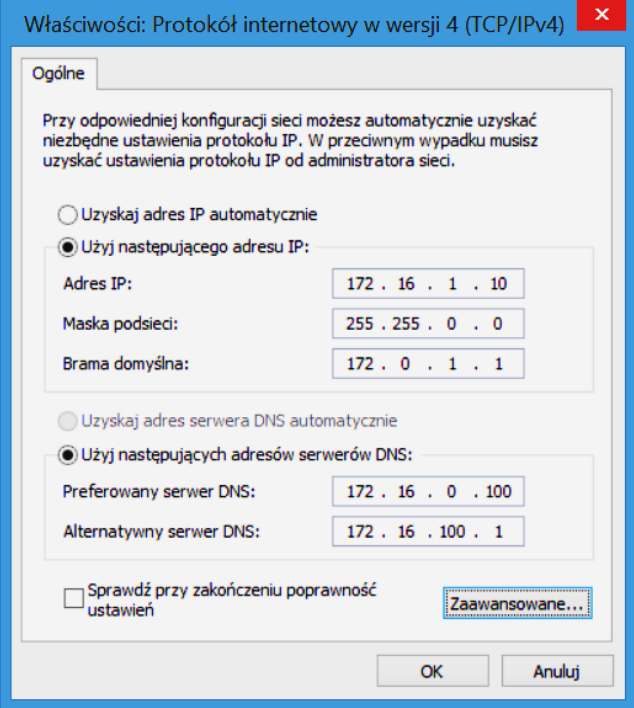

Komputer ma pracować w sieci lokalnej o adresie 172.16.0.0/16 i łączyć się z Internetem. Który element konfiguracji karty sieciowej został wpisany nieprawidłowo?

Który ze standardów opisuje strukturę fizyczną oraz parametry kabli światłowodowych używanych w sieciach komputerowych?

Dokument PN-EN 50173 wskazuje na konieczność zainstalowania minimum

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Moduł SFP, który jest wymienny i zgodny z normami, odgrywa jaką rolę w urządzeniach sieciowych?

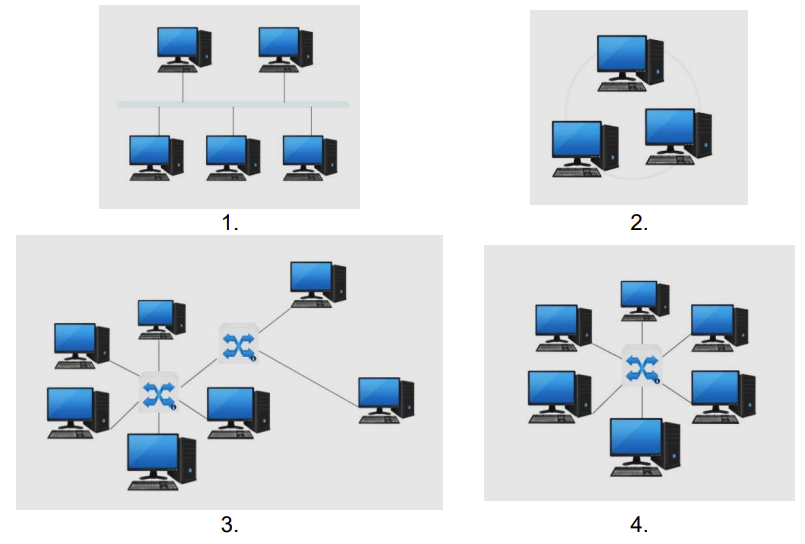

Na którym rysunku przedstawiono topologię gwiazdy?

Aby podłączyć drukarkę, która nie posiada karty sieciowej, do przewodowej sieci komputerowej, konieczne jest zainstalowanie serwera wydruku z odpowiednimi interfejsami

Protokół stworzony do nadzorowania oraz zarządzania urządzeniami w sieci, oparty na architekturze klient-serwer, w którym jeden menedżer kontroluje od kilku do kilkuset agentów to

Na ilustracji przedstawiono symbol

Podaj domyślny port, który służy do przesyłania poleceń w serwisie FTP.

Administrator systemu Linux chce nadać plikowi dokument.txt uprawnienia tylko do odczytu dla wszystkich użytkowników. Jakiego polecenia powinien użyć?

Adres MAC (Medium Access Control Address) stanowi sprzętowy identyfikator karty sieciowej Ethernet w warstwie modelu OSI

Na rysunku jest przedstawiony symbol graficzny

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jaki prefiks jest używany w adresie autokonfiguracji IPv6 w sieci LAN?