Pytanie 1

Jaki rodzaj fizycznej topologii w sieciach komputerowych jest pokazany na ilustracji?

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Jaki rodzaj fizycznej topologii w sieciach komputerowych jest pokazany na ilustracji?

Ile bajtów odpowiada jednemu terabajtowi?

Czym jest postcardware?

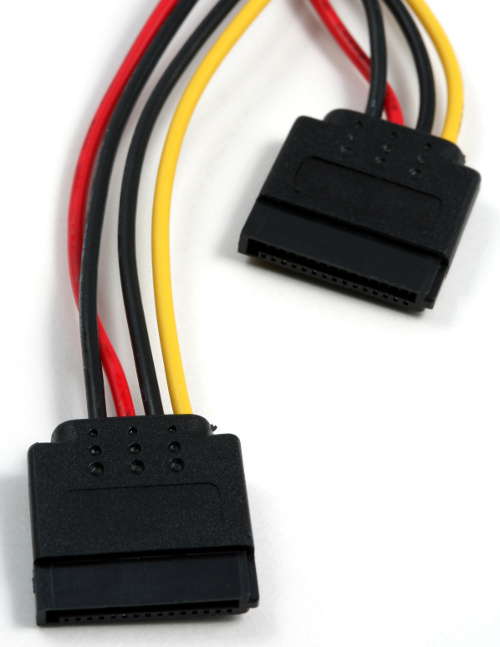

Na przedstawionym zdjęciu złącza pozwalają na

Jaką długość ma maska sieci dla adresów z klasy B?

Fast Ethernet to norma sieci przewodowej, która pozwala na przesył danych z maksymalną szybkością

Która czynność nie służy do personalizacji systemu operacyjnego Windows?

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w tworzonej sieci komputerowej, jakie rozwiązanie należy zastosować?

Aby zamontować przedstawioną kartę graficzną, potrzebna jest płyta główna posiadająca złącze

Która z konfiguracji RAID opiera się na replikacji danych pomiędzy dwoma lub większą liczbą dysków fizycznych?

Protokół trasowania wewnętrznego, który wykorzystuje metrykę wektora odległości, to

Najskuteczniejszym zabezpieczeniem sieci bezprzewodowej jest

Na komputerze, na którym zainstalowane są dwa systemy – Windows i Linux, po przeprowadzeniu reinstalacji systemu Windows drugi system przestaje się uruchamiać. Aby ponownie umożliwić uruchamianie systemu Linux oraz aby zachować wszystkie dane i ustawienia w nim zawarte, co należy zrobić?

W systemie Linux komenda usermod -s umożliwia dla danego użytkownika

Jaką usługę należy zainstalować na systemie Linux, aby umożliwić bezpieczny zdalny dostęp?

Jakie polecenie oprócz ls może być użyte przez użytkownika systemu Linux do wyświetlenia zawartości katalogu, w tym plików i podkatalogów?

Aby zweryfikować integralność systemu plików w systemie Linux, które polecenie powinno zostać użyte?

Poprawę jakości skanowania można osiągnąć poprzez zmianę

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

Który z podanych adresów IP jest adresem publicznym?

Symbol umieszczony na obudowie komputera stacjonarnego informuje o zagrożeniu przed

Ile par kabli jest używanych w standardzie 100Base-TX do obustronnej transmisji danych?

Jaki adres IP należy do urządzenia funkcjonującego w sieci 10.0.0.0/17?

Jeśli rozdzielczość myszy wynosi 200dpi, a monitor ma rozdzielczość Full HD, to aby przesunąć kursor wzdłuż ekranu, należy przesuń mysz o

Urządzenie peryferyjne, które jest kontrolowane przez komputer i wykorzystywane do obsługi dużych, płaskich powierzchni, a do produkcji druków odpornych na czynniki zewnętrzne używa farb rozpuszczalnikowych, to ploter

Internet Relay Chat (IRC) to protokół wykorzystywany do

Administrator systemu Linux wydał komendę mount /dev/sda2 /mnt/flash. Co to spowoduje?

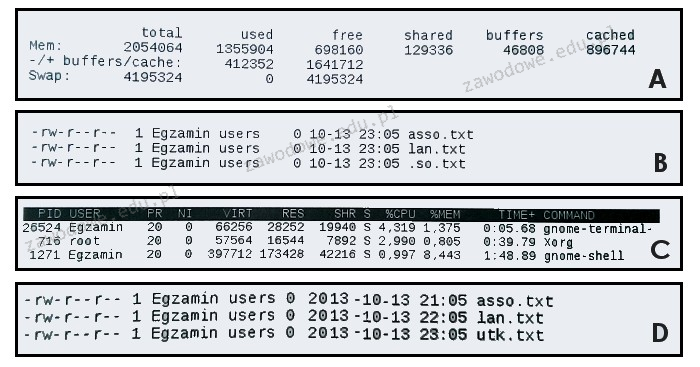

Wynik wykonania polecenia ```ls -l``` w systemie Linux przedstawia poniższy rysunek

Które cechy ma licencja bezpłatnego oprogramowania zwana freemium?

Do podłączenia projektora multimedialnego do komputera, nie można użyć złącza

Co oznacza zapis 192.168.1/24 w kontekście maski podsieci?

Zestaw komputerowy, który został przedstawiony, jest niepełny. Który z elementów nie został wymieniony w tabeli, a jest kluczowy dla prawidłowego funkcjonowania zestawu?

| Lp. | Nazwa podzespołu |

|---|---|

| 1. | Zalman Obudowa R1 Midi Tower bez PSU, USB 3.0 |

| 2. | Gigabyte GA-H110M-S2H, Realtek ALC887, DualDDR4-2133, SATA3, HDMI, DVI, D-Sub, LGA1151, mATX |

| 3. | Intel Core i5-6400, Quad Core, 2.70GHz, 6MB, LGA1151, 14nm, 65W, Intel HD Graphics, VGA, BOX |

| 4. | Patriot Signature DDR4 2x4GB 2133MHz |

| 5. | Seagate BarraCuda, 3.5", 1TB, SATA/600, 7200RPM, 64MB cache |

| 6. | LG SuperMulti SATA DVD+/-R24x,DVD+RW6x,DVD+R DL 8x, bare bulk (czarny) |

| 7. | Gembird Bezprzewodowy Zestaw Klawiatura i Mysz |

| 8. | Monitor Iiyama E2083HSD-B1 19.5inch, TN, HD+, DVI, głośniki |

| 9. | Microsoft OEM Win Home 10 64Bit Polish 1pk DVD |

Złącze zasilacza ATX12V jest przeznaczone do zasilania

Które z poniższych wskazówek jest NIEWłaściwe w kontekście konserwacji skanera płaskiego?

Który z standardów implementacji sieci Ethernet określa sieć opartą na kablu koncentrycznym, gdzie długość segmentu nie może przekraczać 185 m?

Element płyty głównej odpowiedzialny za wymianę danych między mikroprocesorem a pamięcią operacyjną RAM oraz magistralą karty graficznej jest na rysunku oznaczony numerem

Który z podanych programów pozwoli na stworzenie technicznego rysunku ilustrującego plan instalacji logicznej sieci lokalnej w budynku?

Kiedy użytkownik wpisuje w przeglądarkę adres www.egzamin.pl, nie ma on możliwości otwarcia strony WWW, natomiast wpisujący adres 211.0.12.41 zyskuje dostęp do tej strony. Problem ten wynika z nieprawidłowej konfiguracji serwera

Jakie są korzyści płynące z użycia systemu plików NTFS?

Jaką maskę powinno się zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?