Pytanie 1

Sprzęt, na którym można skonfigurować sieć VLAN, to

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Sprzęt, na którym można skonfigurować sieć VLAN, to

Który z protokołów przesyła datagramy użytkownika BEZ GWARANCJI ich dostarczenia?

Zaproponowany fragment ustawień zapory sieciowej umożliwia przesył danych przy użyciu protokołów ```iptables -A INPUT --protocol tcp --dport 443 -j ACCEPT iptables -A INPUT --protocol tcp --dport 143 -j ACCEPT iptables -A OUTPUT --protocol tcp --dport 443 -j ACCEPT iptables -A OUTPUT --protocol tcp --dport 143 -j ACCEPT```

Aby aktywować tryb awaryjny w systemach z rodziny Windows, w trakcie uruchamiania komputera trzeba nacisnąć klawisz

Adres IP przydzielony komputerowi pozwala odbiorcy pakietu IP na odróżnienie identyfikatorów

Metoda przesyłania danych między urządzeniem CD/DVD a pamięcią komputera w trybie bezpośredniego dostępu do pamięci to

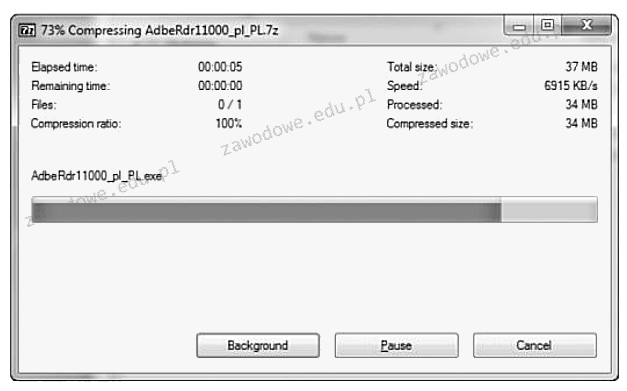

Na dołączonym obrazku pokazano działanie

Osobiste prawo autorskie twórcy do software'u

Czynnikiem zagrażającym bezpieczeństwu systemu operacyjnego, który zmusza go do automatycznej aktualizacji, są

Termin gorącego podłączenia (hot-plug) wskazuje, że podłączane urządzenie działa

W ustawieniach haseł w systemie Windows Server aktywowano opcję, że hasło musi spełniać wymagania dotyczące złożoności. Z jakiej minimalnej liczby znaków musi składać się hasło użytkownika?

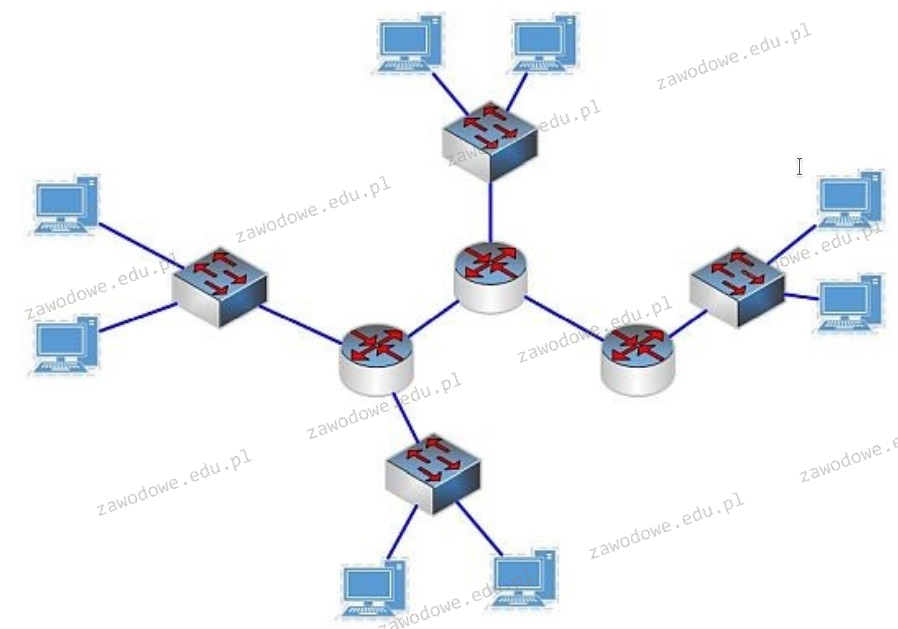

Na diagramie przedstawione są symbole

Switch jako kluczowy komponent występuje w sieci o strukturze

Zjawisko przenikania, które ma miejsce w sieciach komputerowych, polega na

Która z licencji pozwala na darmowe korzystanie z programu, pod warunkiem, że użytkownik zadba o ekologię?

Jakie urządzenie w sieci lokalnej NIE ROZDZIELA obszaru sieci komputerowej na domeny kolizyjne?

Polecenie tar w systemie Linux służy do

Jakie adresy mieszczą się w zakresie klasy C?

Komenda dsadd pozwala na

Moduł Mini-GBiCSFP pełni funkcję

Na ilustracji zaprezentowano strukturę topologiczną

Na początku procesu uruchamiania sprzętowego komputera, wykonywany jest test

Główna rola serwera FTP polega na

Aby zdalnie i jednocześnie bezpiecznie zarządzać systemem Linux, należy zastosować protokół

Jakie urządzenie pozwoli na podłączenie drukarki, która nie jest wyposażona w kartę sieciową, do lokalnej sieci komputerowej?

Wskaź na błędny układ dysku z użyciem tablicy partycji MBR?

Czytnik w napędzie optycznym, który jest zanieczyszczony, należy oczyścić

Aplikacja komputerowa, która umożliwia zarządzanie plikami oraz folderami, to:

Wskaż błędny podział dysku MBR na partycje?

Początkowe znaki heksadecymalne adresu IPv6 przeznaczonego do link-local to

DB-25 służy jako złącze

Analiza uszkodzonych elementów komputera poprzez ocenę stanu wyjściowego układu cyfrowego pozwala na

Który protokół odpowiada za bezpieczne przesyłanie danych w sieciach komputerowych?

Jakie będzie całkowite koszty materiałów potrzebnych do zbudowania sieci lokalnej dla 6 komputerów, jeśli do realizacji sieci wymagane są 100 m kabla UTP kat. 5e oraz 20 m kanału instalacyjnego? Ceny komponentów sieci zostały przedstawione w tabeli

| Elementy sieci | j.m. | cena brutto |

|---|---|---|

| Kabel UTP kat. 5e | m | 1,00 zł |

| Kanał instalacyjny | m | 8,00 zł |

| Gniazdo komputerowe | szt. | 5,00 zł |

Serwer DNS pełni rolę

Ile adresów IP można wykorzystać do adresowania komputerów w sieci o adresie 192.168.100.0 oraz masce 255.255.255.0?

Oznaczenie CE świadczy o tym, że

Mechanizm, który pozwala na podłączenie urządzeń peryferyjnych do systemu komputerowego, w którym każde urządzenie jest identyfikowane przez przypisany mu numer, to

Jaki adres IPv4 identyfikuje urządzenie funkcjonujące w sieci o adresie 14.36.64.0/20?

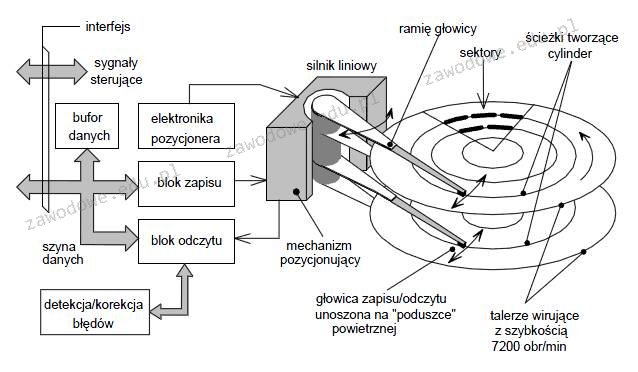

Schemat blokowy ilustruje