Pytanie 1

Kopie listy kontaktów telefonu można odzyskać z pliku o rozszerzeniu

Wynik: 38/40 punktów (95,0%)

Wymagane minimum: 20 punktów (50%)

Kopie listy kontaktów telefonu można odzyskać z pliku o rozszerzeniu

Poprawność działania lokalnej sieci komputerowej po modernizacji powinna być potwierdzona

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo brudne. Jakie środki należy zastosować, aby je wyczyścić?

Jaką liczbę adresów IP należy wykorzystać, aby 4 komputery podłączone do switcha mogły się swobodnie komunikować?

Zastosowanie programu Wireshark polega na

Materiałem eksploatacyjnym stosowanym w drukarkach tekstylnych jest

W warstwie łącza danych modelu odniesienia ISO/OSI możliwą przyczyną błędów działania lokalnej sieci komputerowej jest

Ile podsieci obejmują komputery z adresami: 192.168.5.12/25, 192.168.5.200/25 oraz 192.158.5.250/25?

Jakie typy połączeń z Internetem mogą być współdzielone w sieci lokalnej?

Jaką maksymalną ilość GB pamięci RAM może obsłużyć 32-bitowa edycja systemu Windows?

Zgodnie z KNR (katalogiem nakładów rzeczowych), montaż na skrętce 4-parowej modułu RJ45 oraz złącza krawędziowego wynosi 0,07 r-g, a montaż gniazd abonenckich natynkowych to 0,30 r-g. Jaki będzie całkowity koszt robocizny za zamontowanie 10 pojedynczych gniazd natynkowych z modułami RJ45, jeśli wynagrodzenie godzinowe montera-instalatora wynosi 20,00 zł?

Narzędziem systemu Linux OpenSUSE dedykowanym między innymi do zarządzania systemem jest

Jakie oprogramowanie służy do sprawdzania sterowników w systemie Windows?

Przedstawione na ilustracji narzędzie służy do

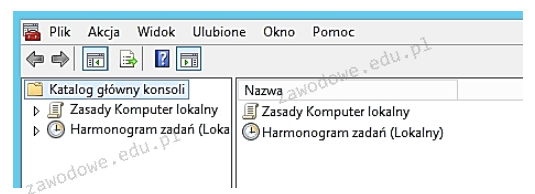

Aby otworzyć konsolę przedstawioną na ilustracji, należy wpisać w oknie poleceń

Do konserwacji elementów łożyskowanych oraz ślizgowych w urządzeniach peryferyjnych stosuje się

Port AGP służy do łączenia

Której komendy wiersza poleceń z opcji zaawansowanych naprawy systemu Windows należy użyć, aby naprawić uszkodzony MBR dysku?

Strategia zapisywania kopii zapasowych ukazana na diagramie określana jest mianem

| Day | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | 16 |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Media Set | A | A | A | A | A | A | A | A | ||||||||

| B | B | B | B | |||||||||||||

| C | C | C | ||||||||||||||

| E |

Jakie jest główne zadanie systemu DNS w sieci komputerowej?

Które urządzenie może zostać wykorzystane do rutowania ruchu sieciowego między sieciami VLAN?

Jak nazywa się pamięć podręczna?

Wynikiem poprawnego pomnożenia dwóch liczb binarnych 111001102 oraz 000111102 jest wartość

Podaj polecenie w systemie Linux, które umożliwia wyświetlenie identyfikatora użytkownika.

Na podstawie danych z "Właściwości systemu" można stwierdzić, że na komputerze zainstalowano fizycznie pamięć RAM o pojemności

| Komputer: Intel(R) Pentium (R)4 CPU 1.8GHz AT/XT Compatible 523 760 kB RAM |

Jaka jest maksymalna prędkość transferu danych w sieci lokalnej, w której zastosowano przewód UTP kat.5e do budowy okablowania strukturalnego?

W jakim typie skanera stosuje się fotopowielacze?

Celem złocenia styków złącz HDMI jest

Notacja #108 oznacza zapis liczby w systemie

Najczęstszym powodem, dla którego toner rozmazuje się na wydrukach z drukarki laserowej, jest

Która z poniższych liczb w systemie dziesiętnym poprawnie przedstawia liczbę 101111112?

Jakie polecenie powinno się wykorzystać do zainstalowania pakietów Pythona w systemie Ubuntu z oficjalnego repozytorium?

W systemie Windows do wyświetlenia treści pliku tekstowego służy polecenie

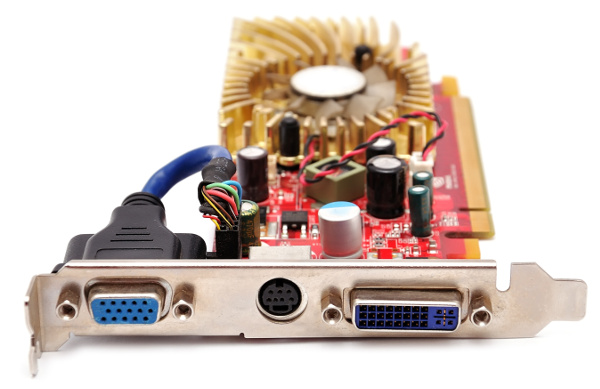

Na przedstawionej fotografii karta graficzna ma widoczne złącza

Program fsck jest stosowany w systemie Linux do

Zamontowany w notebooku trackpoint jest urządzeniem wejściowym reagującym na

Urządzenie warstwy dystrybucji, które umożliwia komunikację pomiędzy różnymi sieciami, to

Jakie polecenie w systemie Linux jest używane do planowania zadań?

Aby na Pasku zadań pojawiły się ikony z załączonego obrazu, trzeba w systemie Windows ustawić

W filmie przedstawiono konfigurację ustawień maszyny wirtualnej. Wykonywana czynność jest związana z