Pytanie 1

Jakiego typu wkrętak należy użyć do wypięcia dysku twardego mocowanego w laptopie za pomocą podanych śrub?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Jakiego typu wkrętak należy użyć do wypięcia dysku twardego mocowanego w laptopie za pomocą podanych śrub?

Jakie medium transmisyjne nosi nazwę 100BaseTX i jaka jest maksymalna prędkość danych, która może być w nim osiągnięta?

Drukarką przeznaczoną do druku etykiet i kodów kreskowych, która drukuje poprzez roztapianie pokrycia specjalnej taśmy, w wyniku czego barwnik z niej zostaje przyklejony do materiału, na którym następuje drukowanie jest drukarka

Wskaż technologię stosowaną do zapewnienia dostępu do Internetu w połączeniu z usługą telewizji kablowej, w której światłowód oraz kabel koncentryczny pełnią rolę medium transmisyjnego

Aby na Pasku zadań pojawiły się ikony z załączonego obrazu, trzeba w systemie Windows ustawić

Które z zaleceń jest nieodpowiednie dla konserwacji skanera płaskiego?

Jakie urządzenie NIE powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

W filmie przedstawiono konfigurację ustawień maszyny wirtualnej. Wykonywana czynność jest związana z

Jakie jest właściwe IP dla maski 255.255.255.0?

Czym jest prefetching?

Który zakres adresów pozwala na komunikację multicast w sieciach z użyciem adresacji IPv6?

Na 16 bitach możemy przechować

Symbol graficzny przedstawiony na ilustracji oznacza jaką bramkę logiczną?

Co oznacza skrót WAN?

W systemie Linux można uzyskać kopię danych przy użyciu komendy

Narzędzie chroniące przed nieautoryzowanym dostępem do lokalnej sieci, to

Która z licencji na oprogramowanie wiąże je trwale z zakupionym komputerem i nie pozwala na przenoszenie praw użytkowania programu na inny komputer?

Procesem nieodwracalnym, całkowicie uniemożliwiającym odzyskanie danych z dysku twardego, jest

Jakie oznaczenie nosi wtyk powszechnie znany jako RJ45?

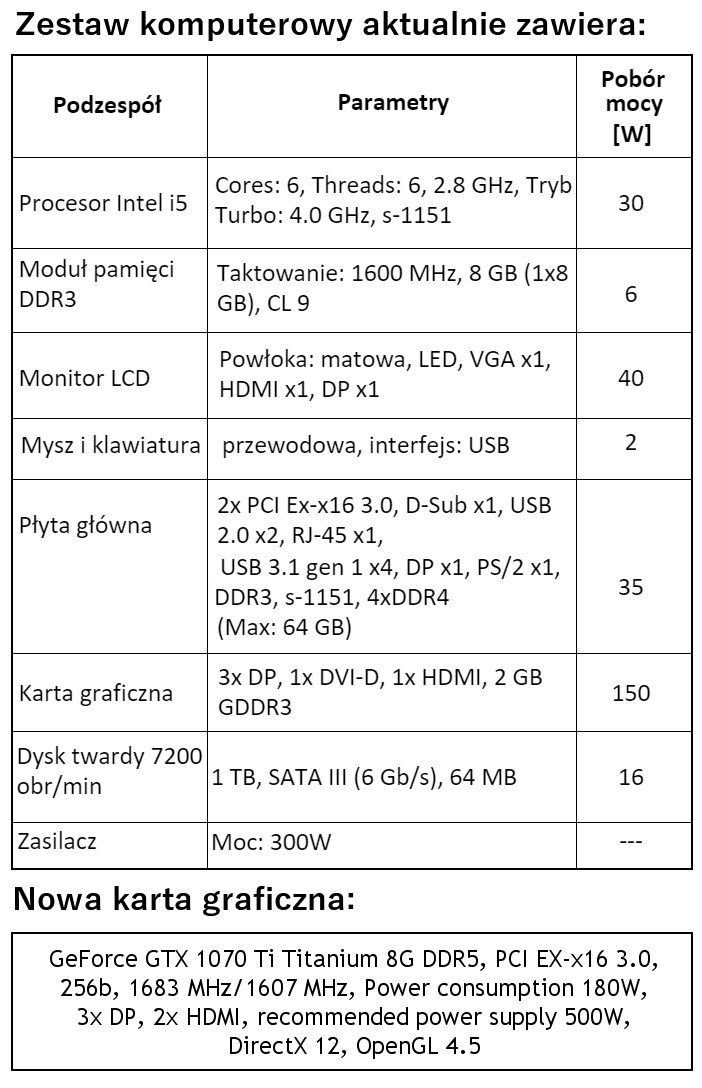

W zestawie komputerowym o parametrach wymienionych w tabeli konieczne jest zastąpienie karty graficznej nową, wskazaną w ramce. W związku z tym modernizacja tego komputera wymaga także wymiany

Jakie parametry otrzyma interfejs sieciowy eth0 po wykonaniu poniższych poleceń w systemie Linux?

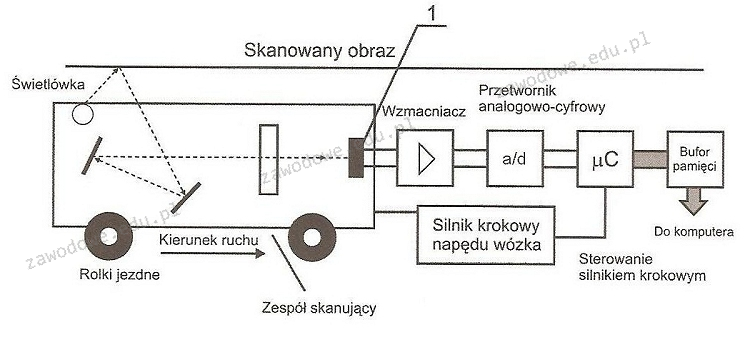

Na diagramie działania skanera, element oznaczony numerem 1 odpowiada za

Które z poniższych kont nie jest wbudowane w system Windows XP?

Jakie urządzenie należy zastosować, aby połączyć sieć lokalną wykorzystującą adresy prywatne z Internetem?

Aby umożliwić diagnozę systemu operacyjnego Windows oraz utworzyć plik zawierający listę wszystkich zaczytywanych sterowników, należy uruchomić system w trybie

Który z protokołów zapewnia bezpieczne połączenie między klientem a witryną internetową banku, zachowując prywatność użytkownika?

Zidentyfikuj urządzenie przedstawione na ilustracji

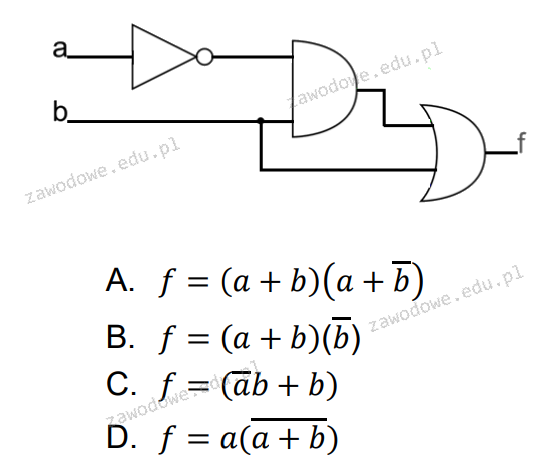

Jaką funkcję wykonuje zaprezentowany układ?

Jaką maskę podsieci powinien mieć serwer DHCP, aby mógł przydzielić adresy IP dla 510 urządzeń w sieci o adresie 192.168.0.0?

Który z komponentów komputera można wymienić bez konieczności wyłączania zasilania?

FDDI (ang. Fiber Distributed Data Interface) jest standardem przesyłania danych opartym na technologii światłowodowej. Jaką topologię wykorzystuje się w sieciach zbudowanych według tej technologii?

Jakość skanowania można poprawić poprzez zmianę

Podstawowym zadaniem mechanizmu Plug and Play jest:

Jak sprawdzić, który z programów w systemie Windows generuje największe obciążenie dla procesora?

Watomierz jest stosowany do pomiaru

Impulsator pozwala na testowanie uszkodzonych systemów logicznych w komputerze, między innymi poprzez

Jakie zadanie pełni router?

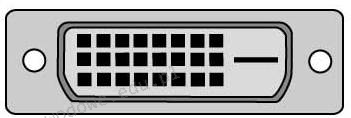

Jak brzmi nazwa portu umieszczonego na tylnym panelu komputera, który znajduje się na przedstawionym rysunku?

Dodatkowe właściwości wyniku operacji przeprowadzanej przez jednostkę arytmetyczno-logiczna ALU zawiera

Zamiana taśmy barwiącej jest związana z eksploatacją drukarki