Pytanie 1

Jakie urządzenie pracuje w warstwie łącza danych i umożliwia integrację segmentów sieci o różnych architekturach?

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Jakie urządzenie pracuje w warstwie łącza danych i umożliwia integrację segmentów sieci o różnych architekturach?

Przed rozpoczęciem instalacji sterownika dla urządzenia peryferyjnego system Windows powinien weryfikować, czy dany sterownik ma podpis

Ile adresów urządzeń w sieci jest dostępnych dzięki zastosowaniu klasy adresowej C w systemach opartych na protokołach TCP/IP?

Skaner, który został przedstawiony, należy podłączyć do komputera za pomocą złącza

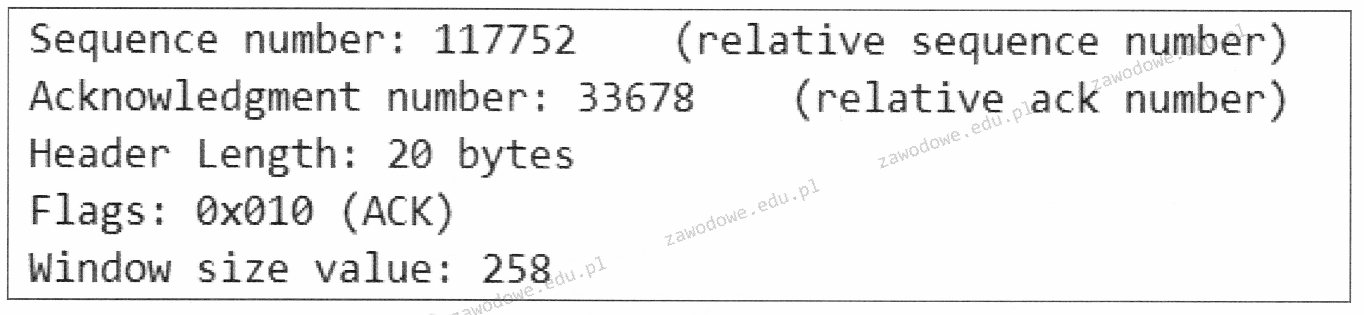

Z jakim protokołem związane są terminy 'sequence number' oraz 'acknowledgment number'?

Na stronie wydrukowanej przez drukarkę laserową występują jaśniejsze i ciemniejsze fragmenty. W celu usunięcia problemów z jakością oraz nieciągłościami w wydruku, należy

Jakie polecenie jest wysyłane do serwera DHCP, aby zwolnić wszystkie adresy przypisane do interfejsów sieciowych?

Na stabilność obrazu w monitorach CRT istotny wpływ ma

Podczas realizacji projektu sieci komputerowej, pierwszym krokiem powinno być

Które systemy operacyjne są atakowane przez wirusa MS Blaster?

Umowa, na podstawie której użytkownik ma między innymi dostęp do kodu źródłowego oprogramowania w celu jego analizy i ulepszania, to licencja

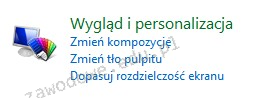

Na ilustracji ukazano narzędzie systemu Windows 7 służące do

Podczas testowania kabla sieciowego zakończonego wtykami RJ45 przy użyciu diodowego testera okablowania, diody LED zapalały się w odpowiedniej kolejności, z wyjątkiem diod oznaczonych numerami 2 i 3, które świeciły równocześnie na jednostce głównej testera, natomiast na jednostce zdalnej nie świeciły wcale. Jaka mogła być tego przyczyna?

Plik ma przypisane uprawnienia: rwxr-xr--. Jakie uprawnienia będzie miał plik po zastosowaniu polecenia chmod 745?

Który standard w sieciach LAN określa dostęp do medium poprzez wykorzystanie tokenu?

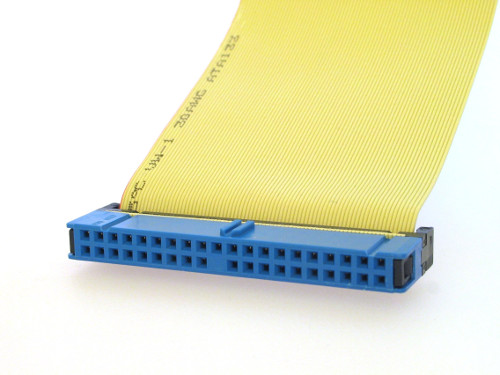

Jakie urządzenie jest pokazane na ilustracji?

W jaki sposób powinny być skonfigurowane uprawnienia dostępu w systemie Linux, aby tylko właściciel mógł wprowadzać zmiany w wybranym katalogu?

Podstawowy rekord uruchamiający na dysku twardym to

Rysunek ilustruje rezultaty sprawdzania działania sieci komputerowej przy użyciu polecenia

Jakie polecenie w systemie Linux pokazuje czas działania systemu oraz jego średnie obciążenie?

Aby przeprowadzić instalację systemu operacyjnego z rodziny Windows na stacjach roboczych, konieczne jest dodanie na serwerze usług

Jaką liczbę podwójnych gniazd RJ45 należy zainstalować w pomieszczeniu o wymiarach 8 x 5 m, aby spełniać wymagania normy PN-EN 50173?

Prezentowany komunikat pochodzi z wykonania polecenia

Element obliczeń zmiennoprzecinkowych to

W jakiej fizycznej topologii sieci komputerowej każdy węzeł ma łączność fizyczną z każdym innym węzłem w sieci?

W systemie Linux narzędzie iptables jest wykorzystywane do

Jaką funkcję pełni zarządzalny przełącznik, aby łączyć wiele połączeń fizycznych w jedno logiczne, co pozwala na zwiększenie przepustowości łącza?

Który typ profilu użytkownika zmienia się i jest zapisywany na serwerze dla klienta działającego w sieci Windows?

Jakie rozszerzenia mają pliki instalacyjne systemu operacyjnego Linux?

Natychmiast po dostrzeżeniu utraty istotnych plików na dysku twardym, użytkownik powinien

Na ilustracji widoczna jest pamięć operacyjna

Litera S w protokole FTPS oznacza zabezpieczenie danych podczas ich przesyłania poprzez

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi przedstawione na rysunku. Przy konfiguracji połączenia z siecią Z1 musi określić dla tej sieci

Na ilustracji pokazano wtyczkę taśmy kabel)

Czym zajmuje się usługa DNS?

Aby sprawdzić dysk twardy w systemie Linux na obecność uszkodzonych sektorów, użytkownik może zastosować program

Urządzeniem, które chroni przed różnorodnymi atakami sieciowymi oraz może wykonywać dodatkowe zadania, takie jak szyfrowanie przesyłanych informacji lub automatyczne informowanie administratora o próbie włamania, jest

Które z urządzeń sieciowych funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

Jakie złącze na tylnym panelu komputera jest przedstawione przez podany symbol graficzny?

System operacyjny został poddany atakowi przez oprogramowanie szpiegujące. Po usunięciu problemów, aby zapobiec przyszłym atakom, należy