Pytanie 1

Administrator systemu Windows Server zamierza zorganizować użytkowników sieci w różnorodne grupy, które będą miały zróżnicowane uprawnienia do zasobów w sieci oraz na serwerze. Najlepiej osiągnie to poprzez zainstalowanie roli

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Administrator systemu Windows Server zamierza zorganizować użytkowników sieci w różnorodne grupy, które będą miały zróżnicowane uprawnienia do zasobów w sieci oraz na serwerze. Najlepiej osiągnie to poprzez zainstalowanie roli

Jaki jest prefiks lokalnego adresu dla łącza (Link-Local Address) w IPv6?

Który element zabezpieczeń znajduje się w pakietach Internet Security (IS), ale nie występuje w programach antywirusowych (AV)?

Jaki będzie całkowity koszt brutto materiałów zastosowanych do wykonania odcinka okablowania łączącego dwie szafki sieciowe wyposażone w panele krosownicze, jeżeli wiadomo, że zużyto 25 m skrętki FTP cat. 6A i dwa moduły Keystone? Ceny netto materiałów znajdują się w tabeli, stawka VAT na materiały wynosi 23%.

| Materiał | j.m. | Cena jednostkowa netto | |

|---|---|---|---|

| Skrętka FTP cat. 6A | m. | 3,50 zł | |

| Moduł Keystone FTP RJ45 | szt. | 9,50 zł | |

Wynik wykonania którego polecenia widoczny jest na fragmencie zrzutu z ekranu?

| Network Destination | Netmask | Gateway | Interface | Metric |

|---|---|---|---|---|

| 0.0.0.0 | 0.0.0.0 | 192.168.0.1 | 192.168.0.65 | 50 |

| 127.0.0.0 | 255.0.0.0 | On-link | 127.0.0.1 | 331 |

| 127.0.0.1 | 255.255.255.255 | On-link | 127.0.0.1 | 331 |

| 127.255.255.255 | 255.255.255.255 | On-link | 127.0.0.1 | 331 |

| 169.254.0.0 | 255.255.0.0 | On-link | 169.254.189.240 | 281 |

| 169.254.189.240 | 255.255.255.255 | On-link | 169.254.189.240 | 281 |

| 169.254.255.255 | 255.255.255.255 | On-link | 169.254.189.240 | 281 |

| 192.168.0.0 | 255.255.255.0 | On-link | 192.168.0.65 | 306 |

| 192.168.0.65 | 255.255.255.255 | On-link | 192.168.0.65 | 306 |

| 192.168.0.255 | 255.255.255.255 | On-link | 192.168.0.65 | 306 |

| 192.168.56.0 | 255.255.255.0 | On-link | 192.168.56.1 | 281 |

| 192.168.56.1 | 255.255.255.255 | On-link | 192.168.56.1 | 281 |

| 192.168.56.255 | 255.255.255.255 | On-link | 192.168.56.1 | 281 |

| 224.0.0.0 | 240.0.0.0 | On-link | 127.0.0.1 | 331 |

| 224.0.0.0 | 240.0.0.0 | On-link | 192.168.56.1 | 281 |

| 224.0.0.0 | 240.0.0.0 | On-link | 192.168.0.65 | 306 |

| 224.0.0.0 | 240.0.0.0 | On-link | 169.254.189.240 | 281 |

| 255.255.255.255 | 255.255.255.255 | On-link | 127.0.0.1 | 331 |

| 255.255.255.255 | 255.255.255.255 | On-link | 192.168.56.1 | 281 |

| 255.255.255.255 | 255.255.255.255 | On-link | 192.168.0.65 | 306 |

| 255.255.255.255 | 255.255.255.255 | On-link | 169.254.189.240 | 281 |

W wyniku wykonania przedstawionych poleceń systemu Linux interfejs sieciowy eth0 otrzyma

| ifconfig eth0 10.0.0.100 netmask 255.255.255.0 broadcast 10.0.0.255 up route add default gw 10.0.0.10 |

Adres w systemie dziesiętnym 136.168.148.99 ma odpowiadający mu zapis w systemie binarnym

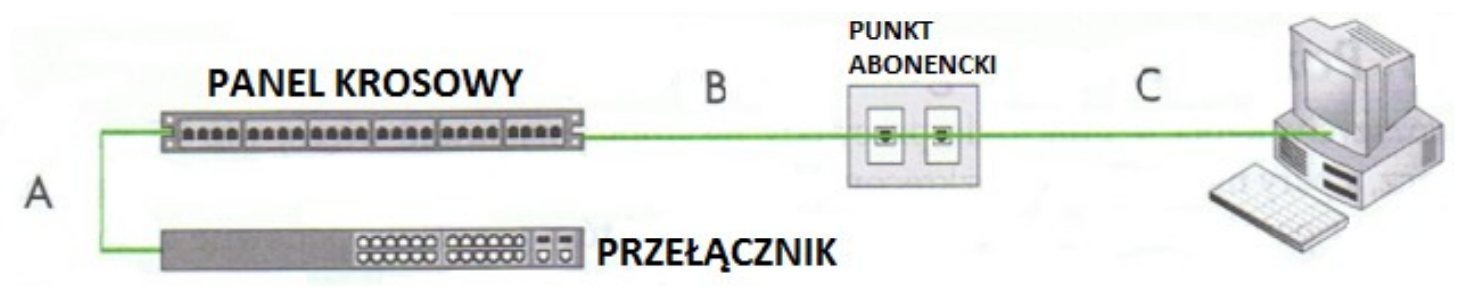

Zgodnie z normą PN-EN 50174 dopuszczalna łączna długość kabla połączeniowego pomiędzy punktem abonenckim a komputerem i kabla krosowniczego (A+C) wynosi

Aby serwer DNS mógł poprawnie przekształcać nazwy domenowe na adresy IPv6, konieczne jest skonfigurowanie rekordu

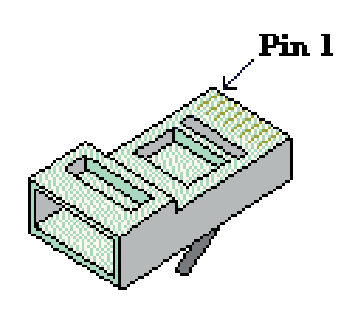

Jaka jest kolejność przewodów we wtyku RJ45 zgodnie z sekwencją połączeń T568A?

| Kolejność 1 | Kolejność 2 | Kolejność 3 | Kolejność 4 |

| 1. Biało-niebieski 2. Niebieski 3. Biało-brązowy 4. Brązowy 5. Biało-zielony 6. Zielony 7. Biało-pomarańczowy 8. Pomarańczowy | 1. Biało-pomarańczowy 2. Pomarańczowy 3. Biało-zielony 4. Niebieski 5. Biało-niebieski 6. Zielony 7. Biało-brązowy 8. Brązowy | 1. Biało-brązowy 2. Brązowy 3. Biało-pomarańczowy 4. Pomarańczowy 5. Biało-zielony 6. Niebieski 7. Biało-niebieski 8. Zielony | 1. Biało-zielony 2. Zielony 3. Biało-pomarańczowy 4. Niebieski 5. Biało-niebieski 6. Pomarańczowy 7. Biało-brązowy 8. Brązowy |

Jakie polecenie diagnostyczne powinno się wykorzystać do sprawdzenia, czy miejsce docelowe odpowiada oraz w jakim czasie otrzymano odpowiedź?

W systemach z rodziny Windows Server, w jaki sposób definiuje się usługę serwera FTP?

Zadaniem serwera jest rozgłaszanie drukarek w obrębie sieci, kolejka zadań do wydruku oraz przydzielanie uprawnień do korzystania z drukarek?

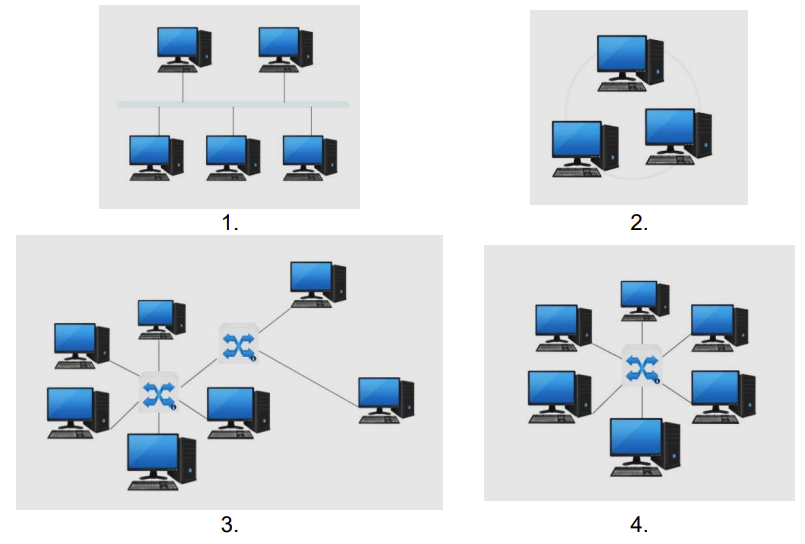

Na którym rysunku przedstawiono topologię gwiazdy?

Ile podsieci obejmują komputery z adresami: 192.168.5.12/25, 192.168.5.50/25, 192.168.5.200/25 oraz 192.158.5.250/25?

Który komponent serwera w formacie rack można wymienić bez potrzeby demontażu górnej pokrywy?

Protokół, który umożliwia synchronizację zegarów stacji roboczych w sieci z serwerem NCP, to

Jak dodać użytkownika jkowalski do lokalnej grupy pracownicy w systemie Windows za pomocą polecenia?

Jakie urządzenie pozwala na stworzenie grupy komputerów, które są do niego podłączone i operują w sieci z identycznym adresem IPv4, w taki sposób, aby komunikacja między komputerami miała miejsce jedynie w obrębie tej grupy?

Od momentu wprowadzenia Windows Server 2008, zakupując konkretną edycję systemu operacyjnego, nabywca otrzymuje prawo do zainstalowania określonej liczby kopii w środowisku fizycznym oraz wirtualnym. Która wersja tego systemu umożliwia nieograniczone instalacje wirtualne serwera?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

W sieci o adresie 192.168.0.64/26 drukarka sieciowa powinna uzyskać ostatni adres z dostępnej puli. Który to adres?

Użycie na komputerze z systemem Windows poleceń ```ipconfig /release``` oraz ```ipconfig /renew``` umożliwia weryfikację działania usługi w sieci

W której części edytora lokalnych zasad grupy w systemie Windows można ustawić politykę haseł?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Oblicz całkowity koszt kabla UTP Cat 6, który posłuży do połączenia 5 punktów abonenckich z punktem dystrybucyjnym, wiedząc, że średnia odległość między punktem abonenckim a punktem dystrybucyjnym wynosi 8 m, a cena brutto 1 m kabla to 1 zł. W obliczeniach należy uwzględnić dodatkowe 2 m kabla na każdy punkt abonencki.

Aby zarejestrować i analizować pakiety przesyłane w sieci, należy wykorzystać aplikację

Zgodnie z normą EN-50173, klasa D skrętki komputerowej obejmuje zastosowania wykorzystujące zakres częstotliwości

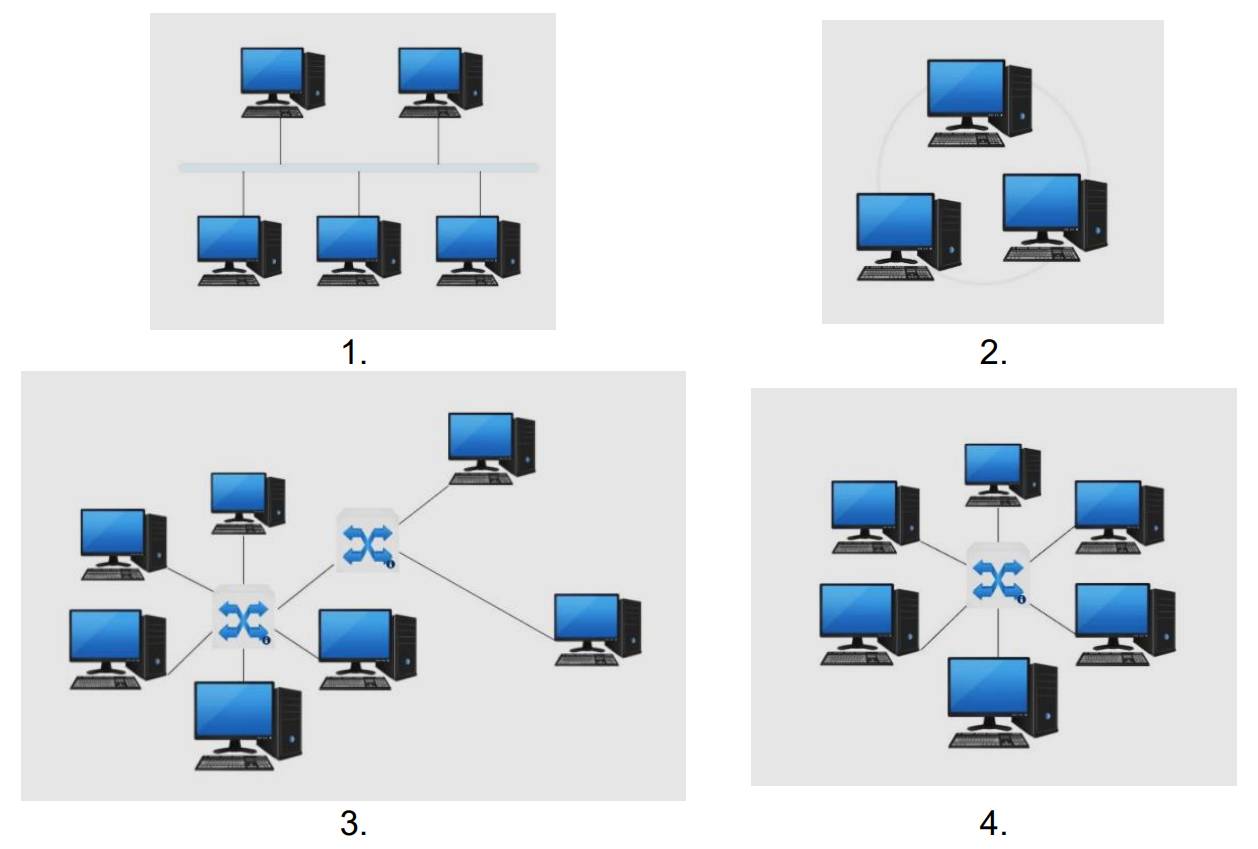

Na którym rysunku przedstawiono topologię gwiazdy rozszerzonej?

Który ze wskaźników okablowania strukturalnego definiuje stosunek mocy testowego sygnału w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu przewodu?

W biurze rachunkowym potrzebne jest skonfigurowanie punktu dostępu oraz przygotowanie i podłączenie do sieci bezprzewodowej trzech komputerów oraz drukarki z WiFi. Koszt usługi konfiguracji poszczególnych elementów sieci wynosi 50 zł za każdy komputer, 50 zł za drukarkę i 100 zł za punkt dostępu. Jaki będzie całkowity wydatek związany z tymi pracami serwisowymi?

Aby sprawdzić funkcjonowanie serwera DNS w systemach Windows Server, można wykorzystać narzędzie nslookup. Gdy w poleceniu podamy nazwę komputera, np. nslookup host.domena.com, nastąpi weryfikacja

Wskaż właściwy adres hosta?

Jakie urządzenie pozwala komputerom na bezprzewodowe łączenie się z przewodową siecią komputerową?

Który z zakresów adresów IPv4 jest właściwie przyporządkowany do klasy?

| Zakres adresów IPv4 | Klasa adresu IPv4 |

|---|---|

| 1.0.0.0 ÷ 127.255.255.255 | A |

| 128.0.0.0 ÷ 191.255.255.255 | B |

| 192.0.0.0 ÷ 232.255.255.255 | C |

| 233.0.0.0 ÷ 239.255.255.255 | D |

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Która norma określa parametry transmisyjne dla komponentów kategorii 5e?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jak wygląda ścieżka sieciowa do folderu pliki, który jest udostępniony pod nazwą dane jako ukryty zasób?

Które z poniższych zdań charakteryzuje protokół SSH (Secure Shell)?