Pytanie 1

Który z wymienionych parametrów dysku twardego ma największy wpływ na jego wydajność?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Który z wymienionych parametrów dysku twardego ma największy wpływ na jego wydajność?

Co to jest BEM w kontekście CSS?

Programista aplikacji mobilnych pragnie zmienić swoją ścieżkę kariery na Full-Stack Developera. Wskaż kurs, który powinien wybrać, żeby to osiągnąć?

Podana deklaracja zmiennych w języku JAVA zawiera

String imie = "Anna"; short wiek = 12; int i = 0; char plec = 'K'; boolean jestUczniem = true;

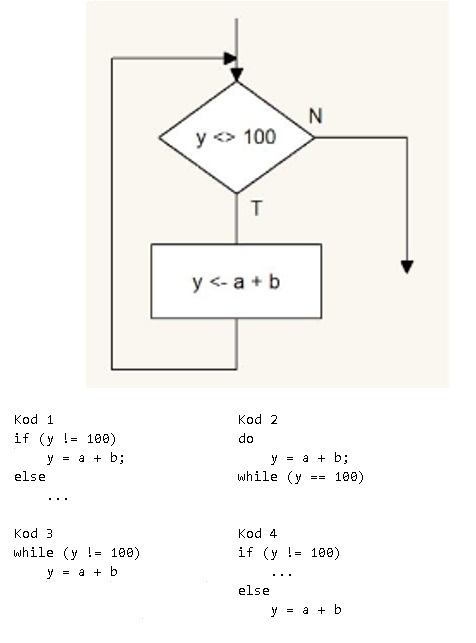

Który z poniższych kodów realizuje przedstawiony fragment algorytmu?

Jaką rolę odgrywa pamięć operacyjna (RAM) w komputerowym systemie?

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

W jakiej topologii sieciowe wszystkie urządzenia są bezpośrednio powiązane z każdym innym?

W środowisku IDE przeznaczonym do tworzenia aplikacji okienkowych zdefiniowano okno Form1. Aby wprowadzić zmiany w ustawieniach, w kolejności: tytuł okna na górnym pasku, standardowy kursor na strzałkę oraz kolor tła okna, należy dostosować następujące pola w oknie Properties:

Jaka jest złożoność obliczeniowa poniższego algorytmu?

for (int i = 0; i < n; i++) { for (int j = 0; j < n; j++) { for (int k = 0; k < n; k++) { array[i][j][k] = i + j + k; } } }

Które z poniższych nie jest rodzajem bazy danych?

Który element HTML5 służy do wyświetlania zawartości video?

Co to jest WebSocket?

Jak nazywa się technika umożliwiająca asynchroniczne wykonywanie operacji w JavaScript?

W jakim przypadku należy umieścić poszkodowanego w pozycji bocznej bezpiecznej?

Co to jest WebSockets?

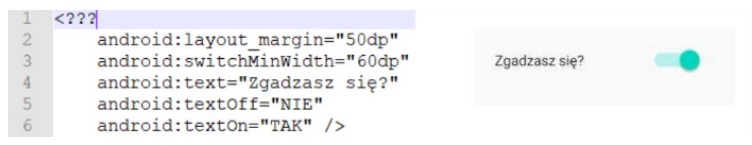

Jaką nazwę kontrolki powinno się umieścić w początkowej linii kodu, w miejscu <???, aby została ona wyświetlona w podany sposób?

Która z poniższych technologii jest używana do tworzenia interfejsów użytkownika w aplikacjach React?

W systemie RGB kolor Pale Green przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Co oznacza skrót CDN w kontekście aplikacji webowych?

Błędy w interpretacji kodu stworzonego za pomocą React.js lub Angular można wykryć dzięki

W jakiej sytuacji wykorzystanie stosu będzie korzystniejsze niż lista podczas projektowania zestawu danych?

W wyniku realizacji zaprezentowanego kodu na ekranie pojawią się:

int tablica[10]; for (int i = 0; i < 10; i++) { if (i % 3 != 0) std::cout << tablica[i] << ", "; }

Co to jest lazy loading?

Jakie elementy powinny być zawarte w instrukcji dla użytkownika danej aplikacji?

Które z poniżej wymienionych afirmacji najtrafniej charakteryzuje proces interpretacji kodu?

Co to jest serverless computing?

Zapisany kod w języku Python ilustruje

pierwiastki = {"N": "Azot", "O": "Tlen", "P": "Fosfor", "Si": "Siarka"}

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

Który z wymienionych terminów dotyczy klasy, która stanowi podstawę dla innych klas, lecz nie może być tworzona w instancji?

Jakie oprogramowanie służy do monitorowania błędów oraz zarządzania projektami?

Które zdarzenie w JavaScript jest wywoływane po całkowitym załadowaniu strony?

Wskaż poprawny komentarz jednoliniowy, który można dodać w linii 3 w miejscu znaków zapytania, aby był zgodny ze składnią i opisywał operację przeprowadzaną w tej linii?

string[] langs = {"C++", "C#", "Java", "Python"}; foreach (string i in langs) { Console.WriteLine(i); ??? }

Zademonstrowana pętla wykorzystuje obiekt random do:

var random = new Random(); String pulaZnakow = "abcdefghijklmnopqrstuwxyzABCDEFGHIJKLMNOPQRSTUWXYZ"; int dlPuli = pulaZnakow.Length - 1; char znak; string wynik = ""; for (int i = 0; i < 8; i++) { znak = pulaZnakow[random.Next(0, dlPuli)]; wynik += znak; }

Który z wymienionych elementów NIE stanowi części instrukcji dla użytkownika programu?

Który system informatyczny powinien być zastosowany do zarządzania sprzedażą w e-sklepie?

Która z poniższych metod HTTP jest idempotentna?

Jak zrealizować definiowanie własnego wyjątku w języku C++?

Który z języków programowania jest najczęściej wykorzystywany do budowania aplikacji internetowych po stronie serwera?

Która z wymienionych aplikacji stanowi przykład prostego rozwiązania mobilnego?