Pytanie 1

Elementy znajdujące się na płycie głównej, takie jak układy do komunikacji modemowej i dźwiękowej, a także kontrolery sieciowe oraz FireWire, są konfigurowane w menu BIOS w sekcji

Wynik: 13/40 punktów (32,5%)

Wymagane minimum: 20 punktów (50%)

Elementy znajdujące się na płycie głównej, takie jak układy do komunikacji modemowej i dźwiękowej, a także kontrolery sieciowe oraz FireWire, są konfigurowane w menu BIOS w sekcji

Demodulacja to proces odzyskiwania sygnału

Który z segmentów światłowodu jednomodowego o długości L oraz tłumieniu T ma najmniejszą wartość tłumienności jednostkowej?

Podaj wartość maski odwrotnej dla podsieci 255.255.240.0?

Metoda filtrowania datagramów, stosowana do ochrony sieci lokalnej przed nieautoryzowanym dostępem z zewnątrz, to

Czym jest rejestr stacji własnych HLR (Home Location Register) w systemie GSM 2?

Zjawisko, w którym współczynnik załamania ośrodka zmienia się w zależności od częstotliwości fali świetlnej, określamy mianem

Sygnał uzyskany poprzez próbkowanie sygnału analogowego, który jest ciągły, nazywamy sygnałem

Gdy podczas instalacji sterownika do drukarki sieciowej odpowiedni model nie występuje na liście kreatora dodawania sprzętu, co należy zrobić?

Jakim rodzajem transmisji posługuje się DHCP (Dynamic Host Configuration Protocol) przy współpracy z protokołem IPv4?

Sprzętowa realizacja komutacji pozwala na szybką transmisję danych w niewielkich paczkach o stałej wielkości 53 bajty?

Sterownik przerwań zarządza zgłoszeniami przerwań pochodzącymi z urządzeń wejścia- wyjścia. Które z tych urządzeń dysponuje numerem przerwania o najwyższym priorytecie?

Co oznacza skrót PID w systemach operacyjnych obsługujących wiele zadań?

Zgodnie z wymogami licencji OEM, gdzie należy zamieścić naklejkę z kluczem produktu?

Jaką rolę pełni Zapora Systemu Windows w komputerze?

Według obowiązujących norm minimalna rezystancja izolacji każdej żyły kabla XzTKMXpw na długości 1000 m powinna wynosić

Jaką techniką komutacji nazywamy metodę, w której droga transmisyjna jest zestawiana i rezerwowana na cały okres trwania połączenia?

W jakich jednostkach określa się natężenie ruchu w sieciach telekomunikacyjnych?

Jaką rolę odgrywa filtr dolnoprzepustowy w układzie próbkującym?

Który typ macierzy RAID zapewnia tzw. mirroring dysków?

Podstawowa usługa telefoniczna, która umożliwia analogowy przesył dźwięku przez komutowane łącza telefoniczne, realizowana w zakresie 300 Hz do 3400 Hz, jest oznaczana skrótem

Jakie narzędzie należy wykorzystać do aktualizacji sterownika urządzenia w systemie MS Windows?

Który standard technologii bezprzewodowej określa możliwość przesyłania danych na typową odległość 3-10 km?

W sygnalizacji wykorzystuje się ramki systemu PCM 30/32

W dokumentacji technicznej dotyczącej okablowania danego pomieszczenia występuje oznaczenie FTP 4x2x0,52 kat 5e. Oznacza to kabel telekomunikacyjny składający się z 4 par skręconych żył izolowanych

W systemach optycznych SDH, aby zredukować długie ciągi impulsów o identycznej polaryzacji, wykorzystywany jest

Na wyjściu dekodera DTMF otrzymano dwie wartości częstotliwości: 852 Hz i 1336 Hz. Wskazują one na wciśnięcie w klawiaturze wybierczej klawisza o numerze

| 1209 Hz | 1336 Hz | 1477 Hz | 1633 Hz | |

| 697 Hz | 1 | 2 | 3 | A |

| 770 Hz | 4 | 5 | 6 | B |

| 852 Hz | 7 | 8 | 9 | C |

| 941 Hz | * | 0 | # | D |

Aktywny pomiar jakości usług QoS (Quality of Service) nie bazuje na ocenie

Która technika archiwizacji polega na przechowywaniu w pamięci komputera plików, które zostały zmodyfikowane od czasu ostatniej pełnej kopii zapasowej?

Brak odpowiedzi na to pytanie.

Serwer, który przyjmuje polecenia SIP od klientów i przekazuje odpowiedzi kierujące ich do innych zestawów adresów SIP, to serwer

Brak odpowiedzi na to pytanie.

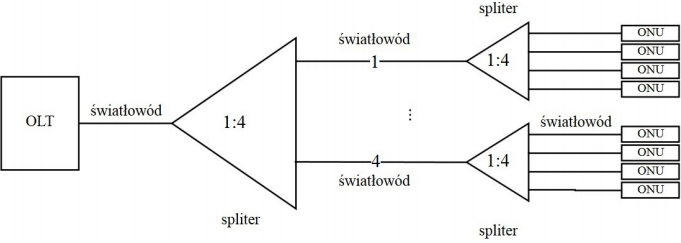

Na rysunku przedstawiono schemat blokowy sieci

Brak odpowiedzi na to pytanie.

Jak określa się procedurę weryfikującą podstawowe komponenty oraz urządzenia systemu BIOS (Basic Input/Output System) po ponownym uruchomieniu komputera?

Brak odpowiedzi na to pytanie.

Rutery dostępowe to sprzęt, który

Brak odpowiedzi na to pytanie.

Numeracja DDI (Direct Dial-In) w telefonicznych centralach z linią ISDN polega na tym, że wewnętrzny numer telefonu jest

Brak odpowiedzi na to pytanie.

Która z metod komutacji przydziela kanał rozmówny na czas trwania połączenia?

Brak odpowiedzi na to pytanie.

Jaki zakres częstotliwości wykorzystuje modem szerokopasmowy ADSL?

Brak odpowiedzi na to pytanie.

Średnica rdzenia włókna światłowodowego o jednomodowej strukturze mieści się w zakresie

Brak odpowiedzi na to pytanie.

Którą z opcji w menu głównym BIOS-u należałoby wybrać, aby skonfigurować datę systemową?

Brak odpowiedzi na to pytanie.

Jakie cechy ma licencja oprogramowania Donationware?

Brak odpowiedzi na to pytanie.

Ochrona urządzeń abonenckich przed przepięciami realizowana jest poprzez podłączenie w linię abonencką (przed urządzeniem abonenckim) specjalnego elementu nazywanego

Brak odpowiedzi na to pytanie.