Pytanie 1

Czym jest kopia różnicowa?

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Czym jest kopia różnicowa?

Symbol przedstawiony na ilustracji oznacza produkt

Najlepszą metodą ochrony danych przedsiębiorstwa, którego biura znajdują się w różnych, odległych miejscach, jest wdrożenie

Cienki klient (thin client) korzysta z protokołu

Jakie zastosowanie ma narzędzie tracert w systemach operacyjnych rodziny Windows?

Jakie funkcje realizuje system informatyczny?Kursy informatyczne

Grupa protokołów, która charakteryzuje się wspólną metodą szyfrowania, to

Prawo majątkowe przysługujące twórcy programu komputerowego

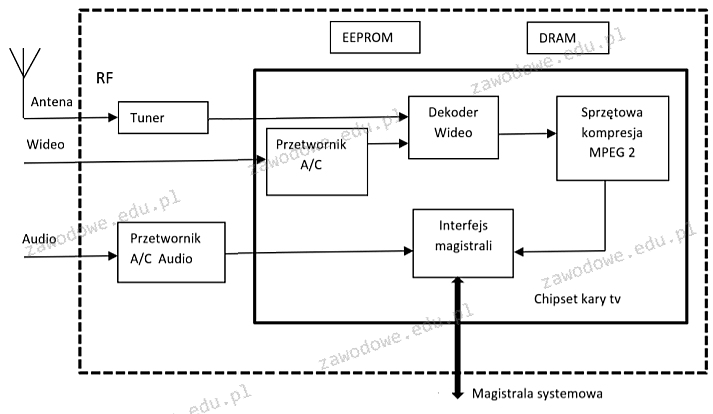

Na ilustracji zaprezentowano schemat blokowy karty

Jakie są przyczyny wyświetlenia na ekranie komputera komunikatu o wykryciu konfliktu adresów IP?

W środowisku Linux uruchomiono skrypt przy użyciu dwóch argumentów. Uzyskanie dostępu do wartości drugiego argumentu z wnętrza skryptu możliwe jest przez

Przedstawiony listing zawiera polecenia umożliwiające:

Switch>enable Switch#configure terminal Switch(config)#interface range fastEthernet 0/1-10 Switch(config-if-range)#switchport access vlan 10 Switch(config-if-range)#exit

Jakie będzie rezultatem dodawania liczb 10011012 i 110012 w systemie binarnym?

Aby chronić systemy sieciowe przed zewnętrznymi atakami, należy zastosować

Podaj właściwy sposób zapisu liczby -1210 w metodzie znak-moduł na ośmiobitowej liczbie binarnej.

Administrator Active Directory w domenie firma.local pragnie skonfigurować profil mobilny dla wszystkich użytkowników. Profil ma być zapisywany na serwerze serwer1, w folderze pliki, udostępnionym w sieci jako dane$. Który z parametrów w ustawieniach profilu użytkownika spełnia te wymagania?

W przypadku dłuższego nieużytkowania drukarki atramentowej, pojemniki z tuszem powinny

Najbardziej nieinwazyjnym, a zarazem efektywnym sposobem naprawy komputera zainfekowanego wirusem typu rootkit jest

Czym jest dziedziczenie uprawnień?

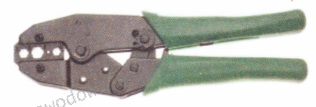

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?

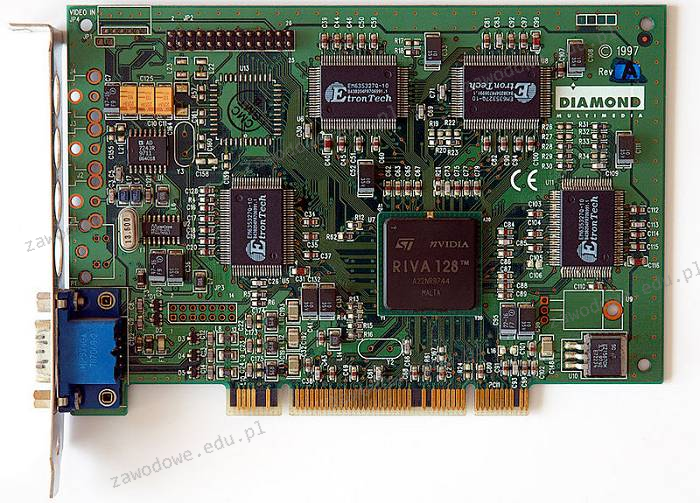

Na ilustracji ukazano kartę

System limitów dyskowych, umożliwiający kontrolowanie wykorzystania zasobów dyskowych przez użytkowników, nazywany jest

Jakie polecenie w systemie Linux pozwala na zarządzanie uprawnieniami do plików oraz katalogów?

Jakim spójnikiem określa się iloczyn logiczny?

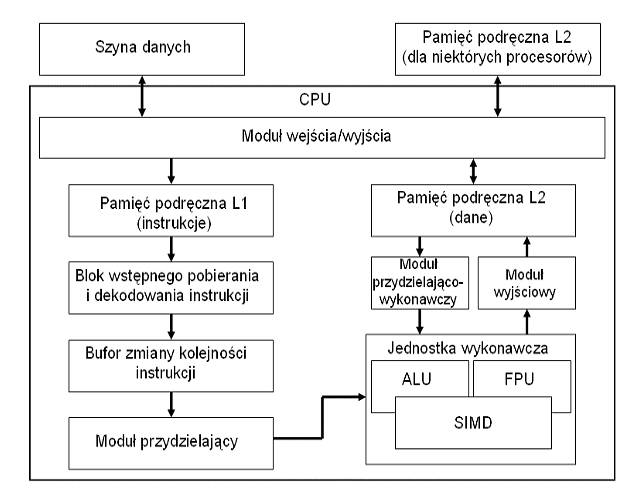

Na diagramie blokowym procesora blok funkcjonalny oznaczony jako SIMD to

Który sterownik drukarki jest niezależny od urządzenia i systemu operacyjnego oraz jest standardem w urządzeniach poligraficznych?

Aby zweryfikować indeks stabilności systemu Windows Server, należy zastosować narzędzie

W wyniku wydania polecenia: net user w konsoli systemu Windows, pojawi się

Rekord startowy dysku twardego w komputerze to

Brak odpowiedzi na to pytanie.

Jakie informacje zwraca polecenie netstat -a w systemie Microsoft Windows?

Brak odpowiedzi na to pytanie.

Jakie ustawienie należy wprowadzić przy konfiguracji serwera DHCP?

Brak odpowiedzi na to pytanie.

Jaką wartość ma moc wyjściowa (ciągła) zasilacza według parametrów przedstawionych w tabeli?

| Napięcie wyjściowe | +5 V | +3.3 V | +12 V1 | +12 V2 | -12 V | +5 VSB |

| Prąd wyjściowy | 18,0 A | 22,0 A | 18,0 A | 17,0 A | 0,3 A | 2,5 A |

| Moc wyjściowa | 120 W | 336W | 3,6 W | 12,5 W |

Brak odpowiedzi na to pytanie.

Jaką częstotliwość odświeżania należy ustawić, aby obraz na monitorze był odświeżany 85 razy na sekundę?

Brak odpowiedzi na to pytanie.

Jakiego materiału używa się w drukarkach tekstylnych?

Brak odpowiedzi na to pytanie.

Jakie materiały eksploatacyjne wykorzystuje się w rzutniku multimedialnym?

Brak odpowiedzi na to pytanie.

Jakie urządzenie powinno być użyte do łączenia komputerów w strukturze gwiazdy?

Brak odpowiedzi na to pytanie.

Jakie złącze jest potrzebne do podłączenia zasilania do CD-ROM?

Brak odpowiedzi na to pytanie.

Jak określa się atak w sieci lokalnej, który polega na usiłowaniu podszycia się pod inną osobę?

Brak odpowiedzi na to pytanie.

Jak nazywa się translacja adresów źródłowych w systemie NAT routera, która zapewnia komputerom w sieci lokalnej dostęp do internetu?

Brak odpowiedzi na to pytanie.

Minimalna odległość toru nieekranowanego kabla sieciowego od instalacji oświetleniowej powinna wynosić

Brak odpowiedzi na to pytanie.