Pytanie 1

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jaki rodzaj wykresu w programie do arkuszy kalkulacyjnych powinno się zastosować, aby zaprezentować procentowy udział poszczególnych wartości w całości?

Jakie oprogramowanie powinno być wykorzystane do przeprowadzania obliczeń oraz tworzenia wykresów na podstawie danych przedstawionych w tabeli?

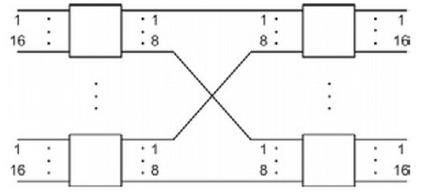

Rysunek przedstawia pole komutacyjne

W systemie PCM 30/32 przepustowość jednego kanału telefonicznego wynosi

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jaki jest adres rozgłoszeniowy dla podsieci 46.64.0.0/10?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

W modemach ADSL ocena jakości połączenia mierzona jest parametrem SNR (określającym relację sygnału do szumu). Aby nawiązać połączenie w kanale downstream, wartość tego parametru powinna wynosić przynajmniej

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Którą z podanych opcji w menu głównym BIOS-u AMI (American Megatrends Inc) należy wybrać, aby skonfigurować datę systemową?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jakie urządzenie pomiarowe umożliwia zidentyfikowanie oraz zlokalizowanie uszkodzenia w światłowodzie?

W tabeli została zamieszczona specyfikacja techniczna

| Ilość portów WAN | 1 |

| Konta SIP | 8 |

| Obsługiwane kodeki | - G.711 - alaw, ulaw - 64 Kbps - G.729 - G.729A - 8 Kbps, ramka10ms |

| Obsługiwane protokoły | - SIP - Session Initiation Protocol -SCCP - Skinny Client Control Protocol |

| Zarządzanie przez | - WWW - zarządzanie przez przeglądarkę internetową - TFTP - Trivial File Transfer Protocol - klawiatura telefonu |

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Która z wymienionych cech nie jest typowa dla komutacji pakietów?

Jakie polecenie powinno się wykonać w systemie Windows, aby przenieść zawartość folderu KAT1 do folderu KAT2, zakładając, że oba foldery znajdują się w aktualnym katalogu?

Podczas asynchronicznej transmisji szeregowej danych synchronizacja zegarów nadajnika i odbiornika musi być gwarantowana jedynie w trakcie

Narzędzie systemowe w rodzinie Windows, które pokazuje oraz pozwala na modyfikację tablicy tras pakietów, to

Jak działa macierz RAID1 wykorzystana w serwerze?

Czym jest kabel symetryczny?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jak można zdiagnozować nieciągłość w kablu światłowodowym?

Funkcja w centralach telefonicznych PBX, która umożliwia zewnętrznemu abonentowi dzwoniącemu odsłuchanie automatycznego komunikatu głosowego z informacją o dostępnych numerach wewnętrznych do wybrania za pomocą systemu DTMF, to

Jaki typ licencji przydziela oprogramowanie jedynie do jednego, określonego zestawu komputerowego?

Jaką komendę trzeba wprowadzić, aby włączyć podsieć 5.6.7.0/24 do systemu OSPF?

Sygnał zajętości ma tę samą częstotliwość co sygnał zgłoszenia, ale jest emitowany w regularnych odstępach podczas nadawania?

Ile urządzeń komputerowych można połączyć kablem UTP Cat 5e z routerem, który dysponuje 4 portami RJ45, 1 portem RJ11, 1 portem USB oraz 1 portem PWR?

Na podstawie oferty cenowej pewnej telefonii satelitarnej zaproponuj klientowi, dzwoniącemu średnio 1 000 minut miesięcznie, najtańszą taryfę.

| Plany taryfowe | Taryfa A | Taryfa B | Taryfa C | Taryfa D |

| Taryfa miesięczna | 50 € | 100 € | 250 € | 300 € |

| Pakiet tanszych minut | 100/m | 200/m | 800/m | 1 000/m |

| Opłata za minutę w pakiecie | 0,70 € | 0,50 € | 0,30 € | 0,20 € |

| Opłata za dodatkowe minuty | 1,50 € | 1,00 € | 0,50 € | 0,40 € |

Parametr jednostkowy symetrycznej linii długiej, który odpowiada za pole magnetyczne obu przewodów, to

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Dokonano pomiaru poziomu sygnału na początku oraz na końcu toru przesyłowego. Na początku toru sygnał wynosił 20 dB, a na końcu 5 dB. Jaką wartość ma tłumienność toru?

Jak odbywa się realizacja zestawień w polu komutacyjnym przy użyciu podziału przestrzennego?

Która z anten ma zysk energetyczny równy 0 dBi?

Aby ograniczyć ryzyko związane z "dziurami w systemie operacyjnym", czyli lukami w oprogramowaniu, powinno się

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Technika przesyłania danych o stałej długości 53 bajtów nazywa się komutacją

Relacja między rezystancją promieniowania anteny a sumą rezystancji promieniowania oraz rezystancji strat anteny określa

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.