Pytanie 1

Element obliczeń zmiennoprzecinkowych to

Wynik: 17/40 punktów (42,5%)

Wymagane minimum: 20 punktów (50%)

Element obliczeń zmiennoprzecinkowych to

W trakcie działania komputera doszło do samoczynnego twardego resetu. Przyczyną tego resetu może być najprawdopodobniej

Aby zmienić istniejące konto użytkownika przy użyciu polecenia net user oraz wymusić reset hasła po kolejnej sesji logowania użytkownika, jaki parametr należy dodać do tego polecenia?

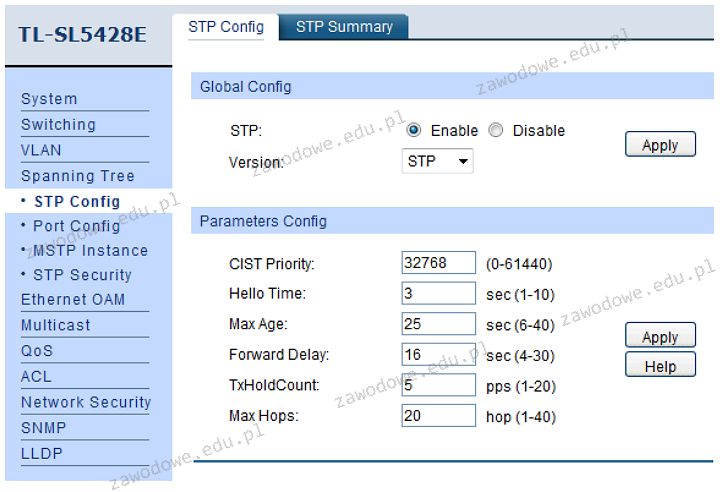

Analizując zrzut ekranu prezentujący ustawienia przełącznika, można zauważyć, że

Jakie zagrożenie nie jest eliminowane przez program firewall?

Najczęstszym powodem, dla którego toner rozmazuje się na wydrukach z drukarki laserowej, jest

Aby utworzyć ukryty, udostępniony folder w systemie Windows Serwer, należy dodać na końcu jego nazwy odpowiedni znak

Ile jest klawiszy funkcyjnych na klawiaturze w układzie QWERTY?

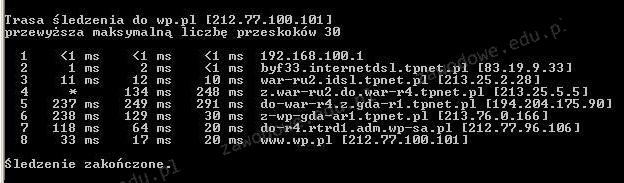

Jaki wynik działania którego z poleceń w systemie Windows jest zaprezentowany na rysunku?

Klawiatura w układzie QWERTY, która pozwala na wpisywanie znaków typowych dla języka polskiego, jest znana jako klawiatura

Jaką technologię wykorzystuje się do uzyskania dostępu do Internetu oraz odbioru kanałów telewizyjnych w formie cyfrowej?

Użytkownik systemu Windows może logować się na każdym komputerze w sieci, korzystając z profilu, który jest przechowywany na serwerze i może być zmieniany przez użytkownika. Jak nazywa się ten profil?

W systemie Linux, co oznacza znak "~" w ścieżce dostępu do plików?

Wykonanie polecenia perfmon w terminalu systemu Windows spowoduje

Wymogi działalności przedsiębiorstwa nakładają konieczność używania systemów plików, które zapewniają wysoki poziom zabezpieczeń oraz umożliwiają szyfrowanie informacji. W związku z tym należy wybrać system operacyjny Windows

Jaką usługę trzeba zainstalować na serwerze, aby umożliwić korzystanie z nazw domen?

W systemie Windows dany użytkownik oraz wszystkie grupy, do których on przynależy, posiadają uprawnienia "odczyt" do folderu XYZ. Czy ten użytkownik będzie mógł zrealizować operacje

W celu kontrolowania przepustowości sieci, administrator powinien zastosować aplikację typu

SuperPi to aplikacja używana do testowania

Na jakich portach brama sieciowa powinna umożliwiać ruch, aby klienci w sieci lokalnej mieli możliwość ściągania plików z serwera FTP?

Shareware to typ licencji, który opiera się na

Wskaż porty płyty głównej przedstawione na ilustracji.

W dokumentacji technicznej efektywność głośnika podłączonego do komputera wyraża się w jednostce

Jaką klasę adresów IP reprezentuje publiczny adres 130.140.0.0?

W przypadku okablowania strukturalnego opartego na skrętce UTP kat.6, jakie gniazda sieciowe powinny być używane?

Układ cyfrowy wykonujący operację logiczną koniunkcji opiera się na bramce logicznej

W celu konserwacji elementów z łożyskami oraz ślizgami w urządzeniach peryferyjnych wykorzystuje się

Jaki protokół aplikacyjny w modelu TCP/IP pozwala klientowi na nawiązanie bezpiecznego połączenia z firmowym serwerem przez Internet, aby zyskać dostęp do zasobów przedsiębiorstwa?

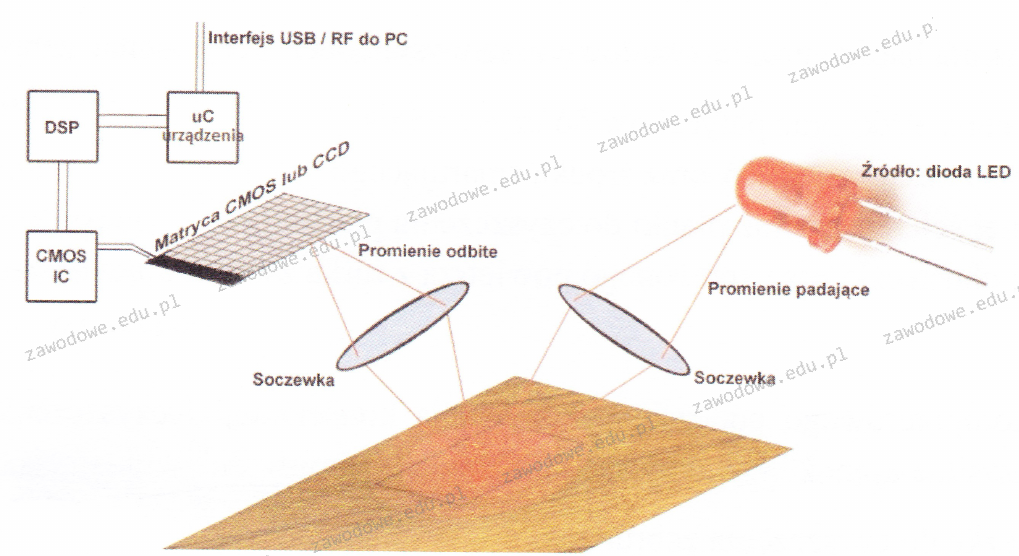

Zilustrowany schemat przedstawia zasadę funkcjonowania

ACPI to akronim, który oznacza

Jednym z czynników, dla których zapis na dysku SSD jest szybszy niż na dysku HDD, jest

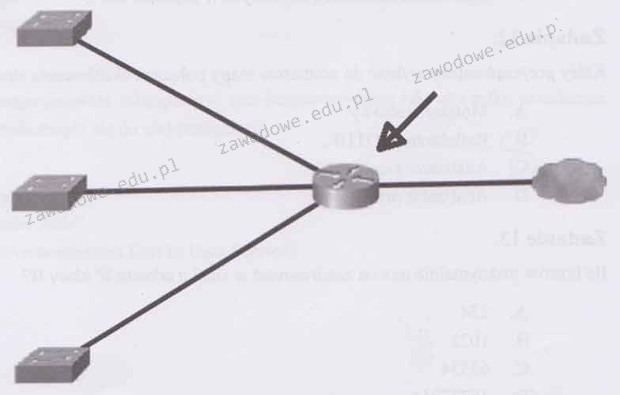

Którego urządzenia dotyczy strzałka na rysunku?

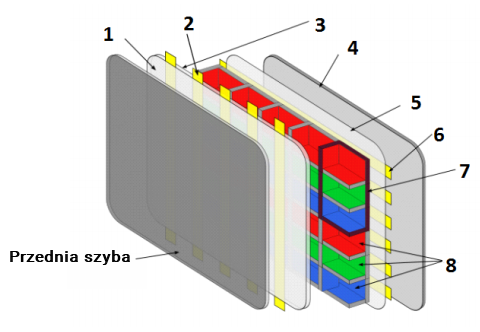

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego, oznaczenie numer 6 dotyczy

Aby wymienić uszkodzony moduł pamięci RAM, najpierw trzeba

Złącze SC powinno być zainstalowane na kablu

Który z protokołów nie działa w warstwie aplikacji modelu ISO/OSI?

Kto jest odpowiedzialny za alokację czasu procesora dla konkretnych zadań?

W systemie Linux plik ma przypisane uprawnienia 765. Jakie działania może wykonać grupa związana z tym plikiem?

Który z wymienionych interfejsów stanowi port równoległy?

Jaką cechę posiada przełącznik w sieci?