Pytanie 1

Jakie jest właściwe IP dla maski 255.255.255.0?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Jakie jest właściwe IP dla maski 255.255.255.0?

Jakie narzędzie pozwala na zarządzanie menadżerem rozruchu w systemach Windows od wersji Vista?

Składnikiem systemu Windows 10, który zapewnia ochronę użytkownikom przed zagrożeniami ze strony złośliwego oprogramowania, jest program

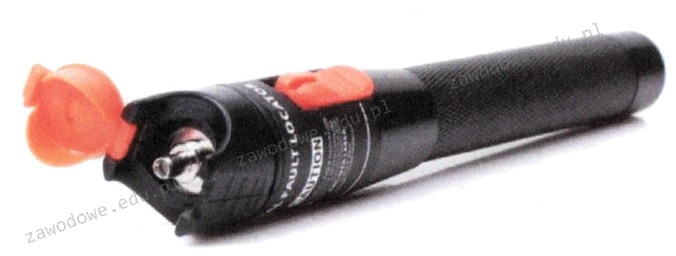

Zaprezentowane narzędzie jest wykorzystywane do

Instalacja serwera stron www w rodzinie systemów Windows Server jest możliwa dzięki roli

Aby stworzyć archiwum danych w systemie operacyjnym Ubuntu, należy użyć programu

Przy zmianach w rejestrze Windows w celu zapewnienia bezpieczeństwa należy najpierw

```echo off```\necho ola.txt >> ala.txt\npause\nJakie będzie skutki wykonania podanego skryptu?

W dokumentacji systemu operacyjnego Windows XP opisano pliki o rozszerzeniu .dll. Czym jest ten plik?

Okablowanie wertykalne w sieci strukturalnej łączy

Jakie medium transmisyjne używają myszki Bluetooth do interakcji z komputerem?

Switch sieciowy w standardzie Fast Ethernet pozwala na przesył danych z maksymalną prędkością

Jakie urządzenie elektroniczne ma zdolność do magazynowania ładunku elektrycznego?

Aby podłączyć drukarkę z interfejsem równoległym do komputera, który ma jedynie porty USB, należy użyć adaptera

Błąd typu STOP w systemie Windows (Blue Screen), który występuje w momencie, gdy system odwołuje się do niepoprawnych danych w pamięci RAM, to

W systemie Linux plik messages zawiera

Norma EN 50167 odnosi się do rodzaju okablowania

Jakie kanały są najodpowiedniejsze dla trzech sieci WLAN 2,4 GHz, aby zminimalizować ich wzajemne interferencje?

Okablowanie pionowe w systemie strukturalnym łączy się

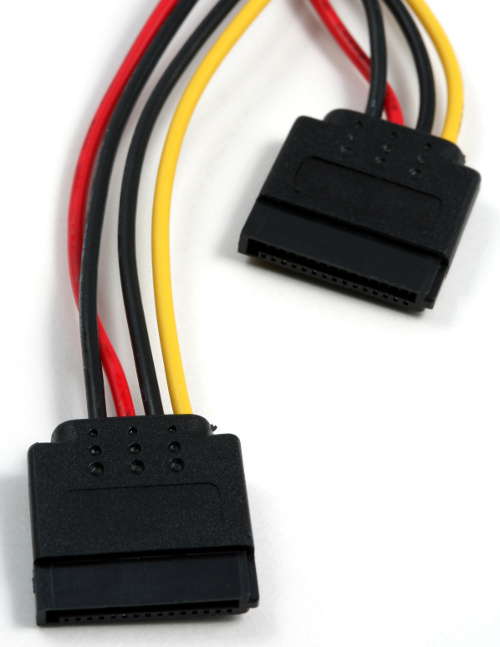

Na przedstawionym zdjęciu złącza pozwalają na

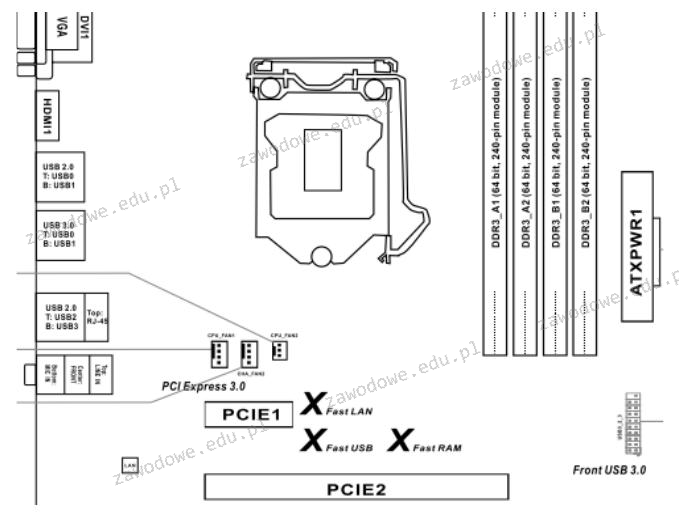

Na wskazanej płycie głównej możliwe jest zainstalowanie procesora w obudowie typu

Według KNR (katalogu nakładów rzeczowych) montaż 4-parowego modułu RJ45 oraz złącza krawędziowego to 0,07 r-g, natomiast montaż gniazd abonenckich natynkowych wynosi 0,30 r-g. Jak wysoki będzie koszt robocizny za zamontowanie 10 pojedynczych gniazd natynkowych z modułami RJ45, jeśli wynagrodzenie godzinowe montera-instalatora wynosi 20,00 zł?

Aby podłączyć 6 komputerów do sieci przy użyciu światłowodu, potrzebny jest kabel z co najmniej taką ilością włókien:

Jak nazywa się magistrala, która w komputerze łączy procesor z kontrolerem pamięci i składa się z szyny adresowej, szyny danych oraz linii sterujących?

Jakie urządzenie powinno się zastosować do podłączenia żył kabla skrętki do gniazda Ethernet?

Komputer stracił łączność z siecią. Jakie działanie powinno być podjęte w pierwszej kolejności, aby naprawić problem?

PoE to norma

Jak brzmi pełna wersja adresu IPv6 2001:0:db8::1410:80ab?

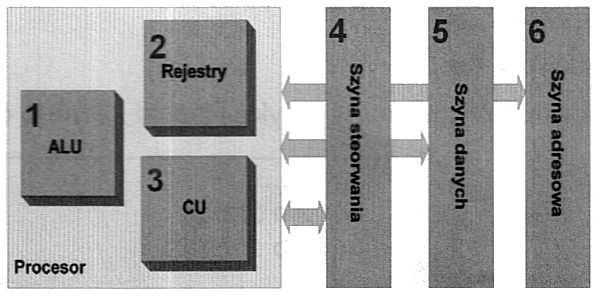

Na diagramie element odpowiedzialny za dekodowanie poleceń jest oznaczony liczbą

Jak nazywa się topologia fizyczna, w której wszystkie urządzenia końcowe są bezpośrednio połączone z jednym punktem centralnym, takim jak koncentrator lub przełącznik?

Co się stanie, jeśli w systemie operacyjnym komputera zainstalowany zostanie program określany jako Trojan?

Jaki jest główny cel stosowania maski podsieci?

W sekcji zasilania monitora LCD, powiększone kondensatory elektrolityczne mogą prowadzić do uszkodzenia

Jaki adres IP w formacie dziesiętnym odpowiada adresowi IP 10101010.00001111.10100000.11111100 zapisanym w formacie binarnym?

Które stwierdzenie opisuje profil tymczasowy użytkownika?

Czym wyróżniają się procesory CISC?

Aby zainstalować openSUSE oraz dostosować jego ustawienia, można skorzystać z narzędzia

Jaką ochronę zapewnia program antyspyware?

Zjawisko przesłuchu w sieciach komputerowych polega na

W przypadku wpisania adresu HTTP w przeglądarkę internetową pojawia się błąd "403 Forbidden", co oznacza, że