Pytanie 1

Płyta główna serwerowa potrzebuje pamięci z rejestrem do prawidłowego funkcjonowania. Który z poniższych modułów pamięci będzie zgodny z tą płytą?

Wynik: 14/40 punktów (35,0%)

Wymagane minimum: 20 punktów (50%)

Płyta główna serwerowa potrzebuje pamięci z rejestrem do prawidłowego funkcjonowania. Który z poniższych modułów pamięci będzie zgodny z tą płytą?

Jaką klasę adresów IP reprezentuje publiczny adres 130.140.0.0?

Jakie polecenie jest używane do ustawienia konfiguracji interfejsu sieciowego w systemie Linux?

Który z protokołów jest używany do przesyłania plików na serwer?

Na zdjęciu widoczny jest

Komunikat "BIOS checksum error" pojawiający się w trakcie startu komputera zazwyczaj wskazuje na

Aby system operacyjny mógł szybciej uzyskiwać dostęp do plików na dysku twardym, należy wykonać

Ile adresów IP można wykorzystać do adresowania komputerów w sieci o adresie 192.168.100.0 oraz masce 255.255.255.0?

Dezaktywacja automatycznych aktualizacji systemu Windows skutkuje

W celu zainstalowania systemu openSUSE oraz dostosowania jego ustawień, można skorzystać z narzędzia

Które polecenie w systemie Linux służy do zakończenia procesu?

Aby powiększyć lub zmniejszyć rozmiar ikony na pulpicie, trzeba obracać rolką myszki, trzymając jednocześnie klawisz

W jakiej topologii sieci fizycznej każdy komputer jest połączony z dokładnie dwoma sąsiadującymi komputerami, bez użycia dodatkowych urządzeń aktywnych?

Wskaż symbol umieszczany na urządzeniach elektrycznych, które są przeznaczone do obrotu i sprzedaży na terenie Unii Europejskiej?

Podczas uruchamiania (krótko po zakończeniu testu POST) komputer się zawiesza. Jakie mogą być możliwe przyczyny tej awarii?

Zwiększenie zarówno wydajności operacji (zapis/odczyt), jak i bezpieczeństwa przechowywania danych jest możliwe dzięki zastosowaniu macierzy dyskowej

W celu poprawy efektywności procesora Intel można wykorzystać procesor oznaczony literą

Zapis #102816 oznacza reprezentację w systemie

Które z poniższych stwierdzeń odnosi się do sieci P2P - peer to peer?

Jakie właściwości topologii fizycznej sieci zostały przedstawione w poniższej ramce?

Aby chronić urządzenia w sieci LAN przed przepięciami oraz różnicami potencjałów, które mogą się pojawić w trakcie burzy lub innych wyładowań atmosferycznych, należy zastosować

Narzędzie służące do przechwytywania oraz ewentualnej analizy ruchu w sieci to

Główny księgowy powinien mieć możliwość przywracania zawartości folderów z kopii zapasowej plików. Do jakiej grupy użytkowników w systemie MS Windows XP powinien zostać przypisany?

Profil mobilny staje się profilem obowiązkowym użytkownika po

W serwerach warto wykorzystywać dyski, które obsługują tryb Hot plugging, ponieważ

Do czego służy oprogramowanie Microsoft Hyper-V?

Jaką wartość ma transfer danych napędu DVD przy prędkości przesyłu x48?

Jaką drukarkę powinna nabyć firma, która potrzebuje urządzenia do tworzenia trwałych kodów kreskowych oraz etykiet na folii i tworzywach sztucznych?

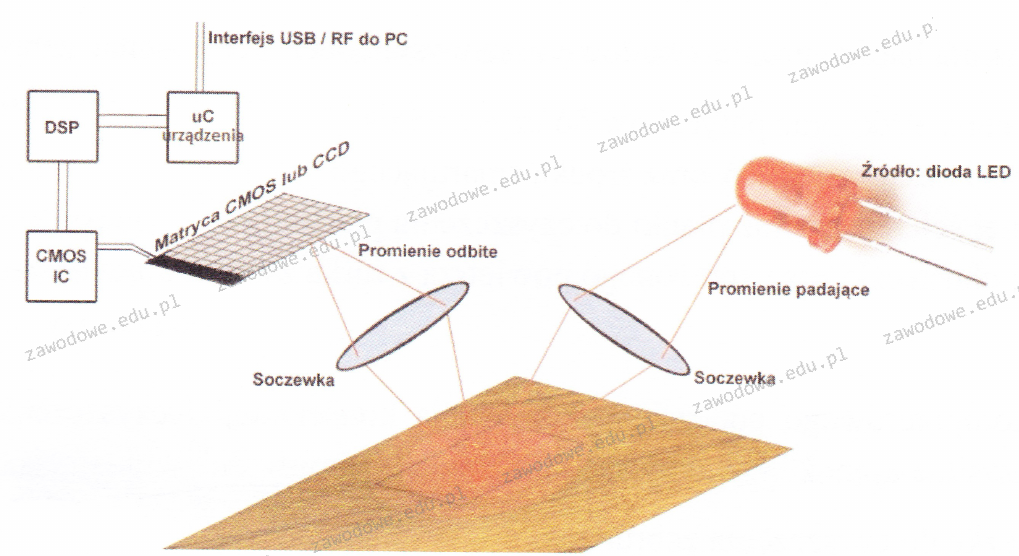

Zilustrowany schemat przedstawia zasadę funkcjonowania

Reprezentacja koloru RGB(255, 170, 129) odpowiada formatowi

Podczas wyboru zasilacza do komputera kluczowe znaczenie

W hierarchicznym modelu sieci, komputery należące do użytkowników są składnikami warstwy

Wskaż symbol umieszczany na urządzeniach elektrycznych przeznaczonych do sprzedaży i obrotu w Unii Europejskiej?

Po podłączeniu działającej klawiatury do jednego z portów USB nie ma możliwości wybrania awaryjnego trybu uruchamiania systemu Windows. Mimo to klawiatura działa prawidłowo po uruchomieniu systemu w standardowym trybie. Co to sugeruje?

Rysunek ilustruje rezultaty sprawdzania działania sieci komputerowej przy użyciu polecenia

Urządzenie sieciowe, które umożliwia połączenie pięciu komputerów w tej samej sieci, eliminując kolizje pakietów, to

Który z poniższych adresów IPv4 należy do klasy C?

Jaką komendę należy wpisać w miejsce kropek, aby w systemie Linux wydłużyć standardowy odstęp czasowy między kolejnymi wysyłanymi pakietami przy użyciu polecenia ping?

Jaki adres stanowi adres rozgłoszeniowy dla hosta o IP 171.25.172.29 oraz masce sieci 255.255.0.0?

Jak nazywa się protokół, który pozwala na ściąganie wiadomości e-mail z serwera?